Der Trend zu mobilen Anwendungen ist ungebrochen. Wenn man den Produktpräsentationen der Gerätehersteller folgt, stehen Internet of Things, Augmented Reality und Mobile Gaming klar im Vordergrund. Aber auch aus dem geschäftlichen Umfeld ist mobiles Arbeiten mit dem Smartphone oder Tablet nicht mehr wegzudenken.

Goldene Zeiten für App Entwickler

Aus der Perspektive der App Entwickler stehen wir also vor goldenen Zeiten. Allerdings ergeben sich mit verstärkter Nutzung mobiler Applikationen und Daten auch neue Herausforderungen. Wurden vor ein paar Jahren noch fast alle Apps nativ für die jeweilige Plattform (Android, iOS oder Windows Mobile) entwickelt, versucht man heute mit sogenannten Progressive Web Apps (PWA) den Entwicklungsaufwand zu reduzieren, ohne aber den Komfort für die Benutzer zu verschlechtern. Die PWA bestehen häufig aus einem webbasierten Backend und einer auf das jeweilige Endgerät angepassten Anzeigemimik. Diese wird mittels entsprechender Cross-Platform Framework so erstellt, dass sie dem Anwender die Anzeige und die Steuerelemente in gewohnter Weise darstellt, im Hintergrund aber eine einheitliche und damit leichter zu wartende Code Basis verwendet.

Standardisierte Frameworks

Richtig angewendet ergibt sich daraus ein Sicherheitsvorteil, da sich die Entwickler nicht mehr um die Funktionsweise und Programmierung jedes Endgerätes kümmern müssen und so weniger Fehler entstehen. Risiken entstehen dann, wenn spezielle Funktionen nicht über das Framework nutzbar sind und unter Umgehung von Schutzfunktionen verfügbar gemacht werden. Schlimmer noch, wenn sich Fehler oder Sicherheitslücken in ein Framework einschleichen, da diese dann gleich eine Vielzahl von Applikationen betreffen.

Ein weiteres Sicherheitsrisiko entsteht durch den Einsatz ungeprüfter Frameworks und Bibliotheken aus nicht vertrauenswürdigen Quellen. So wurde kürzlich bekannt, dass ein vor allem in China verbreitetes Advertising SDK (Source Development Kit zur Einbindung von Werbung) Funktionen einer Spionagesoftware enthält.

Cloud Nutzung verschiebt die Risiken

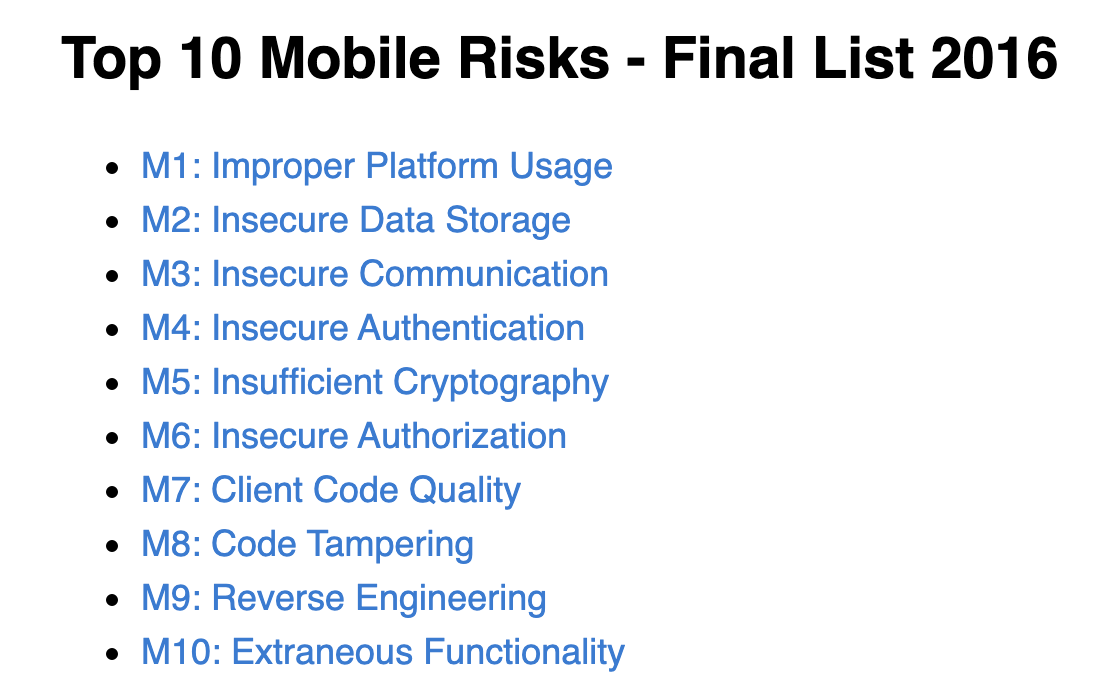

Auch bei der Datenhaltung haben sich in den letzten Jahren Änderungen ergeben. So führt die OWASP in den 2016 zuletzt aktualisierten “Top 10 Mobile Risks” den Punkt “Insecure Data Storage” noch an Position zwei. Aus heutiger Sicht gewinnt aber die an Position drei aufgeführte “Insecure Communication” an Bedeutung, da Daten immer häufiger nicht oder nur zu einem kleinen Teil auf den Geräten gespeichert werden. Viel häufiger laufen die eigentlichen Anwendungen und damit auch die Datenspeicherung in der Cloud – und werden nur für die Dauer der tatsächlichen Nutzung temporär auf dem mobilen Gerät gespeichert. Das gilt übrigens auch für die klassische Killer-Applikation E-Mail. Immer mehr Unternehmen wechseln zu cloudbasierten Lösungen wie GoogleMail oder Microsoft Office 365, die E-Mails von überall und auf allen Geräten verfügbar machen. Damit verringert sich die Notwendigkeit einer komplexen Mobile Device Management-Lösung (MDM), die dafür sorgen soll, Unternehmensdaten und Nachrichten im Falle eines Geräteverlustes schnell und nachhaltig zu löschen.

Bildquelle: https://owasp.org/www-project-mobile-top-10/

Auswirkungen auf Sicherheitsprüfungen

Diesen Wandel beobachten wir auch bei den an uns Penetrationstester herangetragenen Fragen und Aufträgen. Prüfungen von MDM-Installationen sind in den letzten Jahren seltener geworden, während die Nachfrage zur Prüfung mobiler Applikationen wächst. Neben den “OWASP Top 10 Mobile Risks” und dem entsprechenden “Testing Guide” orientieren wir uns bei der Durchführung solcher Security Assessments natürlich auch an den angesprochenen Veränderungen des Marktes und den Entwicklungsplattformen und -methoden. Dies widerspiegelt sich auch im Inhalt unseres für Entwickler und IT-Sicherheitsverantwortliche konzipierten Kurses “Secure Mobile Apps” (Die Kursdaten 2021 sind in Planung.)

Empfehlungen für Anwender und Administratoren

Während sich App Entwickler vor allem mit der Vermeidung von Sicherheitslücken in Codes und den geeigneten (automatisierten) Testmethoden befassen, bleibt die Frage, was Anwender und IT-Administratoren tun können, um die Sicherheit zu verbessern. Ganz vorne steht hier, sowie überall in der IT, der Einsatz von sicherer und aktueller Software und Betriebssystemen, gefolgt vom Schutz des Gerätes. Die meisten Hersteller liefern inzwischen regelmäßig Sicherheitsupdates. Diese sollen zeitnah installiert und die ebenfalls ständig verbesserten Schutzfunktionen (z.B. Verschlüsselung) genutzt werden. Mindestens soll die Gerätesperre bei Nichtnutzung aktiviert sein.

Auswahl von Applikationen

Bei der Auswahl von Applikationen muss, je nach Sensibilität der zu verarbeitenden Daten, auf die Vertrauenswürdigkeit des Lieferanten geachtet werden. Werden besonders kritische personenbezogene oder sogar Gesundheitsdaten auf mobilen Geräten verarbeitet, soll auf eine Vermischung mit privater Nutzung verzichtet werden. Idealerweise soll jede eingesetzte App einer Sicherheitsprüfung unterzogen werden. Mindestens sollen aber nur Applikationen aus den App Stores der Hersteller verwendet werden, die einer einfachen Prüfung unterzogen werden und bei denen bei Problemen oder Sicherheitsrisiken eine proaktive Information der Nutzer bis hin zur Löschung der schädlichen App erfolgen.