Ransomware-Angriffe nehmen weiter zu. Die Angreifer haben ihre Taktik geändert und verwenden immer raffiniertere und gezieltere Techniken. Gartner empfiehlt daher den Verantwortlichen für Sicherheit und Risikomanagement über die Endpunkte hinausblicken.

Die wichtigsten Erkenntnisse im Überblick:

- Phishing, Remote-Angriffe auf öffentliche Infrastrukturen und nicht autorisierte Remote-Desktop-Verbindungen sind nach wie vor die Hauptinfiltrationsquellen für Ransomware. Dies hat sich durch die Zunahme der Fernarbeit infolge der Pandemie noch verschärft.

- Böswillige Akteure nutzen exfiltrierte Daten, um andere potenzielle Einnahmequellen zu erschließen.

- Die Kosten für die Wiederherstellung und die daraus resultierende Ausfallzeit nach einem Ransomware-Angriff sowie die Kosten für den Imageschaden können das Zehnfache des Lösegelds betragen.

Daher die Empfehlungen:

- Sicherheits- und Risikomanagementverantwortliche, die für die Endpunkt- und Netzwerksicherheit zuständig sind, müssen sich auf alle drei Phasen eines Ransomware-Angriffs konzentrieren.

- Bereiten Sie sich auf Ransomware-Angriffe vor, indem Sie eine Strategie zur Vorbeugung von Angriffen entwickeln, die Endpunktschutz, Datenschutz, unveränderliche Backups, Asset Management, Schulungen zur Sensibilisierung von Endbenutzern und ein starkes Identitäts- und Zugangsmanagement umfasst.

- Implementieren Sie Erkennungsmaßnahmen, indem Sie verhaltensanomaliebasierte Erkennungstechnologien einsetzen, um Ransomware-Angriffe zu identifizieren.

- Entwicklung von Reaktionsverfahren für die Zeit nach einem Vorfall durch Schulung der Mitarbeiter und Planung regelmäßiger Übungen. Dies sollte auch die Entwicklung eines Ransomware Response Playbook zur Erweiterung bestehender Notfallpläne um Wiederherstellungsoptionen (etwa Endpunkt-Rollback, Bare Metal Restore und Entschlüsselungsprozesse).

Einführung

Ransomware stellt weiterhin ein erhebliches Risiko für Unternehmen dar. Die jüngsten Angriffe haben sich von automatisch verbreiteten Angriffen wie Maze und Ryuk zu gezielteren, von Menschen gesteuerten Kampagnen entwickelt, die eher Organisationen als einzelne Endpunkte angreifen. Dies führt häufig zu einer doppelten oder dreifachen Erpressungstaktik. Die Auswirkungen dieser Angriffe auf Unternehmen haben so stark zugenommen, dass einige Unternehmen ihre Geschäftstätigkeit einstellen mussten und im Falle des Gesundheitswesens sogar Menschenleben gefährdet wurden. Führungskräfte im Bereich Sicherheits- und Risikomanagement (SRM) müssen sich auf diese Veränderungen einstellen und zum Schutz vor Ransomware mehr als nur Endpunktsicherheitskontrollen berücksichtigen.

Jüngste Ransomware-Kampagnen wie REvil und Ryuk haben sich zu „menschengesteuerter Ransomware” entwickelt, bei der der Angriff von einem Bediener gesteuert wird, anstatt sich automatisch zu verbreiten. Solche Angriffe nutzen häufig bekannte Sicherheitslücken aus, um sich Zugang zu verschaffen. So wird beispielsweise vermutet, dass eine Reihe der jüngsten Ransomware-Vorfälle mit schlecht konfigurierten oder anfälligen RDP-Konfigurationen (Remote Desktop Protocol) oder schlechten IAM-Praktiken (Identitäts- und Zugriffsmanagement) begonnen haben. Es werden auch bereits kompromittierte Zugangsdaten verwendet, um Zugang zu Systemen zu erhalten. Diese können über anfängliche Zugangs-Broker oder andere Dark-Web-Daten-Dumps erlangt werden.

Sobald der Angreifer in das System eingedrungen ist, bewegt er sich im Netzwerk, identifiziert die wertvollen Daten und bewertet die verwendeten Sicherheitskontrollen, wobei er häufig Endpunktschutz-Tools deaktiviert und Backups löscht. Sobald die Daten identifiziert sind, können sie hochgeladen und später zur Erpressung verwendet werden (Doxxing), und die Ransomware wird gestartet, um die Daten zu verschlüsseln. Zwischen dem ersten Hinweis auf bösartige Aktivitäten und dem Einsatz von Ransomware vergehen im Durchschnitt fünf Tage. Ziel ist es, die Wahrscheinlichkeit der Lösegeldzahlung zu maximieren, was oft bedeutet, dass der Angriff die Drohung enthält, Daten zu veröffentlichen, wenn das Lösegeld nicht schnell gezahlt wird.

Wir wissen, dass bösartige Akteure durch finanzielle Gewinne motiviert sind. Es gibt erste Anzeichen dafür, dass sie die exfiltrierten Daten auswerten, um zusätzliche Einnahmequellen zu erschließen.

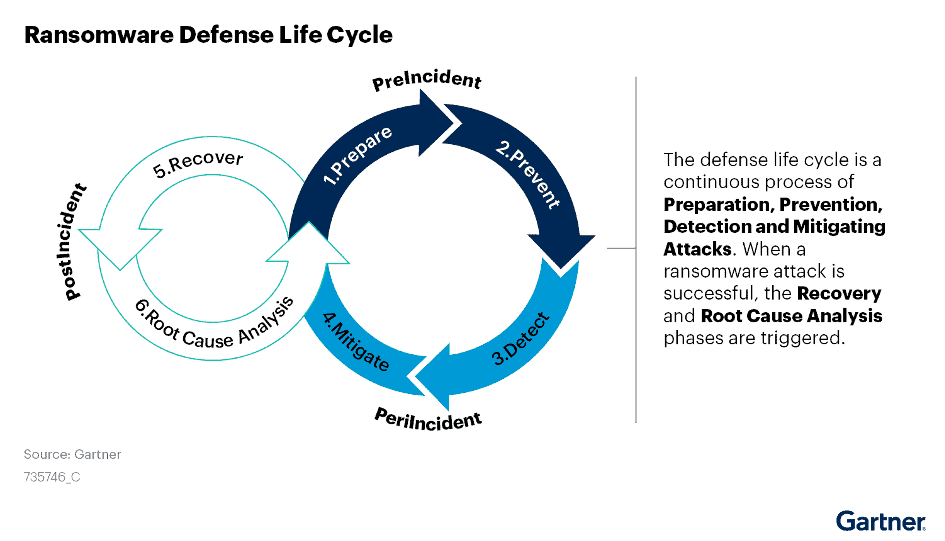

Abbildung 1 beschreibt den Lebenszyklus der Ransomware-Abwehr. In der Cybersicherheits-Community heißt es seit vielen Jahren: “Es kommt nicht darauf an, ob man angegriffen wird, sondern wann”. Daher ist es wichtig, alle diese Phasen zu untersuchen und sicherzustellen, dass für die Vorbereitung auf die Abwehr und Verhinderung eines Vorfalls ausreichend Zeit und Mühe aufgewendet wird, während gleichzeitig die erforderlichen Erkennungs-, Reaktions- und Wiederherstellungsmaßnahmen durchgeführt werden.

Analyse

Entwickeln Sie eine Strategie zur Vorbereitung auf einen Vorfall. SRM-Verantwortliche sollten von der Annahme ausgehen, dass ein Ransomware-Angriff erfolgreich sein wird, und sicherstellen, dass das Unternehmen darauf vorbereitet ist, einen solchen Angriff so früh wie möglich zu erkennen und so schnell wie möglich wiederherzustellen. Die Fähigkeit, einen Ransomware-Angriff schnell zu erkennen und einzudämmen, hat den größten Einfluss auf den Ausfall oder die Störung, die dadurch verursacht wird.

Die erste und häufigste Frage lautet: „Soll das Lösegeld gezahlt werden“. Letztlich muss dies eine geschäftliche Entscheidung sein. Sie muss auf Geschäftsführungs- oder Vorstandsebene getroffen werden, und zwar mit rechtlicher Beratung. Die Strafverfolgungsbehörden empfehlen, nicht zu zahlen, da dies zu weiteren kriminellen Aktivitäten ermutigt. In einigen Fällen könnte die Zahlung des Lösegelds als illegal angesehen werden, da sie die Finanzierung krimineller Aktivitäten ermöglicht. Wie auch immer, die Diskussion muss geführt werden. Es gibt mehrere Beispiele von Unternehmen, die während eines Ransomware-Vorfalls mit den Strafverfolgungsbehörden zusammengearbeitet und sich für die Zahlung entschieden haben, weil dies die beste Option für ihr Unternehmen war. Eine kürzlich durchgeführte Umfrage ergab, dass 46 % der Unternehmen letztlich das Lösegeld zahlen.

Sollte eine Zahlung in Betracht gezogen werden, ist es wichtig, ein Governance- und Rechtsverfahren einzurichten, das den CEO, den Vorstand und die wichtigsten operativen Mitarbeiter einbezieht. Es wird nicht empfohlen, dass Unternehmen die Verhandlungen mit den Tätern ohne Anleitung aufnehmen. Diese Aufgabe wird in der Regel von einem externen Verhandlungsdienstleister übernommen. Sie sind nicht nur der Hauptverhandlungspartner, sondern können auch Zahlungen erleichtern und in vielen Fällen das Unternehmen von der Pflicht befreien, Kryptowährungen zu verwalten.