REvil war eine der produktivsten Ransomware-as-a-Service-Kampagnen der jüngsten Vergangenheit. Zu ihren Opfern zählten weltweit Tausende Technologieunternehmen, Managed-Service-Provider und Betriebe aus den verschiedensten Industriezweigen.

Die Kooperation von Sicherheitsbörden und IT-Experten führte in der zweiten Jahreshälfte 2021 zu großen Erfolgen. Gemeinsame Kraftanstrengungen waren nötig, denn auch die Cyber-Kriminellen kooperierten erfolgreich. Die Experten der Bitdefender Labs ziehen eine erste Bilanz über das – vielleicht nur vorläufige – Scheitern einer erfolgreichen Ransomware-as-a-Service-Welle (RaaS).

Zuletzt führten internationale Ermittler schwere Schläge gegen die kriminellen REvil-Hintermänner: Im Zuge einer Razzia verhaftete das US-Justizministerium im November 2021 sogenannte Affiliates, also Partner oder Teilnehmer des REvil-Netzes, und beschlagnahmte rund sechs Millionen US-Dollar an Lösegeldern. Dann nahmen der russische Inlandsgeheimdienst FSB und die russische Polizei im Januar 2022 vierzehn mutmaßliche weitere REvil-Mitglieder fest und stellten zusätzliche Finanzwerte in Höhe von mehreren Millionen US-Dollar sicher.

Ransomware als Geschäftsmodell

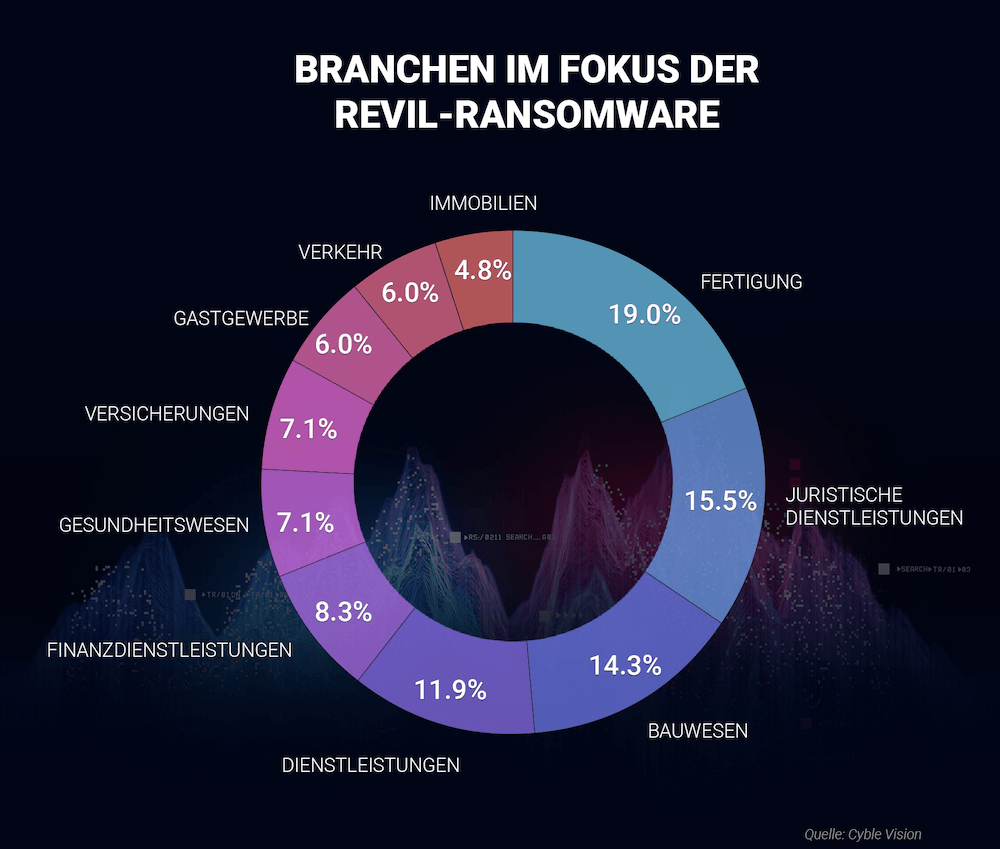

In den Augen der russischen Behörden ist damit eine der erfolgreichsten Ransomware-Gruppen mit einem jährlichen Umsatz von 100 Millionen US-Dollar und einem Marktanteil von 16,5 Prozent zerschlagen. Um ein solches Ergebnis zu erzielen, griffen die RaaS-Betreiber die verschiedensten Branchen an – vor allem Produktion, Rechtsdienstleistungen und Bauwesen (siehe Bild 1). Das Geschäft florierte zunächst und sicherte den Beteiligten große Gewinne: Bitdefender schätzt, dass sich etwa zehn Kernmitglieder und in Spitzenzeiten etwa 60 weitere Partner an den Aktionen beteiligten. Letztere erhielten rund 70 bis 80 Prozent des Gewinns.

Bild 1: Branchen im Fokus der REvil-Ransomware. (Quelle: Bitdefender)

Ein ausgereiftes Unternehmen

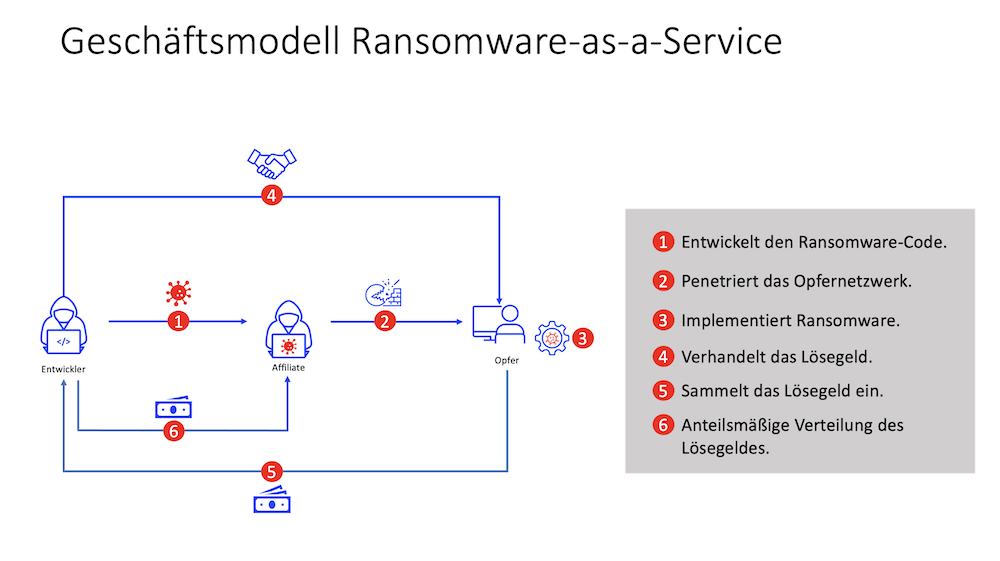

REvil zeigt exemplarisch die Leistungsstärke und den Organisationgrad krimineller Ransomware-as-a-Service-Modelle. Im Netzwerk der Affiliates arbeiteten Entwickler, die Angreifer und Durchführer der Penetrationstests sowie die Eintreiber des Lösegeldes eng zusammen und dachten dabei auch an die Infrastruktur, um vereinbarte Beträge einzusammeln. Sie bauten sogar einen Support für die Opfer auf, die zu zahlen bereit waren: Über ein Portal konnten diese das Lösegeld einzahlen. Zudem berieten die kriminellen Servicemitarbeiter die angegriffenen Organisationen zum Erwerb von Kryptowährungen oder halfen beim Umgang mit dem TOR-Browser.

Bild 2: Gemeinsame Arbeit – gemeinsamer Gewinn – institutionalisierter Betrieb: Das Ransomware-as-a-Service-Modell. (Quelle: Bitdefender)

Auch das kriminelle Milieu belohnt Kompetenz

Qualität zeichnet sich in der Schattenwirtschaft aus. Das zeigte sich bei der REvil-Gruppe: Je besser der Malware-Code und die dazugehörigen Dienste wurden, desto professionellere Partner schlossen sich dem Erfolgsmodell an. Weitere Verbesserungen brachten noch lohnendere Ziele in die Reichweite der Angreifer. Die Akteure erzielten höhere Lösegelder, welche sie sofort wieder in die RaaS reinvestierten: In neue Dienste oder in neues Personal. Die kriminellen Mitarbeiter waren oftmals gesuchte Fachleute, die von einem Affiliate-Partner zum anderen wechselten.

Opferdialog als Kundenkommunikation

Die Cyber-Kriminellen sprachen ihre Opfern wie einen Kunden an. So forderten sie das Lösegeld nach einem festgelegten Muster ein, nur die Schlüssel und die URL unterschieden sich. Die Eintreiber der Lösegelder versuchten zudem, bei den Opfern Vertrauen zu erwecken. Eine personalisierte Anrede („Willkommen <Unternehmensname>“) gehörte zum „guten Ton“. Ab Anfang 2020 gaben die Angreifer dann eine vermeintliche Garantiezusage, dass der eigene REvil-Dekryptor besser arbeite als der einer anderen kriminellen Organisation. Sie versprach eine Wiederherstellungsrate von fast 100 im Vergleich zu lediglich 87 Prozent.

Stufenweise Bedrohungen

Andererseits bauten die RaaS-Partner ein mehrstufiges Bedrohungspotenzial auf, in dem Verschlüsselung nur ein Teil von mehreren war. So drohten sie unter Hinweis auf die Europäische Datenschutz-Grundverordnung nicht nur damit, Daten zu verschlüsseln, sondern sie darüber hinaus auch offenzulegen. Was eine Meldepflicht, einen nicht zu unterschätzenden Imageschaden und im schlimmsten Fall ein Bußgeld nach sich gezogen hätte. Blieb das Lösegeld aus, erhöhten die Kriminellen systematisch den Druck, veröffentlichten geleakte Daten und forderten dann Lösegeld, um dieses Vorgehen zu stoppen. Die dritte Eskalationsstufe waren Distributed-Denial-of-Service-Angriffe (DDoS) auf die Opfer und deren Geschäftspartner.

Der REvil-Zusammenbruch

Neben dem Verfolgungsdruck und der Verfügbarkeit von auch durch Bitdefender entwickelten Dekryptoren trugen auch interne Faktoren dazu bei, den Erfolg von REvil ab Herbst 2021 zu bremsen. Gerade ein arbeitsteiliger Prozess wie bei RaaS basiert auf der Reputation und dem gegenseitigen Vertrauen der Beteiligten. Offenbar verloren die REvil-Initiatioren das dafür notwendige Ansehen innerhalb der cyber-kriminellen Gemeinschaft. Zum einem lag dies an ihrem provokanten und lauten Auftreten, das gegen einen Verhaltenskodex im cyber-kriminellen Untergrund verstieß. Zum anderen war der Angriff auf die Gesundheitsbranche oder auf Pharmahersteller und Medikamentenforscher zu Pandemiezeiten in der kriminellen Halböffentlichkeit nicht unumstritten. Kriminelle alter Schule fanden dies kontraproduktiv und erhofften sich von diesen Unternehmen ein schnelles Entwickeln eines Gegenmittels – denn dann käme die Wirtschaft schneller wieder in Fahrt und es ließen sich wieder höhere Lösegelder einfordern.

Gemeinsame und internationale Abwehr wirkt

Der Komplex REvil hat gezeigt: Gegen eine Gruppe von Cyber-Kriminellen hilft nur eine gemeinsame Antwort: Auf technologischer Seite eine Kombination aus Technologien und Diensten wie Managed-Detection-and-Response (MDR), heuristischer Analyse und maschinellem Lernen einerseits sowie Wissen, Expertise und Intuition der IT-Sicherheitsexperten andererseits. Auch Tools wie Dekryptoren leisteten einen Beitrag. Mit dem von Bitdefender im Herbst 2021 veröffentlichten Entschlüsselungstool konnten 1.400 Unternehmen Dateien selbst entschlüsseln, die einen Gesamtwert von einer halben Milliarde US-Dollar hatten. Auf personeller Seite kommt es auf die enge Zusammenarbeit zwischen staatlichen und privatwirtschaftlichen Akteuren aus der IT-Sicherheit an. Und das weltweit, denn Cyber-Kriminalität kennt keine Landesgrenzen.

www.bitdefender.de