Wie hinterhältig Banking Trojaner agieren, zeigt die neueste Entdeckung von RSA: Anubis II tarnt sich als legitime Smartphone-App für Android-Endgeräte. Dadurch erhalten Cyberkriminelle den vollen Zugriff auf persönliche Daten, wie Passwörter oder getätigte Zahlungen und verlangen für eine Entschlüsselung dieser meist ein Lösegeld. Das Besondere: Der BankBot verbreitet sich über WhatsApp – mit knapp 46 Mio. Nutzern.

Mobile Malware never rests

Mobile Malware ist nach wie vor ein wachsendes Problem für Unternehmen und Privatanwender auf der ganzen Welt. Oft als legitime Smartphone-App getarnt, ist mobile Schadsoftware darauf angelegt, sowohl Geld, Passwörter oder andere persönliche Daten zu entwenden als auch Nachrichten abzufangen. Im Jahr 2018 identifizierte RSA durchschnittlich 82 infizierte Android-Apps pro Tag – doppelt so viel wie noch im Jahr 2017.

BankBot Anubis II

Der BankBot erschien zum ersten Mal Anfang 2017 und fand seinen Weg als getarnte Banking-, Shopping- oder Wetter-App auf die Smartphones der Nutzer. Anubis II bietet Angreifern die volle Kontrolle. In neueren Versionen ist der Quellcode von BankBot verschleiert, was die Analyse der Malware erschwert. Darüber hinaus wird der Hauptteil des Quellcodes in die Anwendung überführt und verschlüsselt, was bei manueller Betrachtung zum unlesbarem Binärcode führt.

BankBot Anubis II bietet die folgenden Funktionen:

- SMS-Manipulation, einschließlich der Möglichkeit, empfangene Nachrichten zu lesen und selbst verfasste Nachrichten zu versenden – insofern können regelrecht SMS-Spam-Kampagnen durchgeführt werden

- Anruf-Manipulation, einschließlich des eigenständigen Tätigens von Telefonanrufen

- Möglichkeit der heimlichen Tonaufnahme

- Verschlüsselung von Dateisystemen des Geräts, um beispielsweise Lösegeld zu verlangen

- Möglichkeit SSH- oder VNC-Verbindungen zum infizierten Gerät herzustellen, sodass Angreifer die GUI des Smartphones einsehen und steuern können

- Verwendung des infizierten Geräts als Proxy, so dass Angreifer die IP-Adresse des Telefons des Opfers vorgeben können

„Wenn du das Geld hast, haben wir deinen Bankbot“

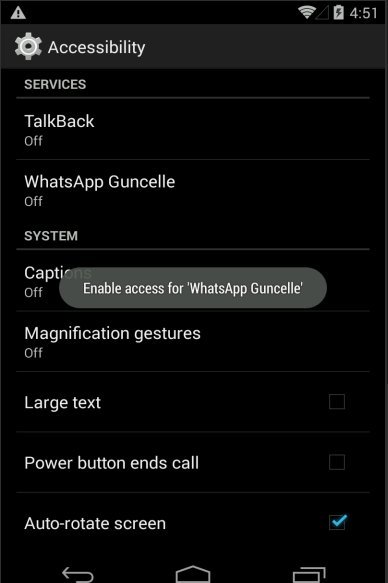

Der BankBot Anubis II wird im Darknet zum Verkauf angeboten und kostet bis zu mehrere tausend Dollar. Er imitiert Symbole und typische Markenzeichen populärer App-Anwendungen, damit Nutzer keinen Verdacht schöpfen. Wie bei anderen BankBots, werden die Nutzer bei der Neuinstallation gefragt, Administrator-Berechtigungen und somit der App Zugriff auf die Daten des Smartphones zu erteilen. In dem von RSA untersuchten Fall ist der sehr beliebte Instant-Messaging-Dienst WhatsApp im Blickfeld von Betrügern.

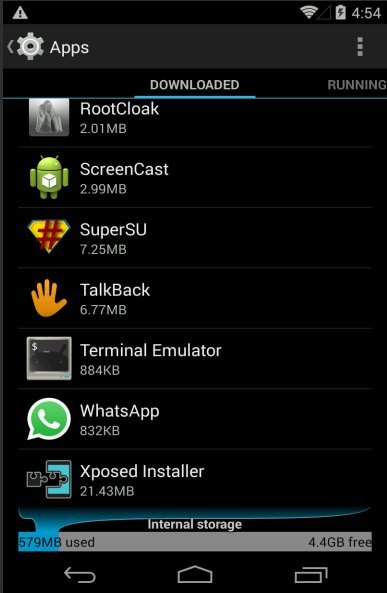

Nachdem der User die Berechtigung gegeben hat, verschwindet das Anwendungssymbol aus dem Menü, einschließlich seiner Verknüpfungen auf dem Startbildschirm. Die App ist nur noch bei den Downloads des Geräts gelistet.

Wenn Nutzer nun versuchen auf die Anwendungseinstellungen zuzugreifen, schließt der BankBot Anubis II diese sofort, um zu verhindern, dass der Nutzer sie deinstalliert. Gleichzeitig verschlüsselt der Bot alle wichtigen Daten auf dem Smartphone und die Betrüger verlangen Lösegeld, um diese wieder freizugeben.

Die Hauptmerkmale der beobachteten Malware lassen sich aus dem Namen ableiten: “BankBot Anubis”, eine Kombination aus Banking-Malware und Ransomware (Anubis Cryptolocker). Betrüger können selbst wählen, wie sie das Lösegeld erhalten wollen. Entweder verlangen sie das Geld durch Diebstahl von Zugangsdaten anhand Phishing Web Injects oder durch die Verschlüsselung des Dateisystems der Opfer und fordern Lösegeld für die Entschlüsselung.

Fazit

Der durchdringende Charakter von BankBots zeigt, dass die Nutzung der neuesten Technologien und Applikationen im digitalen Zeitalter mit einem erheblichen Risiko verbunden ist. Dennoch dürfen Verbraucher und Unternehmen nicht zulassen, dass diese Bedrohung den digitalen Fortschritt behindert, sondern gleichermaßen auf ein Ziel hinarbeiten: Das neue digitale Risiko, welches mit diesen Technologien einhergeht, zu managen und zu priorisieren.

Das Beispiel zeigt ebenfalls die beliebte Nutzung von Social-Media-Plattformen für diverse Angriffe durch Cyberkriminelle. RSA erwartet, dass sich der BankBot Anubis II im Bereich der Banken-Malware stetig weiterentwickelt und dieses Jahr immer wieder mithilfe von WhatsApp & Co. zuschlagen wird.

www.rsa.com/de-de