Cyberkriminelle nehmen vermehrt größere YouTube-Kanäle ins Visier ihrer Angriffe mit dem Ziel von Krypto-Betrug. Die Bitdefender-Labs warnten bereits im Oktober 2023 vor diesem Trend, der nun größere Ausmaße angenommen hat. Bei dem sogenannten Stream-Jacking verwenden die Betrüger auch immer häufiger KI, sogenannte Deep Fakes, um ihre Opfer zu täuschen.

Schon im Oktober 2023 hatten die Bitdefender Labs vor dem neuen Trend der Cyberkriminellen gewarnt, hochwertige Streaming-Kanäle zu kapern – mit dem Ziel massenhaften Krypto-Betrugs. Dieser Trend hat nun größere Ausmaße angenommen. Dabei agieren die Täter zielgruppengerecht und greifen vor allem reichweitenstarke Kanäle an, die teilweise über eine Million, in einem Fall sogar 12,5 Millonen Abonnenten haben. Die Cyberkriminellen weiten nicht nur ihre Aktivitäten aus, sondern nutzen jetzt auch Deep-Fake-Verfahren. Die Experten von Bitdefender schätzen die erzielten Einnahmen durch den Krypto-Betrug über die gekaperten YouTube-Kanäle konservativ auf rund 600.000 US-Dollar ein, wobei die Erträge auch vom Kurs der Kryptocoins abhängen.

Die aus wirtschaftlichen Motiven agierenden Cyberkriminellen arbeiten erfolgreich daran, die Effizienz und die Reichweite ihrer Aktionen deutlich zu steigern. Dazu nutzen sie sorgfältig gestaltete zielgruppengerechte Inhalte, die aktuelle Nachrichten rund um das Thema Krypto als Aufhänger nutzen. Sie benutzen das Nachrichtengeschehen zu digitalen Währungen oder auch andere publikumswirksame Themen wie etwa den Aufhänger „SpaceX Launch Starship Flight Test! Elon Musk Gives Update on Starship!“ Weitere Themen waren der Tesla Cybertruck Launch oder auch Inhalte rund um Bitcoin ETF. Im Dezember 2023 beobachteten die Bitdefender Labs Hunderte von gefälschten Inhalten zum Thema MicroStrategy und Bitcoin ETF.

Die Hacker erreichen so immer größere Reichweiten:

- Größter gekaperter Account: gerundet 12,5 Millionen Abonnenten

- Höchste Zuschauerzahlen: gerundet 3,9 Milliarden gesamte Views pro Channel

- Durchschnittliche Anzahl der Abonnenten der gekaperten Channel: gerundet 3.955

- Durschnittliche Anzahl von Views pro Channel: gerundet 449.159

- Gesamtzahl der Abonnenten der zehn größten gekaperten Youtube-Channel: gerundet 62.930.000

- Gesamtzahl der Views der zehn größten gekaperten Youtube-Channel: gerundet 17.447.370.155

Einsatz von Deep Fakes

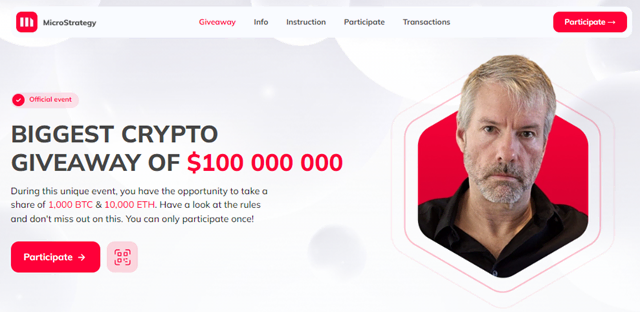

Die meisten von den Bitdefender-Labs untersuchten Fake-Inhalte belegen auch den Einsatz von Verfahren der Künstlichen Intelligenz (KI). Diese Inhalte spielen die Betrüger auch über YouTube-Anzeigen aus. Der Einsatz von KI beschränkt sich dabei auf generativ erstellte Avatare. Die Urheber der dazugehörigen gefälschten Support-Auftritte oder bösartiger Webseiten verwenden offenbar bisher noch keine Large-Language-Modelle.

Bild 5: Deep Fake als Teil einer Fake-Kampagne: Ein vermeintlicher Michael Saylor – ehemaliger CEO von MicroStrategy – bittet die Zuschauer des Streams, einen QR-Code mit dem mobilen Telefon einzusannen. Bei Deponieren von Bitcoins auf eine bösartige Webseite erhalten die Opfer angeblich zwei im Austausch zurück. Zufällig generierte Animationen im Online-Auftritt erzeugen den Eindruck, dass tatsächlich Transaktionen stattfinden. (Quelle: Bitdefender)

Automatisiertes Kapern von Inhalten

Weiterhin starten die Angreifer die Übernahme eines YouTube-Channels über kompromittierte YouTube-Token. In der Folge verändern sie den gekaperten YouTube-Channel in kurzer Zeit und offenbar mit automatisierten Methoden: Sie verändern den Namen des Channels – was der eigentliche Besitzer oft übersieht, da er dies ja im Normalfall nicht macht. Dann verändern sie die Einstellung aller Videos auf „privat“, um frühere legitime Inhalte zu verbergen. So können Nutzer nicht mehr aufgrund des Vergleichs mit älterem Content der ursprünglichen Betreiber die neuen Streams von fremder Hand erkennen und so Verdacht schöpfen. Als nächstes ersetzen sie den Avatar und das Banner des YouTube-Kanals. Zudem entfernen oder verändern sie die Beschreibung des Kanals, Links, weitere empfohlene Kanäle oder alles, was helfen könnte, den ursprünglichen legitimen Kanal zu identifizieren.

Weitere Informationen:

Die gesamte Studie zum Download finden Sie hier.

www.bitdefender.com