Der berüchtigte Trojaner aus dem Jahr 2019 sorgt erneut für Schlagzeilen. Sicherheitsforscher von ESET haben entdeckt, dass AsyncRAT inzwischen noch gefährlicher ist und sich durch neue Varianten deutlich stärker verbreitet hat.

AsyncRAT: Neue Generation digitaler Spionage

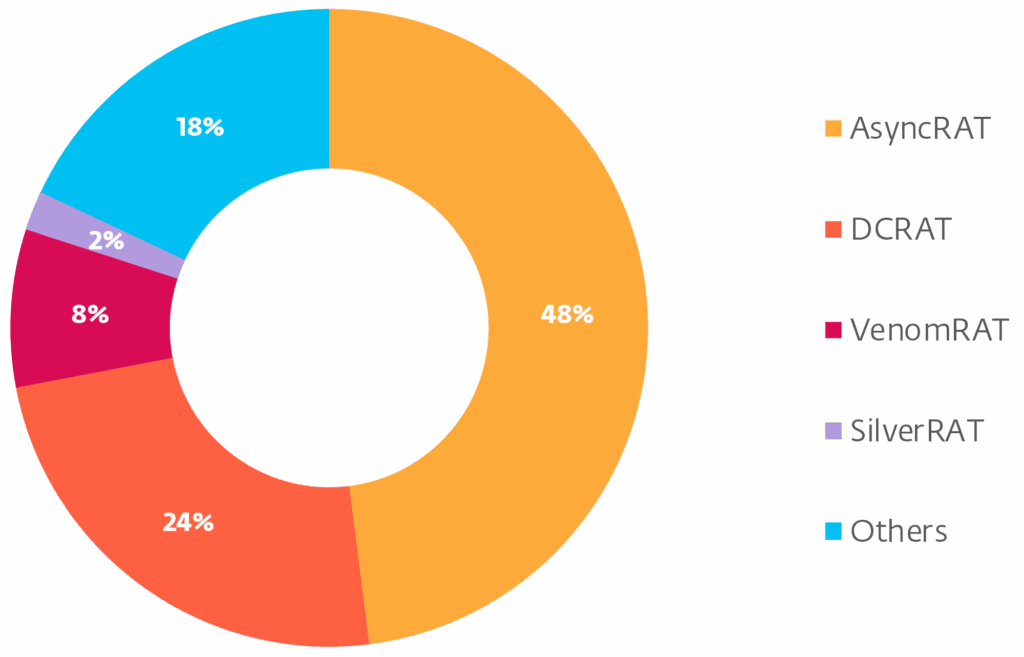

AsyncRAT zählt seit Jahren zu den gefürchtetsten Fernsteuerungs-Trojanern im Internet. Nun zeigt eine Analyse des europäischen IT-Sicherheitsunternehmens ESET, wie stark sich das Tool weiterentwickelt hat. Die aktuelle Untersuchung legt offen, dass es mittlerweile mehrere neue Ableger des Schädlings gibt, die sich funktional erheblich vom Original unterscheiden. Gleichzeitig wurde das Werkzeug so angepasst, dass es auch für technisch weniger versierte Angreifer nutzbar geworden ist.

Technisch ausgereifter und schwerer zu entdecken

Die Experten heben besonders die modulare Struktur und die verbesserten Tarnmechanismen der neuen Varianten hervor. Dadurch können moderne Sicherheitssysteme den Schädling nur schwer erkennen. Weil sich das Tool einfach erweitern lässt, sind zahlreiche Forks entstanden. Diese richten sich jeweils an unterschiedliche Einsatzzwecke und Angriffsstrategien.

DcRat & VenomRAT: Zwei der gefährlichsten Ableger

Zu den am weitesten verbreiteten Varianten zählen laut ESET die Trojaner DcRat und VenomRAT. DcRat verwendet fortgeschrittene Methoden, um Sicherheitssysteme wie das Anti-Malware-Scan-Interface (AMSI) von Microsoft zu umgehen. Zusätzlich enthält es Funktionen zur Audio- und Videoüberwachung, kann Ransomware ausführen und bietet ein Modul, das zur Belustigung der Angreifer dient. Damit lassen sich etwa der Mauszeiger bewegen oder der Bildschirm des Opfers abschalten.

VenomRAT basiert zwar auf DcRat, gilt aber als eigenständige Entwicklung. Wegen ähnlicher Konfigurationen und einer verwandten Struktur ordnen die Forscher es dennoch dem AsyncRAT-Ökosystem zu.

BoratRAT & SantaRAT: Trojaner mit schwarzem Humor

Einige Forks wirken auf den ersten Blick beinahe humorvoll. SantaRAT etwa gibt vor, den Laptop des Weihnachtsmanns angreifen zu wollen. BoratRAT trägt den Namen einer bekannten Filmfigur und spielt mit dessen Image. Doch trotz dieser ironischen Verpackung handelt es sich bei beiden um voll funktionsfähige Trojaner, die bereits bei realen Angriffen eingesetzt wurden.

NonEuclidRAT & JasonRAT: Wenn Malware gruselig wird

Besonders auffällig ist der Ableger NonEuclidRAT. Dieses Schadprogramm enthält Plugins, die Passwörter durch Brute-Force-Angriffe erraten, sich über USB-Sticks verbreiten und die Zwischenablage manipulieren können. So werden zum Beispiel Krypto-Wallet-Adressen automatisch ersetzt. Darüber hinaus besitzt der Trojaner ein Plugin, das gruselige Bilder und Audiodateien abspielt, um Opfer zu erschrecken.

Noch bizarrer wirkt JasonRAT, das mit Variablennamen arbeitet, die an satanische Symbole angelehnt sind. Die Konfigurationsdaten liegen im Morse-Code vor, was die Entschlüsselung zusätzlich erschwert. Dieses Vorgehen zeigt, wie kreativ Hacker bei der Tarnung ihrer Werkzeuge vorgehen.

Was sind RATs überhaupt?

Remote-Access-Trojaner, kurz RATs, sind Programme, die Angreifern den unbemerkten Zugriff auf fremde Computer ermöglichen. Ist ein System einmal infiziert, lässt es sich aus der Ferne umfassend steuern. Die Angreifer können dann Daten stehlen, Passwörter abgreifen, Dateien löschen, die Kamera aktivieren oder Tastatureingaben aufzeichnen. Häufig gelangen diese Programme über gefälschte Webseiten oder schadhafte E-Mail-Anhänge auf die Rechner ihrer Opfer.

Fazit

Die neuen Varianten von AsyncRAT zeigen, wie rasant sich digitale Bedrohungen weiterentwickeln. Zwischen technisch raffiniert und verstörend kreativ reicht das Spektrum. Doch ganz gleich, wie die Trojaner aufgebaut sind, sie haben alle ein Ziel: Kontrolle über fremde Systeme zu erlangen und Schaden anzurichten.

“Die weit verbreitete Verfügbarkeit von Frameworks wie AsyncRAT senkt die Einstiegshürde für angehende Cyberkriminelle erheblich und ermöglicht es selbst Neulingen, mit minimalem Aufwand hochentwickelte Malware einzusetzen. Diese Entwicklung beschleunigt die Erstellung und Anpassung bösartiger Tools weiter. Diese Entwicklung unterstreicht die Bedeutung proaktiver Erkennungsstrategien und tiefergehender Verhaltensanalysen, um neu auftretenden Bedrohungen wirksam zu begegnen”, fasst Knežević zusammen.

Weitere Informationen zu AsyncRAT und seinen Forks gibt es im neuen Blogpost auf Welivesecurity.com.

(vp/ESET Deutschland GmbH)