Das Emerging Threats Team von Proofpoint hat neue Malware-Kampagnen identifiziert, die Infostealer wie Vidar, StealC oder Lumma Stealer über YouTube verbreiten. Die Cyberkriminellen tarnen die Malware als Software-Raubkopie oder Videospiel-Crack.

Die Videos geben vor, den Nutzern zu zeigen, wie sie z.B. Software herunterladen oder Videospiele kostenlos aufwerten können, doch der jeweilige Link in der Videobeschreibung führt zu Malware. Viele der Konten, die bösartige Videos hosten, scheinen kompromittiert oder auf andere Weise von legitimen Nutzern erworben worden zu sein. Die Proofpoint-Experten haben auch Konten gefunden, die wahrscheinlich von Akteuren erstellt und kontrolliert werden, die nur für ein paar Stunden aktiv sind und die Konten ausschließlich zur Verbreitung von Malware eingerichtet haben.

Die Verbreitungsmethode ist durch die Art der Videospiele bemerkenswert, die die Kriminellen einsetzen. Viele davon richten sich an jüngere Nutzer, darunter auch Spiele, die bei Kindern beliebt sind – einer Gruppe, die weniger gut in der Lage ist, bösartige Inhalte und riskantes Online-Verhalten zu erkennen.

Cyberkriminelle legen den Fokus ihrer Attacken immer häufiger auf Privatanwender, weil diese im Vergleich zu Unternehmen nicht über die gleichen Ressourcen oder Kenntnisse verfügen, um sich vor Angreifern zu schützen. Auch wenn der finanzielle Gewinn nicht so groß ist wie bei Angriffen auf Unternehmen, haben die einzelnen Opfer wahrscheinlich immer noch Daten wie Kreditkarten, Wallets für Kryptowährungen und andere personenbezogene Daten auf ihren Computern gespeichert, die für Kriminelle lukrativ sind.

Während seiner Untersuchung hat das Proofpoint-Team mehr als zwei Dutzend Konten und Videos, die Malware verbreiteten, an Youtube gemeldet, das die Inhalte entfernte.

Beispiel

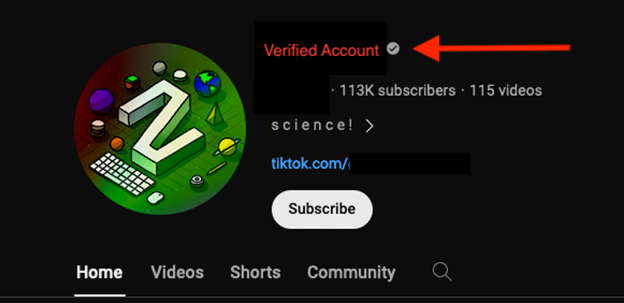

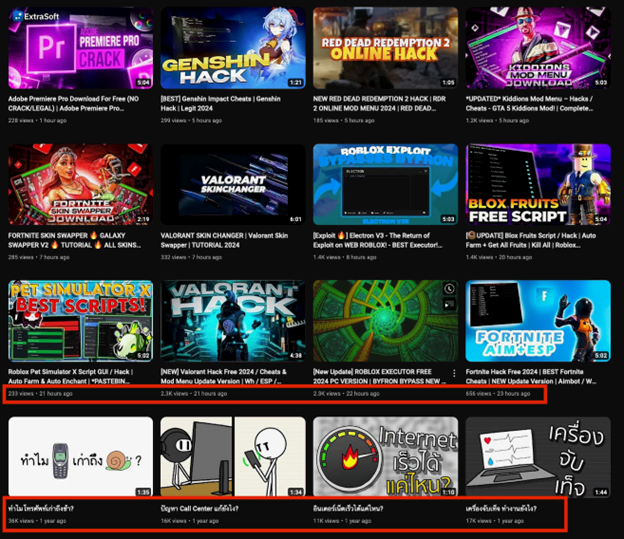

Im Folgenden findet sich ein Beispiel für ein mutmaßlich kompromittiertes (oder möglicherweise an einen neuen Inhaber verkauftes) Konto, das zur Verbreitung von Malware verwendet wurde. Zu den Indikatoren für ein mutmaßlich kompromittiertes oder anderweitig erworbenes Konto gehören u. a. erhebliche zeitliche Abstände zwischen den veröffentlichten Videos, Inhalte, die sich erheblich von zuvor veröffentlichten Videos unterscheiden, Unterschiede in den Sprachen und Beschreibungen der Videos, die wahrscheinlich bösartige Links enthalten.

Das Konto hat rund 113.000 Abonnenten und ein graues Häkchen zeigt an, dass der Kontoinhaber die Anforderungen für einen verifizierten Kanal erfüllt hat, einschließlich der Verifizierung seiner Identität.

Als die Proofpoint-Experten das Konto identifizierten, waren die meisten Videos des Kontos bereits vor einem Jahr oder länger veröffentlicht worden und alle Titel waren auf Thai. Dann wurden innerhalb von 24 Stunden zwölf neue Videos in englischer Sprache veröffentlicht, die sich alle auf beliebte Videospiele und Software-Cracks bezogen. Alle neuen Videobeschreibungen enthielten Links zu bösartigen Inhalten. Einige der Videos hatten über 1.000 Aufrufe, die möglicherweise von Bots künstlich erhöht wurden, um die Videos legitimer erscheinen zu lassen.

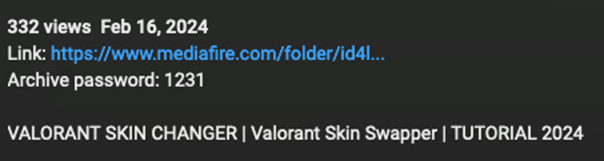

In einem Beispiel gab ein Video vor, eine Charaktererweiterung für ein beliebtes Videospiel zu enthalten, und die Beschreibung enthielt einen MediaFire-Link. Die MediaFire-URL führte zu einer passwortgeschützten Datei (Setup_Pswrd_1234.rar), die eine ausführbare Datei (Setup.exe) enthielt, die bei Ausführung die Vidar Stealer-Malware herunterlud und installierte.

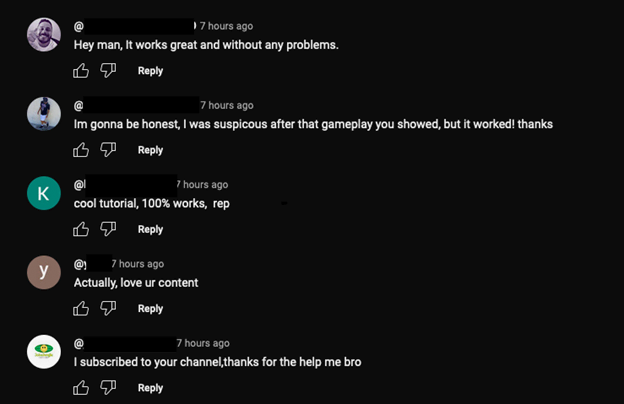

Das Video wurde sieben Stunden vor der Untersuchung durch Proofpoint auf das mutmaßlich kompromittierte Konto hochgeladen. Etwa zur gleichen Zeit, als das Video gepostet wurde, gaben mehrere Kommentare vor, die Legitimität des Software-Cracks zu bestätigen. Es ist wahrscheinlich, dass diese Konten und Kommentare von demjenigen, der das Video hochgeladen hat, oder seinen Mitarbeitern erstellt wurden, um dem bösartigen Link Authentizität zu verleihen.

Empress-Imitation

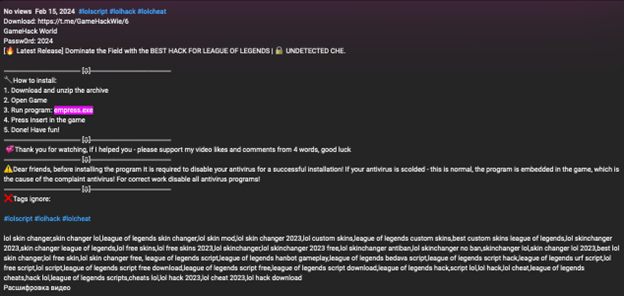

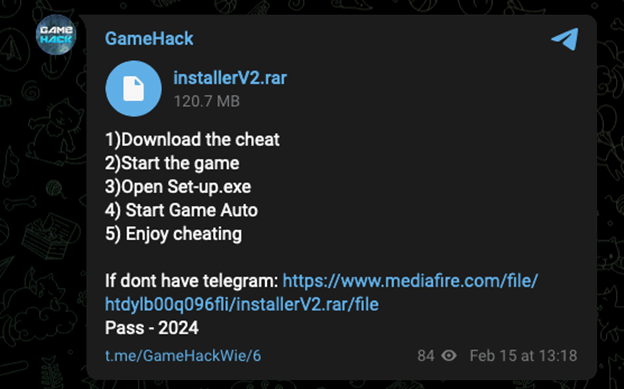

Proofpoint hat mehrere Videos identifiziert, die vorgeben, Empress-Videospiel-Cracks zu verbreiten. Empress ist in der Softwarepiraterie-Community sehr bekannt. In einem Beispiel gab ein Benutzer vor, geknackte „League of Legends“-Inhalte auf der Videoplattform zu verbreiten. Die Videobeschreibung enthielt eine Telegram-URL, die zu einem Beitrag mit Anweisungen zum Herunterladen des Inhalts führte, sowie eine MediaFire-URL, die zu einem RAR-Archiv mit einer ausführbaren Datei führte. Die Datei trug den Namen „empress.exe“, um den Anschein zu erwecken, dass sie von der beliebten Softwarepiraterie-Ressource stammte und „legitim“ ist.

Die identifizierten Videos mit „Empress“-Thema enthielten visuelle Anleitungen zum Herunterladen und Installieren der Datei, bei der es sich in Wirklichkeit um die Vidar Stealer-Malware handelte.

Weitere Informationen:

Den vollständigen Bericht über die Untersuchung finden Sie hier.

www.proofpoint.com