Seit 2024 registrieren Sicherheitsexperten aus Bukarest und Schwerte eine Reihe komplexer Hackerattacken, die offenbar politisch motiviert sind. Die Täter, bekannt als Curly COMrades, setzen auf raffinierte Techniken, um sich unbemerkt langfristig in Netzwerken festzusetzen. Besonders im Visier: staatliche Institutionen in Georgien und Energieunternehmen in Moldawien.

Neue Cyberangriffe auf Behörden und Energieversorger in Osteuropa

Nach Erkenntnissen der Bitdefender Labs haben die Hackergruppen ihre Aktivitäten seit Mitte 2024 intensiviert. Die Curly COMrades greifen gezielt Organisationen an, die in der aktuellen geopolitischen Lage strategisch relevant sind. Neben georgischen Justiz- und Regierungsstellen gehören dazu auch Betreiber kritischer Energieinfrastruktur in Moldawien. Ziel ist der dauerhafte Zugriff auf Netzwerke, um vertrauliche Daten zu entwenden und später zu nutzen.

Jagd auf Zugangsdaten

Die Curly COMrades-Hacker konzentrieren sich besonders auf den Diebstahl von Authentifizierungsinformationen. Bitdefender meldet unter anderem Versuche, die NTDS-Datenbank von Windows-Domain-Controllern zu kopieren – dort werden Passwort-Hashes und weitere Authentifizierungsdaten gespeichert. Zusätzlich lesen die Hacker Speicherinhalte aus dem LSASS-Prozess aus, um an aktuelle Logins oder sogar Klartext-Passwörter zu gelangen.

Mehrere Einstiegspunkte für dauerhaften Zugriff

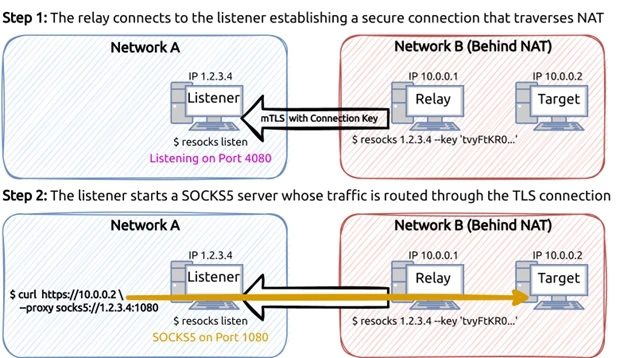

Um ihre Präsenz zu sichern, installieren die Curly COMrades verschiedene Zugriffsmöglichkeiten ins interne Netz. Dabei setzen sie auf Proxy-Verbindungen über Tools wie Resocks, SSH und Stunnel. Diese Technik erlaubt es, Befehle aus der Ferne auszuführen, oft mit Hilfsprogrammen wie Atexec.

Neue Backdoor-Technik: MucorAgent

Eine besonders auffällige Entdeckung ist der Einsatz der Backdoor MucorAgent. Sie nutzt Windows-Komponenten wie den Native Image Generator (NGEN), um sich dauerhaft im System zu verankern. Obwohl der zugehörige geplante Task scheinbar deaktiviert ist, führt Windows NGEN in unregelmäßigen Abständen dennoch aus – beispielsweise bei Systemleerlauf oder Softwareinstallationen. Dadurch können Angreifer auch nach längerer Zeit erneut Zugriff erlangen.

Tarnung durch legitime Webseiten

Um ihre Kommunikation zu verschleiern, missbrauchen die Hacker unauffällige, eigentlich vertrauenswürdige Webseiten als Daten-Relays. Über diese Kanäle senden sie Steuerbefehle und schleusen gestohlene Informationen aus, ohne sofort verdächtig zu wirken. Experten gehen davon aus, dass bisher nur ein Teil des genutzten Web-Infrastrukturnetzes entdeckt wurde.

Strategien zur Abwehr

Bitdefender empfiehlt für den Schutz vor solchen Angriffen den Einsatz moderner Extended-Detection-and-Response-Systeme (XDR), die verdächtige Aktivitäten im Netzwerk erkennen können. Besonders wichtig ist die Analyse der Nutzung legitimer Tools, wenn diese in einem ungewöhnlichen Kontext auftauchen. Unternehmen, deren IT-Teams bereits stark ausgelastet sind, sollten über die Unterstützung durch Managed-Detection-and-Response-Dienste (MDR) nachdenken.

Weitere Informationen entnehmen Sie der vollständigen Bitdefender-Analyse: “Curly COMrades: A New Threat Actor Targeting Geopolitical Hotbeds”.

(vp/Bitdefender)