Sobald im Bereich der IT-Sicherheit von Künstlicher Intelligenz die Rede ist, haben viele Unternehmen vor allem die Abwehr von Hackern vor Augen. Doch dieselbe Technik nutzen die Angreifer auch. Längst liefern sich beide Seiten ein Katz-und-Mausspiel.

Cyberkriminalität ist ein boomender Markt: Die Angriffe nehmen in der Anzahl, der Vielfalt, dem Ideenreichtum und der Professionalität immer stärker zu. Inzwischen geht es nicht mehr nur darum, an das Geld von Privatpersonen, Unternehmen oder Organisationen zu kommen. Vielmehr stehen auch Wirtschaftsspionage und das Verschaffen von Wettbewerbsvorteilen im Mittelpunkt. Manchmal lösen staatlich initiierte Angriffe sogar regelrechte Cyberkriegsschlachten aus – etwa wenn mit der Malware Zepplin ausschließlich Unternehmen in Europa und Nordamerika attackiert werden, Firmen aus Russland, Weißrussland, der Ukraine oder Kasachstan aber nicht betroffen sind. Mit Beginn der Corona-Pandemie haben Hacker dann die Ängste der Menschen sowie Lücken in den Netzwerken von Krankenhäusern und anderen Einrichtungen aus dem Gesundheitswesen ausgenutzt. So ist die Zahl der Phishing- und Ransomware-Attacken im letzten Jahr sprunghaft angestiegen, die Summe der Angriffe auf Betreiber kritischer Infrastrukturen, die sogenannten KRITIS-Unternehmen, hat sich fast verdoppelt. Sowohl Interpol (Internationale Kriminalpolizeiliche Organisation) als auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) haben deshalb eine deutliche Warnung herausgegeben. Inzwischen kursieren im Netz beispielsweise Patientendaten im zweistelligen Millionen-Bereich, die frei einsehbar sind.

Eine andere „Nebenwirkung“ von Corona ist das Arbeiten im Homeoffice, wodurch zahlreiche neue Angriffspunkte hinzugekommen sind. Mobile Endgeräte wie Smartphones und Tablets werden zur Übermittlung sensibler Daten und vertraulicher Inhalte genutzt, ohne dass sie in dieselben rigiden Sicherheitsmaßnahmen wie die lokalen Arbeitsplatzrechner eingebunden sind. Beim mobilen Arbeiten fehlen dann Komponenten wie Firewall und Proxy-Server, Patch-Management oder Verschlüsselung, die das interne Netzwerk so gut wie möglich vor Angriffen und Datenverlust schützen. Unternehmen haben nach anfänglichen Problemen insgesamt schnell und trotz der Brisanz und des zeitlichen Druck sehr gut agiert. Jedoch lässt sich ein Fakt nicht leugnen – die Angriffsfläche für Cyberkriminelle hat sich nochmals erweitert und der Perimeter sich de-facto aufgelöst.

KI ist die perfekte Technologie für die Hacker

Die Hacker sind mit ihren Attacken zu einem Teil auch deshalb so erfolgreich, weil sie längst selbst Künstliche Intelligenz (KI) einsetzen. Angreifer entwerfen beispielsweise intelligente Malware-Programme, die aus vereitelten Attacken lernen und sie entsprechend abwandeln, um beim nächsten Mal erfolgreich zu sein. Daneben verwenden sie KI, um Intrusion Detection (IDS), Data Leakage Prevention (DLP) und Cloud Access Security Broker (CASB) zu unterwandern, typischen Netzwerkverkehr oder das Verhalten eines authentifizierten Nutzers oder seines Endgerätes zu simulieren und eigene Aktivitäten wie beispielsweise Adversarial Attacks zu verschleiern, bei denen ein manipuliertes Eingangssignal verwendet wird, um die Arbeitsergebnisse der KI zu beeinflussen. Eine andere Strategie ist das Umgehen sogenannter Captcha-Systeme. Normalerweise fungieren die Bildermosaike beim Registrieren für Newsletter oder Bestellformularen im Internet als Spamschutz. Mit Hilfe optischer Zeichenerkennung durch maschinelles Lernen identifiziert die Hacker-Software jedoch Millionen verschiedener Bilder, bis sie diese automatisch erkennen und das Captcha lösen kann. Dadurch wird der eigentliche Nutzen des Mechanismus ausgehebelt, nämlich die Unterscheidung zwischen Mensch und Maschine, um so vor Manipulation oder Missbrauch zu schützen.

Nach Erkenntnissen von NTT nutzt mehr als die Hälfte der derzeitigen Malware intelligente Schwachstellenscans, um Angriffe automatisiert vorzubereiten. Der Einsatz von KI zur Vorbereitung von großangelegten Phishing-Angriffen ist ebenfalls die neue Normalität. KI kann soziale Netzwerke und Business-Plattformen, Onlineshops und Foren durchforsten und künstliche Beziehungsnetzwerke aufbauen, um mehr über die Zielpersonen herauszufinden als es Familie oder Freunde je vermögen. Das Ergebnis sind persönliche Anschreiben mit fingierten Absenderadressen, die aufgrund eines von KI trainierten Schreibstils so täuschend echt wirken, dass die Klickraten auf Anhänge mit Schadsoftware oder Links zu gefälschten Webseiten steigen.

Durch die gezielte Kompromittierung von Trainingsdaten, die im KI-Einsatz von Unternehmen eine entscheidende Rolle spielen, kann das System sogar unerwünschte und damit gefährliche Fähigkeiten erlernen. Bereits 2017 war es Forschern der University of Michigan gelungen, Bilderkennungsalgorithmen, wie sie autonome Fahrzeuge nutzen, optisch zu täuschen. Bei diesen Adversarial Attacks trainierten sie die KI-Systeme gezielt um. In der Folge erkannte die KI statt einem Stoppschild dann ein Verkehrszeichen zur Geschwindigkeitsregelung. Gefährlich wird es auch, wenn Kriminelle eine Backdoor in die KI einbauen. Dabei manipulieren sie die Auswertung der Algorithmen so, dass bestimmte Angriffsmuster nicht mehr als Angriff erkannt werden und die Unternehmen sich fälschlicherweise in Sicherheit wiegen. Künstliche Intelligenz an sich ist längst ein lukratives Ziel für die Cyberkriminellen, denn KI lebt von hochwertigen Daten und diese sind für die Hacker viel Geld wert.

Besser und schneller lernen als die Angreifer

Die Vorstellung, auf der anderen Seite mit Künstlicher Intelligenz den heiligen Gral der Cybersicherheit gefunden zu haben, muss man leider ins Reich der Utopie verbannen. Aber auch wenn es keine hundertprozentige Sicherheit gibt, können sich Unternehmen mit den richtigen Ansätzen schützen – und das schließt in der Cyberabwehr ganz selbstverständlich KI mit ein. Um sich zunächst einmal gegen Manipulationen abzusichern, müssen Firmen die Datenquellen für die eigenen KI-Systeme überprüfen. Sinnvoll ist eine validierte Lieferkette für KI-Trainingsdaten. Um die Resilienz der Algorithmen zu steigern, können Anwender zudem potentielle Angriffe in den eigenen Datensatz integrieren und mittrainieren. So ist es möglich, einen Algorithmus mit bekannten gegnerischen Beispielen, sogenannten Adversarial Examples, zu füttern und damit zu schützen. Zur Absicherung des Informationsaustausches können Daten darüber hinaus mit Hilfe mathematischer Verfahren gezielt verrauscht werden, ohne dass sie ihre statistische Aussagekraft verlieren.

Gleichzeitig haben Cybersicherheitsexperten nur ein begrenztes Zeitfenster, um Angriffe zu erkennen und einzudämmen, bevor sie einem Unternehmen ernsthaften Schaden zufügen. Verzögert sich aber die Reaktion, gewinnen die Angreifer wertvolle Zeit, um Daten zu stehlen oder zu manipulieren – und der Schaden fällt entsprechend deutlich größer aus. Einer der Hauptgründe, warum Cyberattacken meist zu spät erkannt werden, ist die schiere Anzahl an Sicherheitswarnungen, die über die Fachleute hereinbrechen. Um in der Flut an Falschmeldungen nicht unterzugehen, sind die Punkte Automatisierung und Orchestrierung ganz entscheidend. SOAR (Security Orchestration, Automation and Response)-Dienste verwenden Daten aus SIEM (Security Information and Event Management)- und anderen Sicherheitssystemen, um die Reaktion auf Vorfälle zu standardisieren und zu verkürzen. Dafür vereinen sie Orchestrierung, Automatisierung und Bedrohungserkennung sowie menschliches und maschinelles Lernen. Werden beispielsweise bösartige Aktivitäten erkannt, isolieren oder fahren SOAR-Dienste ein System umgehend herunter. Sie können auch die Ausbreitung von Malware verlangsamen, indem sie Vorgänge wie die Erfassung forensischer Daten und die Suche nach Schwachstellen automatisieren. Mit Hilfe dieser orchestrierten Reaktionen lassen sich die durch Sicherheitsverletzungen entstehenden Kosten massiv reduzieren.

Mit einem Security Operation Center (SOC) steht darüber hinaus eine zentrale Stelle bereit, in der alle sicherheitskritischen Vorfälle erkannt und koordiniert bearbeitet werden. Speziell trainierte KI ist hier die Basis für Echtzeit-Überwachungs- und detailgenaue Analyseverfahren, um Anomalien im Datenstrom zu erkennen und Unternehmen schnell auf Sicherheits- und Prozessintegritätsprobleme hinzuweisen.

Fakt ist, Bedrohungen und Gefährdungen nehmen dynamisch zu, Angriffe und Methoden werden komplexer und haben massiv an Raffinesse gewonnen. KI treibt diese Entwicklung voran und potenziert die schädlichen Auswirkungen durch automatisierte oder gar autonome Prozesse noch. Das Wettrüsten zwischen Angreifer und Verteidiger geht also „nur“ in eine neue Runde. Solange eine starke KI eine Zukunftsvision ist, bleibt der Mensch jedoch mit seiner Intelligenz die finale Instanz, um IT-Infrastrukturen vor Cyberkriminellen zu schützen.

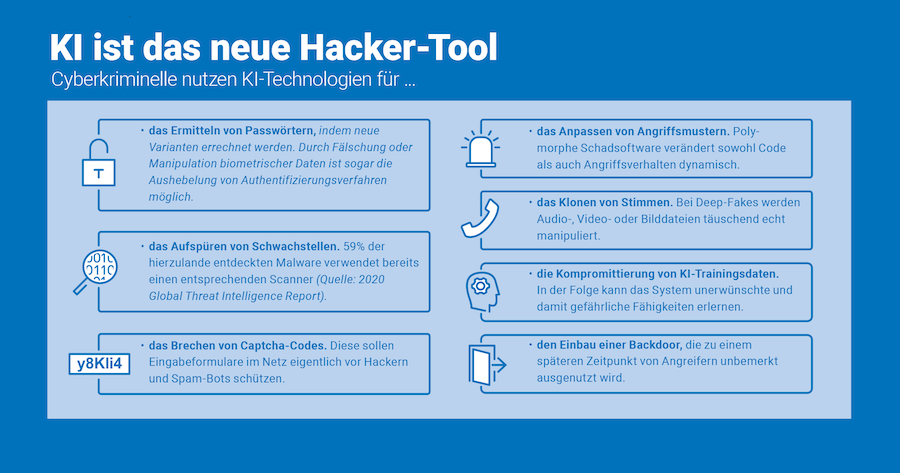

Grafik: KI ist das neue Hacker-Tool

Cyberkriminelle nutzen KI-Technologien für …

- das Ermitteln von Passwörtern, indem neue Varianten errechnet werden. Durch Fälschung oder Manipulation biometrischer Daten ist sogar die Aushebelung von Authentifizierungsverfahren möglich.

- das Aufspüren von Schwachstellen. 59% der hierzulande entdeckten Malware verwendet bereits einen entsprechenden Scanner (Quelle: 2020 Global Threat Intelligence Report).

- das Brechen von Captcha-Codes. Diese sollen Eingabeformulare im Netz eigentlich vor Hackern und Spam-Bots schützen.

- das Anpassen von Angriffsmustern. Polymorphe Schadsoftware verändert sowohl Code als auch Angriffsverhalten dynamisch.

- das Klonen von Stimmen. Bei Deep-Fakes werden Audio-, Video- oder Bilddateien täuschend echt manipuliert.

- die Kompromittierung von KI-Trainingsdaten. In der Folge kann das System unerwünschte und damit gefährliche Fähigkeiten erlernen.

- den Einbau einer Backdoor, die zu einem späteren Zeitpunkt von Angreifern unbemerkt ausgenutzt wird.