Der Kampf gegen Hackerangriffe gleicht einem Formel-1-Rennen: Der Schnellste gewinnt. Häufigstes Einfallstor von Angriffen sind öffentlich bekannte Sicherheitslücken in der Software. Unternehmen setzen daher verstärkt auf Software Vulnerability Management-Lösungen, um Schwachstellen rechtzeitig zu identifizieren und zu schließen bevor Hacker diese auszunutzen können.

Täglich finden bis zu 47 Millionen Hackerangriffe auf deutsche Unternehmen statt. Dabei greifen 98 Prozent dieser Angriffe auf Software Schwachstellen zurück. Hacker entwickeln aufgrund von Sicherheitslücken in Softwares sogenannte Exploit-Kits, die anschließend im Darknet verkauft werden. Diese Exploit-Kits fahren Attacken automatisiert, sodass jeder in der Lage ist die Schwachstellen auszunutzen. Allein in Deutschland kostete Cyberkriminalität den Unternehmen im Schnitt 13 Millionen US-Dollar pro Jahr.

Zeit spielt eine überaus wichtige Rolle in der Bekämpfung von Hackerangriffen. Wie bei einem Formel-1-Rennen gewinnt derjenige, der am schnellsten am Ziel ist. Das Bekanntwerden einer Software Schwachstelle markiert den Startschuss: Hacker entwickeln Exploit-Kits und Unternehmen versuchen die Schwachstelle zu schließen. Die Frage ist wer als erstes erfolgreich sein Ziel erreicht.

Nach Bekanntwerden einer Schwachstelle vergehen in der Regel 30 Tage, bis der erste Exploit-Kit zum Kauf im Darknet erscheint. Vom Bekanntwerden bis zur Behebung einer Schwachstelle dauert es in der Praxis jedoch 186 Tage im Schnitt. Das gibt Angreifern fast ein halbes Jahr lang Zeit, die Schwachstelle für betrügerische Angriffe zu nutzen. Das ist viel zu lang. Unternehmen brauchen daher eine erfolgreiche Lösung, um das Risikozeitfenster deutlich zu verkürzen.

Herausforderungen beim Beheben von Schwachstellen

Je mehr Applikationen ein Unternehmen benutzt, desto schwerer ist es den Überblick zu behalten und schnell und gezielt Schwachstellen zu beheben. Bei Apps von Microsoft OS gestaltet sich das Beheben von Schwachstellen noch relativ einfach, da am Patch Tuesday gleich der passende Patch zur Schwachstelle mitgeliefert wird. Das Ausrollen des Patches dauert auch hier in der Regel 30 Tage. Bei Dritt-Anbietern ist das Zeitfenster der Erkennung bis zur Behebung größer. Die Patches werden nicht automatisch mitgeliefert und man muss sich selbst auf der jeweiligen Webseite einer Applikation über Sicherheitslücken informieren oder gar den Support anrufen.

Je mehr Anwendungen im täglichen IT-Betrieb zum Einsatz kommen, desto komplexer die Aufgabe für das IT-Management. Angesichts zahlreicher Schwachstellen in zigtausenden von Anwendungen stoßen Sicherheitsabteilungen schnell an ihre Grenzen. Nicht alle von ihnen stellen ein tatsächliches Sicherheitsrisiko dar und müssen mit der gleichen Dringlichkeit mit einem Patch versehen werden. Das Tracking und Bewerten der Sicherheitslücken kostet daher Zeit und Geld.

Das Gießkannenprinzip ist jedoch keine Lösung. Zum einen besteht keine Garantie, dass alle Sicherheitslücken geschlossen werden. Zum anderen gibt es keine Patches für sogenannte End-of-Life Software. Mit Hilfe von Patchkatalogen lässt sich die Systemverwaltung zwar immer wieder auch für diese älteren Anwendungen kurzfristig optimieren. Doch da diese von Unternehmen regelmäßig erworben werden müssen, bleiben Kosten und steigende Anzahl unnötiger Daten führt langfristig zu Performanceeinbußen bei den Endgeräten.

Schwachstellen erkennen – Vorteil SVM

Doch es gibt auch gute Nachrichten: Für 84 Prozent aller bekannten Schwachstellen gibt es bereits am Tag der Bekanntgabe einen entsprechenden Patch. Unternehmen können ihr Risiko also am effektivsten minimieren, wenn sie bekannte Schwachstellen proaktiv angehen und entsprechende Sicherheitsupdates regelmäßig durchführen. Ein erfolgreiches Software Vulnerability Management mit richtiger Priorisierung ist der Schlüssel zum Erfolg.

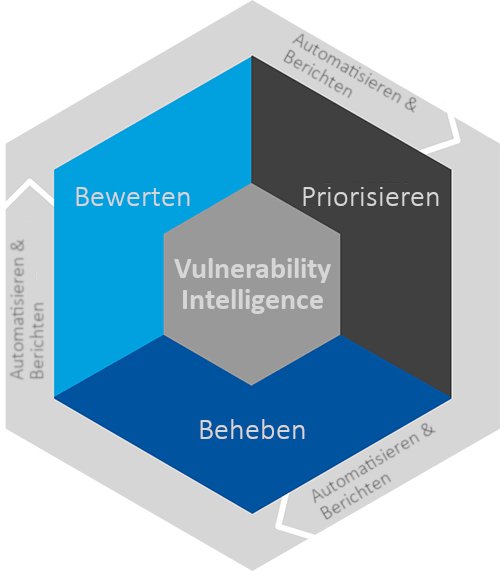

Bild: Software Vulnerability Management mit Priorisierung (Quelle Flexera).

Die Software Vulnerability Management-Lösung filtert eine Vielzahl an Daten nach vier folgenden Kriterien, um bessere Entscheidungen zu treffen, welche Sicherheitslücken kritisch sind und zuerst geschlossen werden sollten:

- Bedrohungsstufe (Threat Score): Schwachstellen, die in der Praxis ausgenutzt werden können.

- Kritikalität: Schwachstellen, die das höchste Risiko darstellen, wenn sie ausgenutzt werden sollten.

- Vertraulichkeit: Schwachstellen, die auf vertrauenswürdigen Geräten vorhanden sind, wie Server, Clients, Vorstands-PCs.

- Häufigkeit: Schwachstellen, die auf häufig genutzten Geräten vorhanden sind.

Täglich werden so circa 300 Schwachstelleninformationen nach genauer Analyse gefiltert. Im Idealfall bleiben ungefähr 80 kritische Schwachstellen übrig, die daraufhin in sogenannte Advisories konsolidiert werden. Sie geben nicht nur einen genauen Einblick zur Überprüfung und Identifizierung der Schwachstellen, sondern ordnen sie auch einer Skala von 1 bis 5 zu – mit 1 für „nicht kritisch“ und 5 für „äußerst kritisch“.

Mit dieser Risikoeinstufung nehmen Unternehmen eine Pole-Position einnehmen. Eine Garantie, das Rennen gegen Hacker zu gewinnen, ist das jedoch noch nicht. Gefragt ist ein nahtloser SVM-Prozess – von der Erkennung über die Bewertung bis hin zur Behebung von Schwachstellen. Das gelingt nur mit automatisierten Lösungen. Entsprechende Tools verifizieren und dokumentieren über 20.000 Softwareschwachstellen pro Jahr und durchsuchen über Metacrawler über 1000 Darknet-Quellen. Die entsprechenden Informationen werden direkt an die Sicherheitsteams weitergegeben, die auf Basis dieser Daten zeitnah über geeignete Gegenmaßnahmen entscheiden können. Dabei beziehen diese Lösungen auch öffentlich zugängliche Quellen mit ein. Ergänzt werden diese Lösungen in der Regel durch das Know-how und die Erfahrung von Security Experten („White-hats“). Zudem werden den Anwendern automatisch vorgefertigte Patches zur Verfügung gestellt, um Schwachstellen schnellstmöglich schließen zu können. Eine gute Beziehung zu Softwareherstellern und eine umfassende Vernetzung innerhalb der Sicherheitscommunity verschafft Unternehmen einen weiteren Vorsprung. Im „Formel 1-Rennen“ des Schwachstellenmanagements können Unternehmen so Sicherheitsrisiken hinter sich lassen und souverän die Zielgerade überqueren.