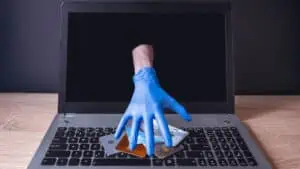

Cyberkriminelle sind eifrige Datensammler. Um an Daten zu gelangen, missbrauchen sie entweder bereits vorhandene Privilegien oder verschaffen sich auf andere Weise Zugang zu Computersystemen, Netzwerken oder digitalen Speichergeräten.

Die Daten können von Benutzeranmeldedaten bis hin zu persönlichen Finanzdaten und geistigem Eigentum reichen.

Datendiebstahl ist eine ernsthafte Verletzung der Sicherheit und des Datenschutzes. Datendiebe haben es in der Regel auf folgende Informationen abgesehen:

- Personenbezogene Informationen

- Finanzielle Aufzeichnungen

- Geistiges Eigentum

- Geschäftsgeheimnisse

- Anmeldeinformationen

Sobald sie in ihrem Besitz sind, können Kriminelle die gestohlenen Daten für betrügerische Aktivitäten oder, im Falle des Diebstahls von Anmeldedaten, für den unrechtmäßigen Zugriff auf Konten oder Systeme verwenden. Wertvolle Daten können sie auch im Dark Web verkaufen.

Die Folgen von Datendiebstahl für Unternehmen können erheblich, wenn nicht gar verheerend sein. Dazu gehören empfindliche Strafen wegen Verstoßes gegen Datenschutzvorschriften, Rufschädigung sowie finanzielle und operative Verluste. In der Fertigungsindustrie z.B. waren in den letzten fünf Jahren sage und schreibe 478 Unternehmen von einem Ransomware-Angriff betroffen. Allein die Kosten für die damit verbundenen Ausfallzeiten belaufen sich auf etwa 46,2 Milliarden US-Dollar.

Um Datendiebstahl zu verhindern, ist es wichtig zu erkennen, dass Kriminelle außerhalb des Unternehmens nicht die einzige Bedrohung darstellen. Insider, wie böswillige Mitarbeiter, Auftragnehmer oder Lieferanten, können auch Daten von gesicherten Servern, Datenbanken, Cloud-Anwendungen und anderen Quellen stehlen. Und wenn sie über die richtigen Berechtigungen verfügen, kann der Diebstahl dieser Daten ein Kinderspiel sein.

Zu den Zielen eines Insiders können Betrug, die Weitergabe von Geschäftsgeheimnissen an einen Konkurrenten zur Erzielung finanzieller Gewinne oder Sabotage des Unternehmens gehören. Für den unrechtmäßigen Transfer der Daten können Insider verschiedene Mittel verwenden, von Wechselmedien über persönliche E-Mails bis hin zu Ausdrucken auf Papier.

Die Methoden der Kriminellen

Die gängigsten Methoden für Angreifer von außen, um die Sicherheitsmaßnahmen eines Unternehmens zu durchbrechen und Daten zu stehlen:

- Phishing: Cyberkriminelle nutzen Phishing, um Benutzer über E-Mails, Textnachrichten, Telefonanrufe und andere Formen der Kommunikation anzusprechen. Das Hauptziel dieses Ansatzes besteht darin, Benutzer zu Fehlern zu überreden, z. B. sensible Daten weiterzugeben oder Anmeldedaten für das System zu übermitteln. (Täuschung und Manipulation durch Social Engineering sind der Schlüssel zum Erfolg von Phishing.)

- Malware: Ein Angreifer kann heimlich Malware in einem Netzwerk oder auf dem Computer eines Benutzers installieren, um Daten zu stehlen oder unbefugten Zugriff auf andere Systeme und Anwendungen zu erhalten, auf denen sich sensible Daten befinden. Phishing-E-Mails und unzulässige Webanwendungen sind Beispiele für Tools, die Angreifer zur Verbreitung von Malware wie Spyware und Keyloggern verwenden.

- Adversary-in-the-middle-Angriffe (AiTM): AiTM ist eine Form des Abhörens und Diebstahls von Daten, bei der ein Angreifer Daten von einem Absender zu einem Empfänger und dann vom Empfänger zurück zum Absender abfängt. Auf diese Weise können Angreifer an Passwörter, IP-Adressen, private Nachrichten und andere sensible Informationen gelangen.

- Ungepatchte Software: Angreifer sind immer auf der Suche nach ungepatchten Softwareschwachstellen, die sie ausnutzen können. Diese Schwachstellen können einen Weg bieten, der zu unbefugtem Zugriff auf wertvolle Daten führt.

- Ungesicherte Netzwerke: Wenn Benutzer über unverschlüsselte oder schlecht gesicherte Netzwerke, wie z. B. öffentliches Wi-Fi, auf Unternehmensressourcen zugreifen, können sie unbeabsichtigt Daten preisgeben.

- Falsch konfigurierte Datenbanken oder Cloud-Speicher: Online gespeicherte Daten können offengelegt werden und unbefugten Zugriff ermöglichen, wenn sie nicht korrekt konfiguriert sind.

- Physischer Diebstahl: Kriminelle können Geräte wie Laptops, Smartphones oder externe Festplatten stehlen, um Zugriff auf gespeicherte Daten zu erhalten. Auch das „Dumpster Diving“ ist eine Möglichkeit. Dabei durchsuchen Diebe den Müll nach weggeworfenen Dokumenten oder Geräten, die möglicherweise sensible Daten enthalten.

Sieben Tipps gegen Datendiebstahl

Die folgenden sieben Tipps können viel dazu beitragen, die Anfälligkeit Ihres Unternehmens für Datendiebstahl zu verringern – durch Insider ebenso wie durch böse Akteure von außen.

- Verwenden Sie Datenverschlüsselung. Achten Sie darauf, die sensiblen Daten Ihres Unternehmens zu verschlüsseln. Das gilt für gespeicherte Daten ebenso wie für die Datenübertragung. Auf diese Weise wird sichergestellt, dass die gestohlenen Daten für die Kriminellen nutzlos sind – solange sie nicht über den Schlüssel verfügen.

- Implementieren Sie starke Authentifizierungsmaßnahmen. Dazu gehören strenge Passwortrichtlinien, die beispielsweise komplexe Passwörter und regelmäßige Passwortänderungen vorschreiben. Verwenden Sie außerdem, wenn möglich, eine Multifaktor-Authentifizierung (MFA) für den Zugang zu wichtigen Systemen und Anwendungen.

- Führen Sie regelmäßig Audits und Schwachstellenanalysen durch. Diese Maßnahmen können Ihnen helfen, Schwachstellen in Systemen und Netzwerken zu erkennen und sie zu beheben. Sicherheitsprüfungen können Ihnen auch dabei helfen, potenzielle Insider-Bedrohungen aufzudecken, die zu Datendiebstahl oder -verlust führen können.

- Halten Sie die Software auf dem neuesten Stand. Stellen Sie sicher, dass die Betriebssysteme, Softwareanwendungen und Sicherheitslösungen Ihres Unternehmens mit den neuesten Patches und Updates ausgestattet sind, die bekannte Schwachstellen beheben. Und wenn Sie von einer Sicherheitslücke erfahren, warten Sie nicht mit der Behebung. Tun Sie es so schnell wie möglich!

- Befolgen Sie das Prinzip der geringsten Privilegien (PoLP). Dieses Prinzip basiert auf der Einsicht, dass Sie die Auswirkungen von Missgeschicken, absichtlich böswilligen Aktivitäten oder Sicherheitsverletzungen verringern können, indem Sie die Zugriffsrechte der Benutzer einschränken. Gewähren Sie Personen oder Systemen nur die Mindestzugriffsrechte, die für die Ausführung ihrer Funktionen oder Aufgaben erforderlich sind.

- Einsatz von Lösungen zur Vermeidung von Datenverlusten (Data Loss Prevention: DLP). Eine DLP-Plattform kann Ihnen helfen, die Bewegung sensibler Daten innerhalb Ihres Unternehmens zu überwachen und zu kontrollieren. Sie können formale Richtlinien erstellen, um den unbefugten Zugriff auf oder die Übertragung von vertraulichen Informationen zu verhindern. Und Sie können Ihre DLP-Plattform nutzen, um diese Richtlinien durchzusetzen. Viele führende DLP-Lösungen sind zudem mit Verschlüsselungsfunktionen ausgestattet (s. Tipp 1).

- Führen Sie gezielte Schulungen zum Thema Cybersicherheit durch. Schulungen zum Sicherheitsbewusstsein spielen eine entscheidende Rolle bei der Verhinderung von Datendiebstahl. Durch gezielte Schulungen lernen die Benutzer, Phishing-Versuche und andere Social-Engineering-Techniken zu erkennen und abzuwehren. Sie können auch etwas über sichere Passwörter lernen, wie sie verdächtige Aktivitäten melden können und vieles mehr.

www.proofpoint.com/de