Open Source Intelligence (OSINT) ist eine Technik, mit der sich öffentlich zugängliche Informationen aktiv nutzen lassen. Cyberkriminelle bringen damit Daten zu Benutzerverhalten, Aufenthaltsorten und andere sensible oder heikle Informationen aus dem Internet in Erfahrung, um sie für Angriffe zu verwenden.

Aber auch IT-Sicherheitsexperten profitieren von OSINT: Mithilfe diverser Tools lassen sich potenzielle Schwachstellen aufdecken und beheben, bevor sie von Angreifern ausgenutzt werden.

Was versteht man unter OSINT?

Mit Open Source Intelligence (OSINT) ist eine Technik aus dem Bereich der Geheimdienste und Militärs gemeint. Grundsätzlich nutzen kann sie aber jeder, auch Privatpersonen. Es geht darum, Informationen zu Personen, Organisationen oder Unternehmen aus frei zugänglichen Quellen zusammenzutragen. OSINT-Tools analysieren anschließend die gewonnenen Daten und ziehen daraus verwertbare Rückschlüsse und Informationen. Es lassen sich aber auch Schwachstellen auf Netzwerkgeräten mit OSINT identifizieren.

Die aufgefundenen Daten kommen bei Social Engineering-Angriffen zum Einsatz, bei der Ortung von Personen, dem Zusammentragen von ausführlichen Informationen zu Personen oder Unternehmen und nicht zuletzt beim Hacken von Netzwerken.

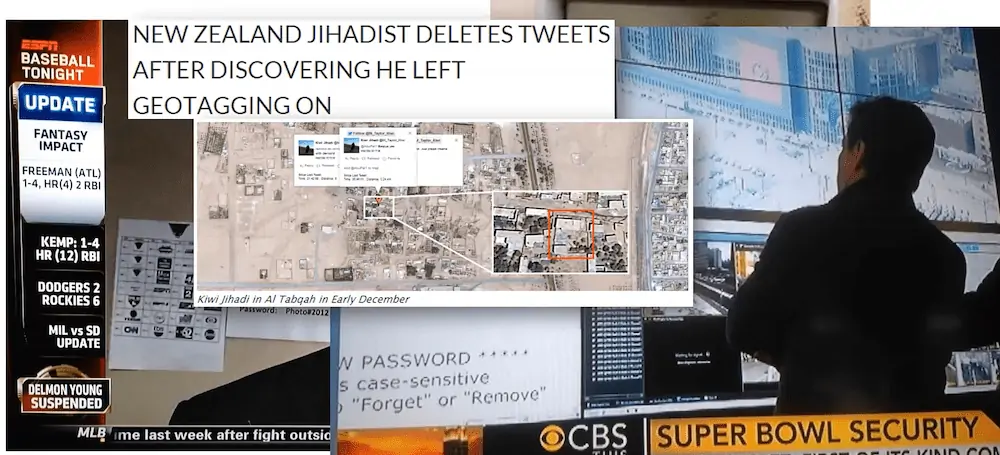

Die öffentlich zugänglichen Informationen zeigen in vielen Fällen zudem ein Bewegungsprofil von Personen an, welches sich ebenfalls für Angriffe nutzen lässt oder weitere sicherheitsrelevante Informationen liefert. So lassen sich interaktive Karten mit Bewegungsprofilen erstellen oder Anmeldeinformationen für Webseiten, Clouddienste oder Netzwerkgeräte mit Weboberfläche ausfindig machen. Dadurch sind Sicherheitslücken in Netzwerken schnell zu erkennen. Eine Tatsache, die Angreifer weidlich ausnutzen. Genau aus diesem Grund ist OSINT aber auch für Sicherheitsverantwortliche in Unternehmen interessant, wenn sie nämlich das eigene Netzwerk besser vor öffentlich bekannten Sicherheitslücken schützen wollen.

Das Wie: OSINT nutzt zahlreiche, öffentlich zugängliche Quellen

Zu diesen Quellen zählen zum Beispiel soziale Netzwerke wie Facebook, Twitter, LinkedIn oder Instagram. Viele Nutzer haben mehrere Profile auf unterschiedlichen Plattformen. Dadurch lassen sich Daten aus diversen Quellen auslesen und in Beziehung zueinander setzen. Kommentare, Check-Ins, Locations, Beiträge, Likes und viele weitere Daten sind hier öffentlich zugänglich und leicht zu verwerten.

Experten bezeichnen das als „Oversharing“. Das heißt, es sind deutlich mehr Informationen öffentlich zugänglich, als es den meisten Benutzern von sozialen Netzwerken klar ist. Aber auch Dating-Apps und Health-Tracker sind ein beliebtes Informationsmedium für OSINT-Tools, genauso wie die Suche auf GitHub. Hier findet man Unmengen von Daten zu Datenbanken oder Verbindungsinformationen von Programmen.

Zu den zahlreichen Datenquellen kommen Webseiten, verlinkte Daten im Internet, DNS-Daten und zahlreiche weitere Informationen, die sich für einen Angriff auf Netzwerke, aber eben auch zu deren Verteidigung nutzen lassen. Sind die verschiedenen Informationen erst einmal zusammengetragen, erkennen intelligente OSINT-Tools schnell die Zusammenhänge, die der Anwender für sich nutzen kann. Angreifer nutzen die Informationen für Attacken. Sicherheitsbeauftragte erkennen Lücken und können sie schließen oder potenzielle Angriffsszenarien rechtzeitig entschärfen. Etwa indem man öffentlich zugängliche Daten besser schützt oder unter Umständen ganz löscht.

An dieser Stelle sind nicht nur Quellen aus dem Internet interessant, sondern auch Daten aus Radio, TV oder Zeitungen. Hier verstecken sich beispielsweise Informationen im Hintergrund eines Videos. Dazu kommen WiFi-Informationen, Bluetooth-Verbindungen und Funknetzwerke, die ebenfalls öffentlich Informationen teilen, die ihrerseits in Analysen einfließen.

Wie Angreifer öffentliche Informationen mit OSINT für Attacken nutzen

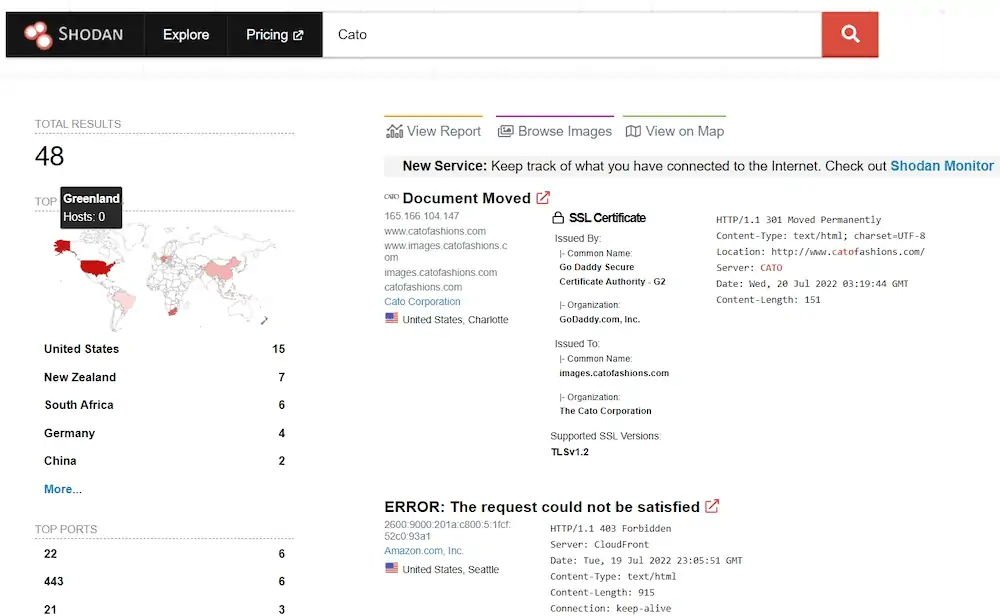

Beispiele für die Informationsbeschaffung gibt es viele. So ist die Suchmaschine Shodan in der Lage, Informationen über alle möglichen IoT-Geräte zusammenzusuchen und grafisch darzustellen. Der Zugriff auf Webcams ist damit genauso möglich, wie die Suche nach sensiblen Daten. In kurzer Zeit lassen sich Daten zu SSL-Zertifikaten, IP-Adressen und andere Informationen aus verschiedenen Ländern auslesen. Shodan erlaubt es zudem, nach bestimmten Elasticsearch-Databases zu suchen, die frei im Internet zur Verfügung stehen und dadurch angreifbar sind. Und Shodan eignet sich auch für die Suche nach Schwachstellen.

Ein Beispiel ist http.title:“IDC_VC_welcome“, um weltweit nach öffentlich zugänglichen VMware vCenter-Servern zu suchen, die eine bekannte Schwachstelle aufweisen. Auf GitHub wiederum sind Angriffe zu finden, die genau diese Schwachstelle ausnutzen. OSINT fungiert hier als mächtiges Werkzeug um Schwachstellen aufzudecken.

Die Suche nach product:teamviewer zeigt in Shodan öffentlich zugängliche TeamViewer-Zugänge. Mit port:5900 RFB ist eine Suche nach Geräten möglich, mit denen eine RFB-Verbindung auf Port 5900 möglich ist, um remote darauf zuzugreifen. Mit port:5900 RFB authentication disabled sind Geräte zu finden, bei denen die Authentifizierung ausgeschaltet ist.

Censys wiederum durchsucht das Internet nach schwachstellenbehafteten Geräten wie etwa ungesicherten Druckern. Die eigene IP-Adresse sollte hier möglichst nicht auftauchen…

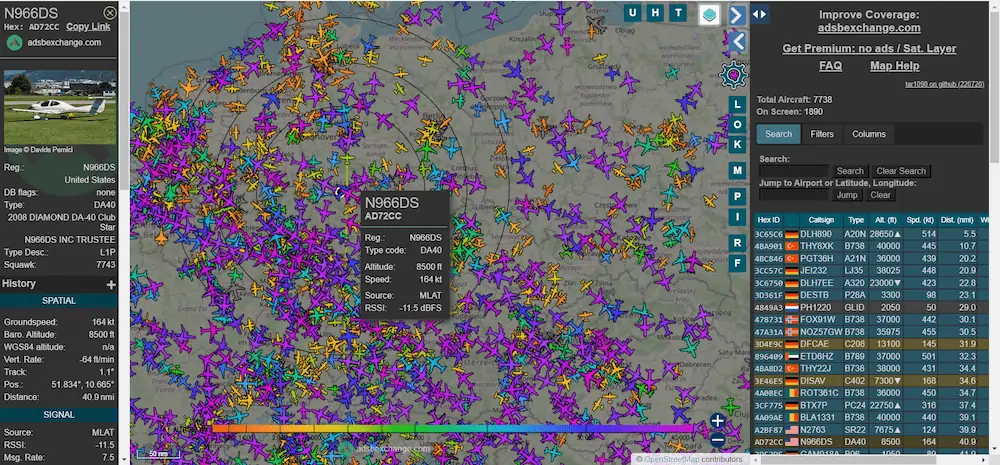

Ein anderes Beispiel ist ADS-B Exchange. Die Seite zeigt Informationen zu Flugzeugbewegungen und Flugzeugen weltweit an. Fährt der Anwender mit der Maus über ein Flugzeug oder klickt es an, tauchen zahlreiche Informationen auf, wie etwa die Registrierungsnummer, Bilder oder technische Daten. Diese Daten sind für weitere Recherchen nutzbar, um Informationen zu Piloten oder Passagieren zu sammeln. Verspätungen lassen sich genauso nachvollziehen wie Flugstrecken von Freunden oder Geschäftspartnern samt deren Aufenthaltsort.

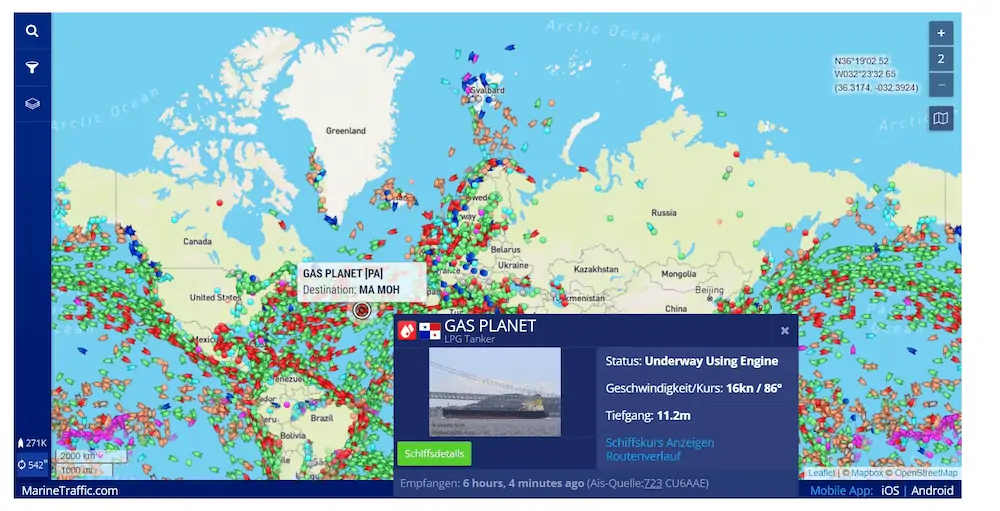

Da überrascht es nicht, dass solche Daten auch für Schiffe verfügbar wie über Schiffsradar24.net. Hier kann der Anwender umfangreiche Daten auslesen, indem er im Webbrowser über das jeweilige Schiff fährt. Fotos, Tiefgang, Geschwindigkeit und Ziele sind problemlos in Erfahrung zu bringen.

Solche Tools finden sich in überall im Internet, und sie sind deutlich mehr als Spielerei. Man kann beispielsweise Filter setzen und nur bestimmte Flugzeuge nachverfolgen. Die Daten lassen sich im Anschluss in Analyse-Tools importieren, die noch weit mehr Informationen aus den Zusammenhängen erkennen können, als es über manuelle Recherchen möglich ist.

Wer OSINT nutzt und wie

Die Beispiele zeigen: OSINT lässt sich einfach und risikolos verwenden. Man kann Informationen problemlos aus dem Internet oder anderen Quellen ziehen. Dazu kommt, die Tools sind günstig, und die Daten stehen vollkommen kostenlos zur Verfügung. Schlussendlich ist die Recherche simpel: Verschiedene Webseiten stellen eine einfach zu bedienende Oberfläche zur Verfügung und OSINT-Apps importieren bei Bedarf zusätzliche Daten per API. Dazu kommt, es lässt sich schlichtweg kaum nachvollziehen oder kontrollieren wer, wann und wo OSINT nutzt.

Dank dieser Vorteile sind auch Regierungen, Geheimdienste, Behörden, das Militär, aber auch Unternehmen interessiert, das Potenzial von OSINT auszuschöpfen. Ebenso wie Hacker und Cyberkriminelle. Die Frage ist also nicht, warum OSINT zum Einsatz kommen soll, sondern eher warum nicht. Und zu guter Letzt benutzen auch Privatpersonen OSINT, einige Beispiele dazu haben wir bereits aufgeführt.

Zu den bereits beschriebenen kommen erweiterte OSINT-Funktionen, zum Beispiel das aktive Scannen von Ports auf Firewalls oder Routern. Damit kann ein Anwender die Daten selbst zusammentragen und nutzen. Im Internet lassen sich sehr schnell Informationen zu Standard-Geräten finden, wie die Standard-IP-Adresse, der standardmäßige Anmeldename des Administrators und das bei der Auslieferung gesetzte Kennwort. Viele User verzichten darauf, diese Standarddaten zu ändern, was Angreifern einen schnellen und problemlosen Zugriff gestattet. Daten, die sich mit OSINT und wenig Rechercheaufwand finden lassen.

Google bietet zahlreiche Optionen, um Suchen einzuschränken. Das ist auch für OSINT nicht uninteressant, da sich dadurch sicherheitsrelevante Informationen besser filtern lassen. Beispiele dafür sind intitle:“web client:login“, intitle:“Printer Status“ AND inurl:“/PrinterStatus.html“. Das sind nur zwei von vielen Suchbegriffen, die etwa Anmeldeseiten zeigen oder Daten zu öffentlich zugänglichen Druckern. In Verbindung mit anderen Google-Optionen, lassen sich große Mengen von Informationen einfach sammeln. Mit Optionen wie „site:“ ist es möglich, Suchergebnisse auf einzelnen Seiten zu filtern. Google bietet dazu zahlreiche, einfach zu nutzende Operatoren.

OSINT zum Schutz des eigenen Netzwerks einsetzen

Daten werden schon länger als das Gold des digitalen Zeitalters bezeichnet. Es kann kaum überraschen, dass Hacker öffentlich zugängliche Informationen verwenden, um Angriffe vorzubereiten. Aber auch Sicherheitsexperten können und sollten sich diese Form der Informationsbeschaffung zunutze machen.

Mit OSINT haben Unternehmen die Möglichkeit, eigene öffentlich zugängliche digitale Spuren zusammenzutragen und zu sichten, und das sind Einige. Dazu zählen neben kompromittierten Anmeldeinformationen und Passwörtern auch firmeninterne Informationen, die versehentlich im Netz gelandet sind, sowie Daten zu Domains und Servern, aber auch Daten aus dem Darknet und sogar bereits gelöschte Informationen.

In nahezu allen Fällen von erfolgreichen Attacken, müssen Angreifer nämlich überhaupt nichts hacken, sie melden sich einfach an. Die dazu notwendigen Anmeldedaten lassen sich oft im Darknet oder durch Social Engineering auf Basis von OSINT finden. Und genau das gilt es zu verhindern.

Sicherheitsbeauftragte sollten sich aktiv auf die Suche machen und nach Lücken im Netzwerk fahnden. Etwa, indem man auf den genannten Seiten nach sich selbst und den eigenen Geräten sucht. Die gefundenen Daten gilt es aus Sicht eines Angreifers untersuchen, um entsprechende Maßnahmen zum Schutz des Netzwerks und einzelner Benutzer zu ergreifen. Dazu zählt natürlich, die identifizierten Schwachstellen so schnell wie möglich zu beheben. Das schließt zumindest aus, dass öffentliche Daten von Angreifern bei erfolgreichen Hacks zum Einsatz kommen.

Fazit

Für Sicherheitsfachleute lohnt es sich definitiv, einen genaueren Blick auf die diversen OSINT-Tools und die damit verbundenen Möglichkeiten zur Informationsbeschaffung zu werfen.

In den meisten Fällen bedarf es dazu nicht einmal hoher Investitionen und Lizenzen: Viele Tools stehen kostenlos als Open Source zur Verfügung. Das OSINT Framework bietet verschiedene Sammlungen von Tools an, die nicht nur die Suche erleichtern, sondern auch eine wichtige Grundlage bilden, um Sicherheitslücken zu schließen.

Hacker nutzen OSINT, um Sicherheitsvorkehrungen zu umgehen und Angriffe vorzubereiten. Warum sollten Unternehmen nicht selbst das Potenzial der Open Source Intelligence ausschöpfen, um sich ihrerseits besser auf Hackerangriffe vorzubereiten?

Autor: Etay Maor, Senior Director of Security Strategy bei Cato Networks

www.catonetworks.com