Cyberstorage ist ein aktueller Begriff, der sich laut Marktforschern zu einer neuen Kategorie entwickelt und Unternehmen mehr Datensicherheit und damit auch mehr IT-Resilienz bieten soll.

Nach wie vor arbeiten viele Unternehmen IT-Sicherheitsvorfälle ab, statt sie proaktiv zu verhindern. Das neue Ziel heißt, Cyberangriffe künftig zu absorbieren. Calamu ist ein Beispiel für solch eine Lösung der neuen Generation, die Daten unhackbar machen soll, um Datendiebstahl und -exfiltration zu verhindern.

Calamu Protect, so der Produktname, fragmentiert die Daten im Ruhezustand automatisch auf mehrere separate Speicherorte, eine Umgebung, die als Datenhafen bezeichnet wird und die Auswirkungen einer Datenverletzung oder eines Ransomware-Angriffs sofort zunichte macht.

Heute gibt es bereits zahlreiche Möglichkeiten, Ransomwarevorfällen zu begegnen. Dazu zählen Immutable Speicher, physikalisch getrennte Backup-Systeme oder Ransomware-Module in EDR-Lösungen.

Wie funktioniert eine Bereinigungsfunktion?

Die sogenannte Ransomware-Bereinigungsfunktion sichert Dateien wie Dokumente, Bilder, Videos oder Musik, um sicherzustellen, dass sie im Falle einer Ransomware-Verschlüsselung nicht beschädigt werden oder verloren gehen. Jedes Mal, wenn ein Ransomware-Angriff erkannt wird, blockiert beispielsweise Bitdefenders EDR-Lösung alle Prozesse, die an dem Angriff beteiligt sind, und startet den Sanierungsprozess, wobei der Benutzer auch benachrichtigt wird. Auf diese Weise können Anwender den Inhalt Ihrer gesamten Dateien wiederherstellen, ohne das geforderte Lösegeld bezahlen zu müssen.

Ransomware-Wiederherstellungsprobleme

Hat es Unternehmen in Sachen Ransomware trotz aller oder eben wegen keiner Sicherheitsmaßnahmen erwischt, können auch Snapshots helfen. Hier kann man die Fähigkeit der Hybrid-Cloud-Technologien nutzen, die Notfallwiederherstellung zu verbessern, indem die Software unbegrenzt viele Snapshots von Daten an verschiedenen Standorten in der Cloud erstellt. Bis 2025 werden laut Gartner mindestens 75 Prozent der Unternehmen mit einem oder mehreren Ransomware-Angriffen konfrontiert sein. Natürlich gibt es auch hierzu passende Anbieter. Nasuni etwa bietet eine Snapshot-basierte Continuous File Versioning-Technologie und damit eine zusätzliche, neue Möglichkeit, Daten zu sichern und zu schützen.

Cyberstorage

Zurück zum Aspekt Innovationen und dem neuen Schlagwort Cyberstorage. Warum ist überhaupt eine neue Sicherheitskategorie notwendig? Nun, scheinbar nimmt der Bedarf an proaktivem Datenschutz gegen Diebstahl und Ransomware zu. Cyberstorage ist zwischen der Netzwerkinfrastruktur und dem Speichersystem angesiedelt und bietet Unternehmen die Möglichkeit einen Angriff zu absorbieren, so dass Ausfallzeiten möglichst vermieden werden.

Viele Unternehmen haben sich mittlerweile auf die Ransomware-Bedrohung eingestellt, indem sie ein Sicherungs- und Wiederherstellungsprogramm implementiert haben, das sich nach einem solchen Angriff wiederherstellen lässt. Die Cyber-Banditen wissen das, und haben deshalb ihr Arsenal um eine neue Waffe erweitert: die doppelte Erpressung.

Was ist anders, was ist neu?

Die Lösung von Calamu ermöglicht es Unternehmen, Daten zu fragmentieren und diese dann automatisch auf mehrere separate Speicherorte zu legen. Das bedeutet, dass es keine zentrale Ressource gibt, auf die ein Angreifer mit Ransomware abzielen kann.

Dieser Ansatz bietet technischen Entscheidungsträgern ein Tool, mit dem sie nicht nur traditionelle Ransomware-Angriffe, sondern auch Ransomware 2.0, doppelte und dreifache Erpressungsversuche mit Multicloud-Datenschutzfunktionen vereiteln können.

Das Unternehmen spricht in diesem Zusammenhang von einem virtuellen Datenhafen (Data Harbour). Die Daten im Datenhafen heilen nicht nur selbst, sie eliminieren auch das Risiko einer mehrfachen Erpressung, da alle exfiltrierten Daten von Natur aus unvollständig und für den Angreifer völlig nutzlos sind. Normalerweise wird bei einem Ransomware-Angriff mit doppelter Erpressung zunächst eine Kopie der Daten gestohlen oder exfiltriert, bevor sie verschlüsselt werden. Wenn das Lösegeld nicht gezahlt wird, droht der Angreifer damit, die Daten für die Öffentlichkeit zugänglich zu machen. Hier geht es um nicht mehr oder weniger als die Datenverteidigung, sagt Paul Lewis, CEO & Founder von Calamu.

Unternehmen sind aufgefordert sichere Lösungen zu finden, um die Daten über die Perimeterverteidigung hinaus zu schützen und sich darauf zu konzentrieren, was passiert, wenn der Schutzwall durchbrochen und auf die Daten zugegriffen wurde. Gibt es einen Weg, um sicherzustellen, dass die Daten geschützt bleiben, auch vor Angriffen?

Data-First-Cyberstorage-Strategie

Neue Anbieter im Bereich Cyberstorage sagen ja. Paul Lewis Meinung dazu: „Das Ziel einer echten Data-First-Cyberstorage-Lösung besteht nicht nur darin, die Auswirkungen eines Angriffs abzumildern, sondern den Angriff zu absorbieren, das Risiko der Datenexposition zu verringern und automatisierte Systeme einzusetzen, um die Ausfallsicherheit zu gewährleisten und Ausfallzeiten zu vermeiden. Wenn die Daten auch dann sicher bleiben, wenn auf die Speichermedien unberechtigterweise zugegriffen wird, hat das Unternehmen Zeit, den Einbruch zu versiegeln und forensische Untersuchungen durchzuführen, ohne dass sensible Daten sofort aus der kontrollierten Umgebung abgeschöpft werden.“

Eine Cyberstorage-Schicht kann auch dazu beitragen, Backup-Daten sowie lokale Datenserver zu sichern, die schnell zum Ziel von Ransomware-Angriffen mit doppelter Erpressung werden. Jüngste Untersuchungen zeigen, dass 72 Prozent der Unternehmen im Jahr 2021 von Angriffen auf ihre Backup-Repositories betroffen waren. Darüber hinaus haben sich die Angriffe auf Cloud-Repositories im Vergleich zum Vorjahr verdoppelt, was viele IT-Teams dazu veranlasst hat, die Datenmigration in die Cloud zugunsten von On-Premises-Systemen zu stoppen. Aber auch Cyberkriminelle haben diesen Trend erkannt und wissen, dass der Zugriff auf On-Premises-Systeme eine Goldgrube darstellt. Angriffe auf On-Premises-Server wurden durch verschiedene kreative Maßnahmen gestartet, darunter CVE-Exploits, Backdoor-Schwachstellen und sogar elektromagnetische Signale, um Zugang zu Air-Gapped-Systemen zu erhalten.

Drei Säulen für mehr Widerstandsfähigkeit

Laut Gartner schützt Cyberstorage Speichersystemdaten vor Ransomware-Angriffen durch frühzeitige Erkennung und Blockierung von Angriffen, hilft bei der Wiederherstellung durch Analysen, und kann den Beginn eines Angriffs ermitteln. Bei der Evaluierung einer Cyberstorage-Verteidigungsschicht sollten Unternehmen daher folgende Punkte berücksichtigen:

- Integrierte, proaktive Technologie, die Anomalien erkennt und von sich aus in Aktion tritt, indem sie den Ort der Bedrohung automatisch unter Quarantäne stellt, eine Warnung ausgibt und die Aktivität für weitere Untersuchungen aufzeichnet

- Fähigkeit zur sofortigen Wiederherstellung und Fortsetzung eines Angriffs sowie zur Selbstheilung der angegriffenen Daten

- Sicherheitsvorkehrungen auf Datenebene, die die Daten vor Angriffen schützen, selbst wenn sie während eines Angriffs exfiltriert wurden

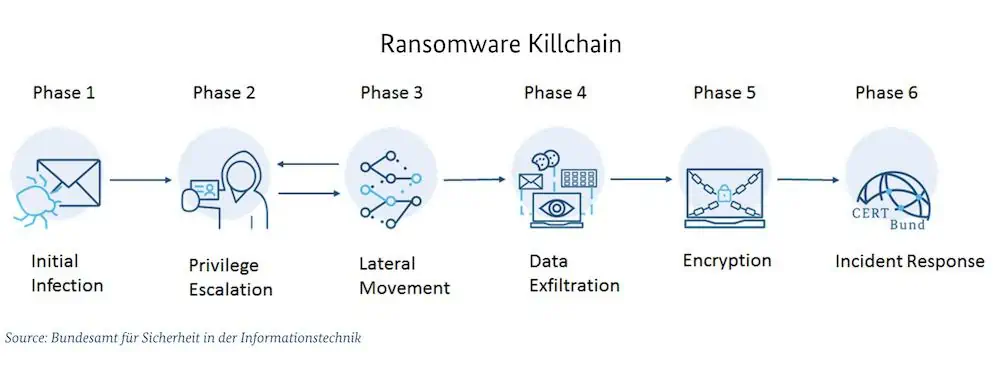

Bei einem Cyberangriff ist die Zeit immer von entscheidender Bedeutung. Cyberstorage-Lösungen, die leistungsstarke Sicherheitsanalysen und -intelligenz mit proaktiven Auslösern auf der Grundlage von Aktivitäten auf Datenebene integrieren, können die Zeit bis zum Handeln und letztlich bis zur Wiederherstellung verkürzen und somit die allgemeine Widerstandsfähigkeit des Unternehmens verbessern. Es wird geschätzt, dass die schnellste Ransomware ein System in weniger als 45 Minuten übernehmen kann. Darüber hinaus lauert der durchschnittliche Cyber-Angreifer nach dem Eindringen in ein Netzwerk 11 Tage lang unentdeckt, bevor er Ransomware einsetzt.

Unternehmen, die darauf warten, dass ihre IT-Teams auf verdächtige Aktivitäten reagieren, verlieren den Wettlauf mit der Zeit. Proaktive Erkennung bedeutet, den Angriff automatisch zu erkennen und zu stoppen, indem der Ort der Bedrohung unter Quarantäne gestellt wird. Es bedeutet auch, dass die Aktivitäten für weitere Untersuchungen aufgezeichnet und die Daten geschützt werden, auch wenn auf sie zugegriffen wird.