Quantencomputer entwickeln sich rasant und stellen eine wachsende Gefahr für klassische Verschlüsselungsmethoden wie RSA oder ECC dar. Der sogenannte Q-Day – der Tag, an dem Quantenrechner gängige Kryptografie brechen – rückt näher. Unternehmen müssen jetzt in Post-Quantum-Kryptografie investieren, um langfristige Datensicherheit zu gewährleisten.

Der Q-Day naht: Wir erläutern warum Quantencomputer eine reale Bedrohung für IT-Sicherheit sind.

Während Technologieunternehmen ihre Quantencomputer-Systeme immer weiter verbessern, rückt der sogenannte „Q-Day” in greifbare Nähe. Dieser Tag markiert den Moment, an dem leistungsfähige Quantencomputer in den Händen böswilliger Akteure landen und die gängigen kryptografischen Verfahren, die heute das digitale Rückgrat unserer Gesellschaft bilden, mühelos knacken können. Expertenschätzungen zufolge könnten bereits um das Jahr 2030 Quantencomputer mit kryptografischer Relevanz kommerziell verfügbar werden. Ähnlich wie bei anderen Technologien zuvor, ist auch bei Quantencomputern von wachsender Verbreitung und sinkenden Kosten auszugehen, sodass sie früher oder später auch eine Option für Kriminelle werden.

Diese Prognose basiert auf der rasanten Entwicklung von Quantenprozessoren, deren Qubit-Anzahl und Fehlerkorrektur sich stetig verbessern. Schon heute verfügen Systeme über mehr als 100 Qubits, während für das Knacken gängiger Verschlüsselungen wie RSA-2048 theoretisch etwa 4.000 fehlerkorrigierte Qubits benötigt werden – ein Wert, der im nächsten Jahrzehnt durchaus erreichbar erscheint.

Besonders beunruhigend ist die „Harvest Now, Decrypt Later”-Strategie, bei der staatliche Akteure und kriminelle Organisationen bereits heute verschlüsselte Daten sammeln, um sie später mit Quantencomputern zu entschlüsseln. Dies bedroht insbesondere sensible Informationen mit langfristigem Wert, wie Geschäftsgeheimnisse, Patentinformationen oder militärische Daten. Unternehmen müssen sich daher schon jetzt die Frage stellen: Welche unserer heutigen verschlüsselten Kommunikation könnte in fünf oder zehn Jahren zum Problem werden?

„Der Übergang zur quantenresistenten Kryptografie ist komplex und zeitaufwändig. Unternehmen sollten nicht warten, bis der Q-Day da ist – dann ist es zu spät.“

Dr. Michael Osborne, Kryptografieexperte bei IBM Research

Asymmetrische Kryptografie im Visier

Gefährdet ist insbesondere die asymmetrische Kryptografie, wo die Beziehung zwischen privatem und öffentlichem Schlüssel über schwer umkehrbare mathematische Operationen hergestellt wird. Mit aktueller Hardware ist es nicht in reeller Zeit möglich, aus einem öffentlichen Schlüssel auf den damit verknüpften aber geheimen privaten Schlüssel zu schließen. Die überlegene Rechenleistung der Quantenrechner könnte diese Grundlage moderner Kryptosysteme zunichte machen – mit drastischen Konsequenzen.

Asymmetrische Kryptografie ist heute allgegenwärtig – auch wenn viele Menschen sie kaum bewusst wahrnehmen. Sie bildet die Grundlage für sichere Verbindungen im Internet (HTTPS) und schützt die Kommunikation in Messenger-Diensten wie WhatsApp durch Ende-zu-Ende-Verschlüsselung. Auch digitale Nachweise, wie sie künftig in der von der EU geplanten ID-Wallet gespeichert werden sollen, basieren auf diesem Prinzip. Dabei können Inhalte mit einem öffentlichen Schlüssel überprüft werden, während nur befugte Stellen mit entsprechenden privaten Schlüsseln zur Ausstellung berechtigt sind. Ebenso kommt asymmetrische Kryptografie bei qualifizierten elektronischen Signaturen zum Einsatz. Ein Angriff auf die dafür verwendeten Zertifikate könnte digitale Verträge kompromittieren, beziehungsweise wertlos machen.

Symmetrische Verschlüsselung und Quantenangriffe

Auch wenn asymmetrische Kryptografie am stärksten gefährdet ist, bleibt auch symmetrische Verschlüsselung nicht vollständig unangetastet. Zwar erfordert das Knacken symmetrischer Verfahren wie AES durch Quantenalgorithmen (etwa Grover’s Algorithmus) nur eine quadratische Geschwindigkeitssteigerung – im Vergleich zur exponentiellen bei asymmetrischen Algorithmen –, dennoch bedeutet dies, dass beispielsweise AES-128 effektiv nur noch eine Sicherheit von 64 Bit bietet. AES-256 gilt derzeit als ausreichend sicher im Post-Quantum-Zeitalter.

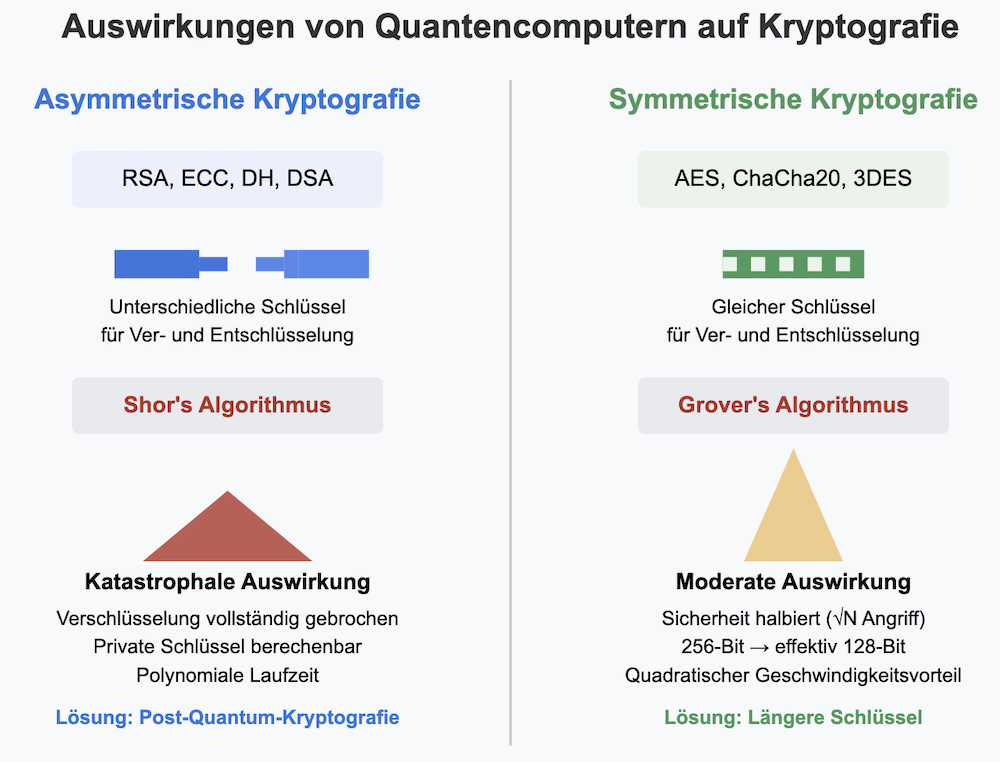

Quantencomputer bedrohen sowohl asymmetrische als auch symmetrische Kryptografie, allerdings auf unterschiedliche Weise: • Asymmetrische Kryptografie (beispielsweise RSA, ECC): Sie basiert auf schwer lösbaren mathematischen Problemen wie der Faktorisierung großer Zahlen oder dem diskreten Logarithmus. Quantencomputer können mit Shor’s Algorithmus diese Probleme in polynomialer Zeit lösen, wodurch private Schlüssel aus öffentlichen berechnet werden können. Das macht diese Verfahren praktisch nutzlos, sobald leistungsfähige Quantencomputer verfügbar sind. • Symmetrische Kryptografie (etwa AES): Diese Verfahren sind weniger stark betroffen, da Quantencomputer hier „nur“ mit Grover’s Algorithmus einen quadratischen Geschwindigkeitsschub bieten. Das bedeutet, ein 256-Bit-Schlüssel hat die effektive Sicherheit eines 128-Bit-Schlüssels – was aber immer noch als sicher gilt. Dennoch erfordert das ein Anheben der Schlüssellängen, um langfristig Sicherheit zu gewährleisten. |

Die linke Seite des Bildes zeigt die asymmetrische Kryptografie:

- Algorithmen wie RSA, ECC, DH und DSA

- Verwendung unterschiedlicher Schlüssel für Ver- und Entschlüsselung

- Angriff durch Shor’s Algorithmus

- Katastrophale Auswirkung: Verschlüsselung wird vollständig gebrochen, private Schlüssel werden aus öffentlichen berechenbar

- Lösung: Umstellung auf Post-Quantum-Kryptografie

Die rechte Seite des Bildes die symmetrische Kryptografie:

- Algorithmen wie AES, ChaCha20, 3DES

- Verwendung des gleichen Schlüssels für Ver- und Entschlüsselung

- Angriff durch Grover’s Algorithmus

- Moderate Auswirkung: Sicherheit wird halbiert (√N-Angriff), 256-Bit-Schlüssel bieten nur noch effektiv 128-Bit-Sicherheit

- Lösung: Verwendung längerer Schlüssel (etwa AES-256 statt AES-128)

Post-Quantum-Kryptografie

Die gute Nachricht: Die Kryptografie ist der Bedrohung nicht schutzlos ausgeliefert. Bereits heute werden quantenresistente kryptografische Verfahren entwickelt und standardisiert. Das National Institute of Standards and Technology (NIST) hat im Juli 2022 die ersten vier quantenresistenten kryptografischen Standards ausgewählt, darunter CRYSTALS-Kyber für den Schlüsselaustausch und CRYSTALS-Dilithium für digitale Signaturen. Große Technologieunternehmen wie Google, Microsoft und IBM implementieren bereits Post-Quantum-Kryptografie (PQC) in ihre Produkte und Cloud-Dienste. Die Europäische Union fördert mit dem Projekt „OpenQKD” die Entwicklung von Quantenschlüsselverteilung (QKD), einer komplementären Technologie zur mathematikbasierten Post-Quantum-Kryptografie.

So gelingt die PQC-Migration

Unternehmen sollten jetzt handeln, um ihre Daten langfristig zu schützen. Der Umstieg beginnt mit einem umfassenden kryptografischen Inventar, bei dem alle kryptografischen Anwendungen im Unternehmen identifiziert und dokumentiert werden – von Verschlüsselungsmethoden in Netzwerkprotokollen über Authentifizierungssysteme bis hin zu digitalen Signaturverfahren. Im nächsten Schritt folgt eine Risikobewertung, bei der Unternehmen identifizieren, welche Daten auch in zehn Jahren noch sicher sein müssen und welche Systeme aufgrund langer Erneuerungszyklen zuerst migriert werden sollten.

Als Übergangsmaßnahme empfiehlt sich die hybride Kryptografie, bei der klassische und quantenresistente Verfahren parallel eingesetzt werden. Dies bietet Schutz gegen Quantenangriffe, ohne bewährte klassische Algorithmen sofort aufzugeben. Bei den Unternehmen, die bereits an einer PQC-Migration arbeiten, bevorzugen die meisten (63 Prozent) diesen hybriden Ansatz, wie eine Umfrage von Utimaco unter mehr als 200 Organisationen in den USA, dem Vereinigten Königreich und Deutschland zeigt. Führende Technologieunternehmen nutzen bereits hybride TLS-Verbindungen in Testumgebungen.

Fünf konkrete Handlungsempfehlungen für Unternehmen: 1. Kryptografisches Inventar erstellen 2. Risikobewertung und Priorisierung durchführen 3. Hybride Kryptografie implementieren 4. Quantenresistente Infrastruktur aufbauen 5. In Mitarbeiter-Know-how investieren |

PQC in der Praxis

Die Migration zu quantenresistenten Algorithmen erfordert zudem eine strukturierte Planung mit Aktualisierung der Public-Key-Infrastruktur, Einführung kryptografisch agiler Systeme und Berücksichtigung der höheren Rechenanforderungen. Unternehmen sollten darauf achten, dass Hardware-Anbieter oder Kryptografie-Dienstleister kryptoagil sind, sodass sie bei Bedarf neue, quantensichere Algorithmen auf ihre Geräte aufspielen können. Nicht zuletzt ist es wichtig, in Mitarbeiter-Know-how zu investieren, da sich der Fachkräftemangel im Bereich Quantensicherheit weiter verschärfen wird.

Quantenschlüsselverteilung (QKD): Ergänzung zur Post-Quantum-Kryptografie

Quantum Key Distribution (QKD), eine Methode des Schlüsselaustauschs, die sich selbst Quanteneffekte zunutze macht, möchten lediglich 12 Prozent der befragten Unternehmen als zusätzliche Sicherheitsmaßnahme implementieren. Gründe dafür könnten der Bedarf an neuer, hochspezialisierter Hardware sowie physikalische Einschränkungen der Übertragungswege sein. PQC lässt sich hingegen sehr gut in bestehende Systeme integrieren.

Regulierung für Post-Quantum-Sicherheit

Auch regulatorisch zeichnet sich Handlungsbedarf ab. Behörden wie das BSI oder die NSA fordern bereits jetzt zur Vorbereitung auf PQC auf. Die EU plant mit der eIDAS-2-Verordnung und der NIS-2-Richtlinie konkrete Anforderungen an kryptografische Resilienz. Unternehmen, die frühzeitig PQC-Strategien integrieren, können regulatorische Anforderungen proaktiv erfüllen und sich rechtlich absichern.

Frühzeitige Post-Quantum-Strategie nutzen

Die Vorbereitung auf den Q-Day ist nicht nur eine technische Notwendigkeit, sondern kann auch zum Wettbewerbsvorteil werden. Unternehmen, die frühzeitig in quantenresistente Technologien investieren, können das Vertrauen ihrer Kunden stärken, regulatorische Anforderungen frühzeitig erfüllen, langfristige Datensicherheit gewährleisten und sich als Innovationsführer positionieren. Die Quantencomputer-Revolution bringt nicht nur Risiken, sondern auch Chancen. Wer jetzt handelt, wird die digitale Transformation sicher meistern – und vielleicht sogar gestärkt aus ihr hervorgehen.

Q & A – Post-Quantum-Kryptografie

Was ist Post-Quantum-Kryptografie (PQC)?

PQC bezeichnet kryptografische Verfahren, die selbst gegenüber Angriffen durch leistungsfähige Quantencomputer resistent sind. Im Gegensatz zur Quantenkryptografie basiert PQC auf klassischen mathematischen Prinzipien und kann auf herkömmlicher Hardware implementiert werden

Warum ist PQC jetzt schon wichtig, obwohl es noch keine leistungsfähigen Quantencomputer gibt?

Der Übergang zu neuen kryptografischen Standards erfordert Zeit. Zudem besteht die Gefahr, dass heute verschlüsselte Daten gespeichert werden, um sie später mit Quantencomputern zu entschlüsseln („Harvest Now, Decrypt Later“).

Welche kryptografischen Verfahren sind durch Quantencomputer bedroht?

Vor allem asymmetrische Verfahren wie RSA und ECC sind anfällig, da Quantencomputer mit Shor’s Algorithmus diese effizient brechen können. Symmetrische Verfahren wie AES sind weniger betroffen, könnten aber durch Grover’s Algorithmus geschwächt werden.

Was ist der Unterschied zwischen PQC und Quantenkryptografie (QKD)?

PQC nutzt klassische mathematische Verfahren, um gegen Quantenangriffe resistent zu sein. QKD hingegen basiert auf quantenphysikalischen Prinzipien und ermöglicht abhörsicheren Schlüsselaustausch, erfordert jedoch spezielle Hardware und ist in der Praxis schwerer umzusetzen.

Welche PQC-Algorithmen gelten als sicher?

Das NIST hat unter anderem die Algorithmen CRYSTALS-Kyber (für Schlüsselaustausch) und CRYSTALS-Dilithium (für digitale Signaturen) zur Standardisierung ausgewählt. Diese gelten als vielversprechende Kandidaten für den Einsatz in der Post-Quantum-Ära.

Wie kann mein Unternehmen sich auf PQC vorbereiten?

Beginne mit einer Bestandsaufnahme der eingesetzten kryptografischen Verfahren, identifiziere kritische Systeme und plane die Migration zu PQC-Algorithmen. Ein hybrider Ansatz, bei dem klassische und PQC-Verfahren parallel genutzt werden, kann den Übergang erleichtern.

Welche Branchen sind besonders betroffen?

Branchen mit hohen Sicherheitsanforderungen und langfristigem Datenschutzbedarf, wie Finanzwesen, Gesundheitswesen, Verteidigung und kritische Infrastrukturen, sollten sich frühzeitig mit PQC auseinandersetzen.

Wie lange dauert die Umstellung auf PQC?

Die Migration kann mehrere Jahre in Anspruch nehmen, abhängig von der Komplexität der IT-Infrastruktur und den spezifischen Anforderungen des Unternehmens. Frühzeitige Planung ist daher essenziell.

Ist es sinnvoll, jetzt schon in PQC zu investieren, obwohl Quantencomputer noch nicht weit verbreitet sind?

Ja, da die Vorbereitungen und Umstellungen Zeit benötigen und es wichtig ist, zukünftige Sicherheitsrisiken frühzeitig zu minimieren. Zudem können Unternehmen so ihre Daten langfristig schützen.

Was passiert, wenn ich nicht auf PQC umstelle?

Ohne Umstellung könnten verschlüsselte Daten in Zukunft durch Quantencomputer entschlüsselt werden, was zu Datenverlust, rechtlichen Konsequenzen und Vertrauensverlust führen kann.

Warum bedrohen Quantencomputer sowohl asymmetrische als auch symmetrische Kryptografie?

Sie tun dies auf unterschiedliche Weise:

Asymmetrische und symmetrische Kryptografie werden durch Quantencomputer auf unterschiedliche Weise bedroht. Asymmetrische Kryptografie, wie RSA oder Elliptic Curve Cryptography (ECC), beruht auf mathematischen Problemen, die mit heutigen Computern nicht effizient lösbar sind – etwa der Faktorisierung großer Zahlen. Ein Quantencomputer kann diese Probleme jedoch mit Shor’s Algorithmus in wesentlich kürzerer Zeit lösen. Dadurch wäre es möglich, aus einem öffentlichen Schlüssel den zugehörigen privaten Schlüssel zu berechnen – und so etwa digitale Signaturen zu fälschen oder verschlüsselte Daten zu entschlüsseln.

Symmetrische Kryptografie, wie AES, funktioniert anders: Sender und Empfänger verwenden denselben geheimen Schlüssel. Ein Quantencomputer kann hier mit Grover’s Algorithmus eine quadratische Beschleunigung beim „Durchprobieren“ möglicher Schlüssel erzielen – das heißt, ein Angriff wäre doppelt so effizient wie auf einem klassischen Rechner. Das bedroht symmetrische Verfahren weniger gravierend, erfordert aber in Zukunft längere Schlüssellängen, um ein vergleichbares Sicherheitsniveau zu erhalten.

Warum ist Post-Quantum-Kryptografie nicht gleich Quantenkryptografie?

Dies ist ein häufiger Irrtum: Post-Quantum-Kryptografie (PQC) und Quantenkryptografie sind nicht dasselbe.

PQC umfasst klassische, auf heutiger Hardware berechenbare Algorithmen, die selbst gegen Angriffe durch Quantencomputer resistent sind. Sie lassen sich daher in bestehende IT-Infrastrukturen integrieren.

Quantenkryptografie – insbesondere die Quantum Key Distribution (QKD) – nutzt dagegen physikalische Prinzipien der Quantenmechanik, etwa die Unschärferelation, um eine abhörsichere Schlüsselverteilung zu gewährleisten. Sie erfordert jedoch spezialisierte Hardware und eignet sich bisher nur für sehr spezifische Anwendungsfälle.

Beide Ansätze ergänzen sich, verfolgen aber unterschiedliche Ziele und Technologien.