Ransomware-Attacken und DDoS-Angriffe gehören mittlerweile zu den Standardverfahren im Bereich Cyber-Crime. Ein Thema das in den letzten Jahren zunehmend in den Mittelpunkt gerückt ist, ist Credential Stuffing. Was bedeutet das und wie kann man sich davor schützen – darüber sprach it security mit Stephan Schweizer, CEO bei Nevis Security.

it security: Herr Schweizer, bei Credential Stuffing handelt es sich um eine Betrugsmasche, die sich einer zunehmenden Beliebtheit erfreut. Was genau versteht man aber darunter und wie läuft so ein Angriff ab?

Stephan Schweizer: Unter Credential Stuffing versteht man das hochautomatisierte Durchprobieren von bekannten Username / Passwort Kombinationen gegen Webportale. Die Username / Passwort Kombinationen werden als sogenannte Combo-Lists im Darknet gekauft, die Daten stammen entweder aus Data Breaches oder Phishing-Attacken. Aktuelle Schätzungen gehen davon aus, dass zurzeit ca. 3,3 Milliarden solcher Username / Passwort Kombinationen zum Verkauf angeboten werden. Diese Combo-Lists werden anschließend auf speziellen Hacking-Tool-Suiten eingespielt, welche als SaaS Service ebenfalls im Darknet gemietet werden können. Dahinter verbirgt sich typischerweise ein Bot-Netzwerk, das dann die ausgewählten Ziele über einen verteilten Ansatz angreift, indem die Credential-Kombinationen durchprobiert werden. Da die Anfragen von verschiedenen Clients mit relativ tiefer Kadenz erfolgen, sind die Attacken für das angegriffene Webportal gar nicht so einfach zu erkennen. Je nach Aktualität der verwendeten Combolist liegt die Erfolgsrate der Angriffe bei circa 0,5 bis 3 Prozent. Das klingt auf den ersten Blick nach wenig – wenn aber zum Beispiel eine Combolist mit 1 Million Einträgen verwendet wird, so wird der Angreifer Zugriff auf etwa 5.000 bis 30.000 Accounts erhalten. Die erwähnten Tool-Suiten enthalten dann typischer- weise auch maßgeschneiderte Tools, welche im Erfolgsfall direkt eine Transaktion oder eine Angriffs-Aktion auslösen. Dies natürlich zum Schaden des betroffenen Endbenutzers.

it security: Warum ist bei Cyberkriminellen ausgerechnet Credential Stuffing so beliebt?

Stephan Schweizer: Die Beliebtheit beruht auf der Tatsache, dass die Attacken hochautomatisiert und großflächig ausgeführt werden können. Zudem ist das Risiko für den Angreifer relativ gering, bei gleichzeitig sehr guten Erfolgs- und Gewinnaussichten. Daher lohnt es sich für die Angreifer auch, die Automatismen laufend zu optimieren und sich neue Ziele zu suchen.

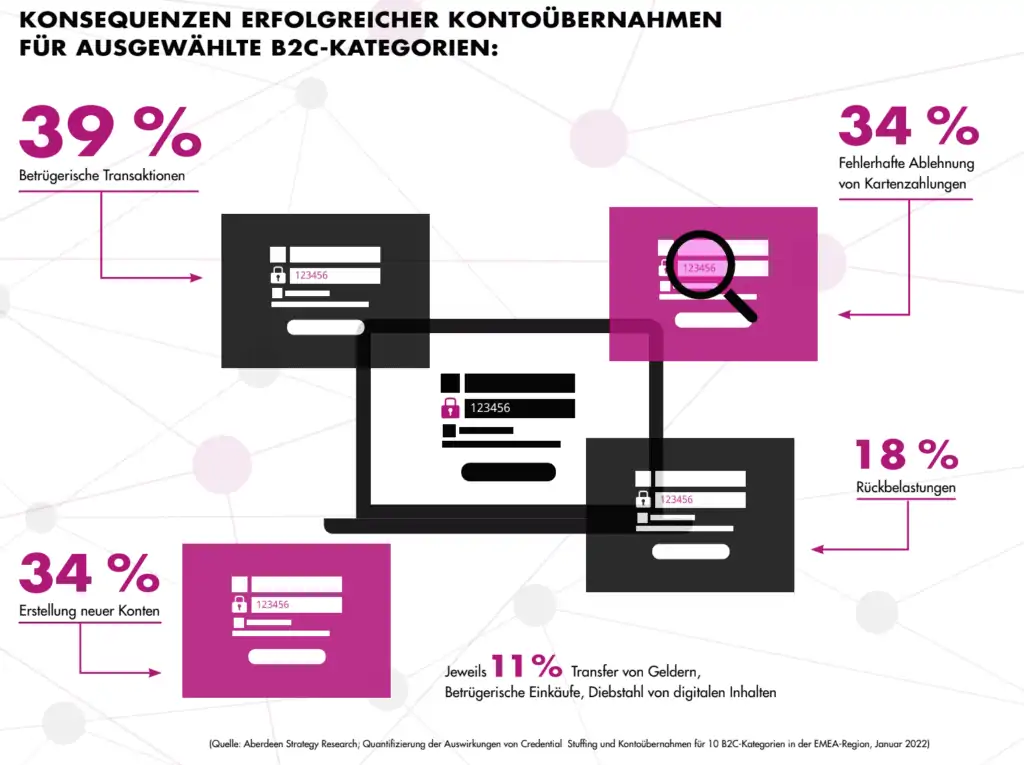

it security: Welche Schäden verursachen Credential Stuffings beziehungsweise Account Takeovers?

Stephan Schweizer: Wir haben dies im Rahmen einer repräsentativen Studie in Zusammenarbeit mit Aberdeen Research untersucht. Die Studie erstreckt sich über 10 Branchen (Finanzindustrie, E-Commerce, Telekom, Online Gambling). Zusammengefasst lässt sich sagen, dass das Problem größer ist, als wir ursprünglich vermutet hatten: 84 Prozent der Befragten gaben an, dass ihre Organisation im Verlauf der letzten 12 Monate nachgewiesene Fälle von Account Takeovers zu beklagen hatten. Die daraus resultierenden direkten und indirekten Schäden erreichen für die betroffenen Unternehmen schnell einmal mehrere Millionen pro Jahr. Natürlich hängt der absolute Betrag stark davon ab, wie viel Umsatz über den Online-Kanal erzielt wird. Im Fall von Finanzinstituten hat die Studie beispielsweise gezeigt, dass die Schäden zwischen 2,7 und 7,5 Prozent des jährlichen Online-Umsatzes ausmachen können – das sind substanzielle Beträge, die nicht einfach als „cost of doing business“ abgehakt werden können. Außerdem gilt es zu berücksichtigen, dass ein Account Takeover für den betroffenen Kunden und Endbenutzer ein schon fast traumatisches Erlebnis sein kann. Die Gefahr, dass ein solcher Benutzer zur Konkurrenz abwandert, ist daher sehr groß. Das belegen auch die Zahlen unserer Studie.

Der flächendeckende Ersatz des Passwortes durch alternative Verfahren ist die einzige Lösung, um das Problem nachhaltig in den Griff zu bekommen.

Stephan Schweizer, CEO, Nevis Security

it security: Besonders die Finanzbranche leidet stark unter Account Takeovers. Warum ist gerade diese Branche so ein „leichtes“ oder bevorzugtes Ziel?

Stephan Schweizer: Die Credential Stuffing Angriffe sind primär finanziell motiviert – daher ist die Finanzbranche natürlich besonders exponiert und daher auch ein bevorzugtes Ziel. Ich würde jedoch nicht behaupten, dass die Finanzbranche generell ein leichtes Ziel ist. Gerade im DACH-Raum haben beispielsweise die meisten Banken ihre Hausaufgaben gemacht und verwenden verschiedene Formen von Multi-Faktor-Authentisierung. Anders sieht es aber teilweise im angelsächsischen Raum aus: Dort wird vielerorts E-Banking nur durch Benutzername und Passwort geschützt – eine Einladung mit rotem Teppich für Angreifer.

it security: Eine Möglichkeit, sein Passwort zu schützen ist, erst gar keins zu verwenden und stattdessen auf Biometrie zu setzen. Der Vorteil einer biometrischen Identifikation ist klar, doch wie lässt sich das unternehmensintern umsetzen, welche Möglichkeiten gibt es?

Stephan Schweizer: Der flächendeckende Ersatz des Passwortes durch alternative Verfahren ist in der Tat die einzige Lösung, um das Problem nachhaltig in den Griff zu bekommen. Glücklicherweise ist die Technik dafür mittlerweile vorhanden: Die FIDO-Alliance hat hier hervorragende Grundlagenarbeit geleistet, indem sie Standards in den Bereichen Authentisierungs-Protokolle, Kryptographie und Hardware geschaffen hat. Der konsequente Einsatz der FIDO-Standards ermöglicht es, das Passwort auf allen Ka- nälen der Kundenkommunikation (Mobile und Desktop) komplett zu eliminieren und gleichzeitig auch noch das Kundenerlebnis zu verbessern. Der FIDO-Standard ist sehr breit abgestützt; auch IT-Giganten wie Apple, Google und Microsoft unterstützen den Standard sowohl hardware- wie auch softwareseitig. Somit kann heute davon ausgegangen werden, dass der digitale Kunde bereits über Geräte verfügt, die den Einsatz von FIDO-basierten Authentisierungs-Lösungen ermöglichen. Damit kann sich das Unternehmen auf den serverseitigen Part fokussieren. Vereinfacht ausgedrückt funktioniert FIDO dann wie folgt: Bei der Registrierung wird auf dem FIDO-fähigen Gerät des Endbenutzers ein Schlüsselpaar generiert. Der private Schlüssel wird sicher auf dem Gerät in einem speziell dafür vorgesehenen Chipset gespeichert, der öffentliche Schlüssel wird über das FIDO Protokoll an die Serverseite übermittelt. Die Rolle der Biometrie besteht in der Folge darin, den privaten Schlüssel auf dem Gerät während eines Authentisierungs-Prozesses freizuschalten. Damit ist sichergestellt, dass die biometrischen Informationen das Gerät niemals verlassen – das Verfahren erfüllt somit höchste Anforderungen bezüglich Sicherheit und Datenschutz.

it security: Wie können sich Unternehmen darüber hinaus vor dieser Art Angriffe schützen? Welche Bedeutung kommt dabei IAM- oder CIAM-Lösungen zu?

Stephan Schweizer: Der Serverseitige Teil der FIDO Infrastruktur wird typischerweise durch das CIAM System out-of-the Box zur Verfügung gestellt. Damit fügen sich die pass-wortlose Authentisierung sowie die dafür benötigten Prozesse wie zum Beispiel die Geräteverknüpfung nahtlos in die bestehenden IAM-Prozesse ein. Dies ermöglicht dann auch den Parallelbetrieb sowie die schrittweise Migration bestehender Benutzer auf die passwortlose Authentisierung.

Unternehmen, die eine FIDO-basierte passwortlose Authentisierung flächig ausgerollt haben, sind umfassend gegen Credential-Stuffing Attacken geschützt. Dies aus zwei Gründen: Erstens sind die zur Authentisierung verwendeten Schlüsselpaare individuell pro Benutzer, Gerät und Web-Portal. Dies verunmöglicht großflächige Attacken, wie wir sie heute im Bereich Credential Stuffing sehen. Der zweite Grund liegt in der verwendeten asymmetrischen Verschlüsselung: Selbst wenn es einem Angreifer gelingen würde, die Serverseitig hinterlegten öffentlichen Schlüssel zu entwenden, so sind diese ohne die an die Geräte gebundenen privaten Schlüssel absolut wertlos.

it security: Anhand von künstlicher Intelligenz können Betrugsversuche ermittelt werden. Wie schnell kann nach so einer Meldung dann tatsächlich gehandelt werden, wie hoch ist die Wahrscheinlichkeit, den Angriff noch abzuwehren?

Stephan Schweizer: AI-basierte Ansätze welche zum Beispiel das Tippverhalten des Benutzers berücksichtigen, können in der Tat helfen, Betrugsversuche zu erkennen. Diese Ansätze haben aber immer eine gewisse Unschärfe: Die Algorithmen liefern typischerweise einen Score zurück, zum Beispiel: das Tippverhalten passt zu 95 Prozent auf das bekannte Benutzerprofil. Außerdem brauchen die AI-Ansätze eine gewisse Lernphase und es muss sichergestellt werden, dass das System das Richtige lernt: So wäre ein AI-system, welches das Tippverhalten eines Angreifers gelernt hat, nicht im Sinne des Erfinders.

Wir empfehlen daher, AI-Ansätze nur begleitend und nachgelagert zu einer FIDO-basierten Authentisierung einzusetzen. So können AI-basierte Ansätze wertvolle Dienste leisten, um anders geartete Attacken wie etwa Session-Hijacking zu erkennen. In solchen Fällen muss das System in Echtzeit und anhand von definierten Schwellenwerten entscheiden können. Wenn zwischen Erkennung und Reaktion des Systems zu viel Zeit (mehr als 5 Sekunden) verstreicht, ist es in der Regel schon zu spät.

it security: Herr Schweizer, wir danken für das Gespräch.