Cyberangriffe zielen vor allem auf Daten und Identitäten ab. Laut Sophos Threat-Report sind kleine und mittlere Unternehmen weit öfter betroffen, als man es anhand der medialen Berichterstattung vermuten möchte. Auf dem Vormarsch sind sowohl Angriffe via Social-Engineering als auch die Kompromittierung der Geschäftskommunikation.

Datendiebstahl und Identitätsmissbrauch zählen zu den größten Bedrohungen für kleine und mittelständische Unternehmen (KMUs). Laut dem Sophos Threat Report: Cybercrime on Main Street zielen 90 Prozent aller Cyberangriffe genau auf diese Schwachstellen ab.

»Cyberkriminalität ist eine Herausforderung für Unternehmen jeder Größe, jedoch sind kleine Unternehmen besonders stark betroffen und das oft abseits der öffentlichen Wahrnehmung«, erklärt Christopher Budd, Director Threat Research bei Sophos X-Ops. „Während Angriffe auf Großkonzerne und Regierungsbehörden häufig in den Nachrichten sind, leiden kleinere Firmen oft stärker unter den Konsequenzen von Cyberangriffen.“

Die Gründe für diese Anfälligkeit liegen in fehlendem Fachpersonal, unzureichenden Investitionen in Sicherheitsmaßnahmen und insgesamt niedrigeren IT-Budgets. Dabei sind KMUs keineswegs unbedeutend: Laut Weltbank machen sie mehr als 90 Prozent der globalen Unternehmen aus und stellen über 50 Prozent der weltweiten Arbeitsplätze.

Daten im Fokus

Bei nahezu der Hälfte der Angriffe auf KMUs werden Keylogger, Spionage-Software und sogenannte Stealer eingesetzt. Diese Schadprogramme stehlen Daten und Zugangsinformationen, die dann für weitere Aktionen wie unautorisierten Fernzugriff, Erpressung oder die Installation von Ransomware genutzt werden. Der Sophos-Report hebt auch die Rolle von Initial Access Brokers (IABs) hervor, die sich darauf spezialisieren, in Netzwerke einzudringen und ihre Dienste über das Dark Web anzubieten. Diese Kriminellen verkaufen Zugangsdaten zu bereits kompromittierten KMU-Netzwerken.

»Daten sind zu einer wertvollen Währung für Cyberkriminelle geworden, besonders bei KMUs, die oft eine zentrale Anwendung pro Funktion für die gesamte Organisation nutzen«, erläutert Budd. »Ein Beispiel: Angreifer setzen einen Infostealer ein, um Zugangsdaten zu erbeuten. Wenn sie dann ein Passwort für die Buchhaltungssoftware finden, haben sie Zugriff auf Finanzdaten und können Geld auf ihre eigenen Konten überweisen. Daher sind 90 Prozent aller von Sophos 2023 untersuchten Angriffe mit Daten- oder Identitätsdiebstahl verbunden – sei es durch Ransomware, Datenerpressung, unautorisierten Remote-Zugang oder einfachen Datendiebstahl.«

Ransomware bleibt größte Bedrohung für KMUs

Trotz einer konstanten Anzahl an Ransomware-Angriffen bleibt diese Art der Cyberbedrohung die größte Gefahr für Unternehmen mit weniger als 500 Mitarbeitern. Laut dem Sophos Incident Response-Team, das bei akuten Angriffen hilft, war LockBit die Ransomware-Gruppe mit dem größten Schadenspotenzial, gefolgt von Akira und BlackCat. Auch ältere oder weniger bekannte Ransomware wie BitLocker oder Crytox waren zuletzt im Einsatz.

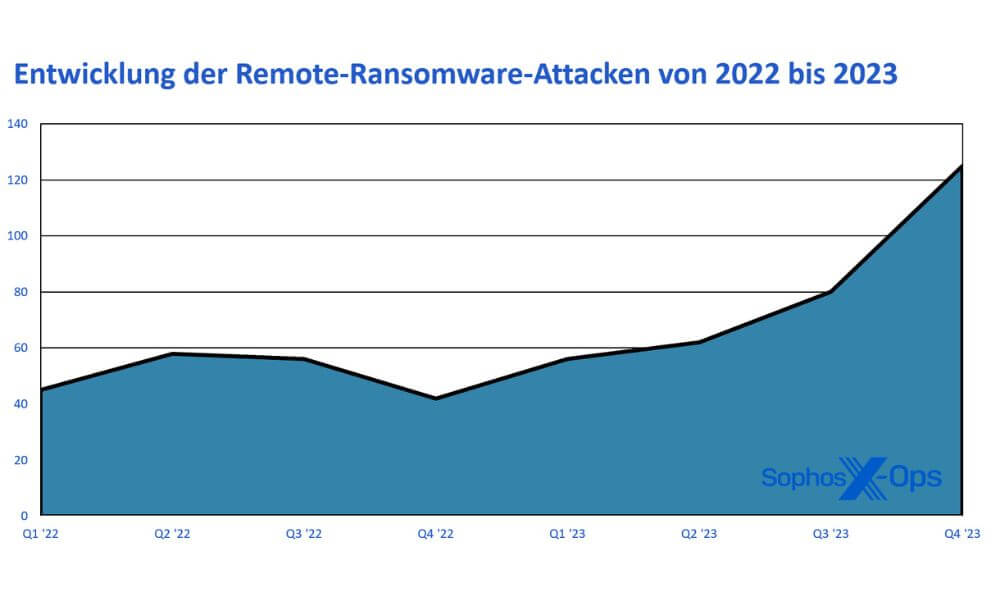

Die Kriminellen passen ihre Taktiken ständig an. Ein aktueller Trend ist der vermehrte Einsatz von Verschlüsselungsaktivitäten per Fernzugriff sowie das gezielte Angreifen von Managed Service Providers (MSPs), um deren Kunden zu erreichen. Zwischen 2022 und 2023 stieg die Zahl der Ransomware-Angriffe mit Remote-Verschlüsselung um 62 Prozent. Sophos verzeichnete zudem mehrere Fälle, in denen KMUs über Schwachstellen in der Remote-Überwachungs- und Management-Software ihrer MSPs attackiert wurden.

Angriffe via Social-Engineering & Geschäftskommunikation

Sogenannte Business E-Mail Compromise (BEC)-Angriffe, die speziell auf Unternehmen abzielen, waren 2023 nach Ransomware die zweithäufigste Angriffsform. Social-Engineering-Angriffe werden dabei immer ausgeklügelter: Anstatt nur eine E-Mail mit schädlichem Anhang zu senden, recherchieren die Angreifer ihre Opfer intensiv und senden eine Reihe von Nachrichten oder rufen sogar an. Um den klassischen Spam-Filtern zu entgehen, verwenden sie neue Formate wie eingebettete Bilder mit Malware oder bösartige Anhänge in OneNote- oder Archivformaten. In einem Fall entdeckte Sophos, dass Betrüger ein PDF mit einem verschwommenen Thumbnail einer Rechnung schickten, dessen Download-Button zu einer schädlichen Webseite führte.

Weiterführende Links:

- Mehr zum 2024 Sophos Threat Report: Cybercrime on Main Street

- Sophos: Drei Viertel aller Ransomware-Angriffe sind erfolgreich

- Sophos-Report »State of Cybersecurity 2023«: IT-Sicherheit überfordert Firmen zunehmend