5 Tipps zur Stressreduktion am Arbeitsplatz

Stress am Arbeitsplatz führt weltweit zu 17 Millionen Krankheitstagen pro Jahr.

Stress am Arbeitsplatz führt weltweit zu 17 Millionen Krankheitstagen pro Jahr.

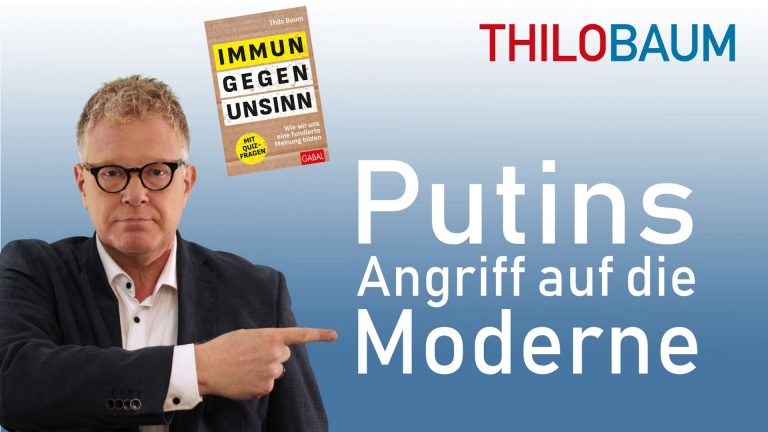

In einer Ära, in der Information ständig verfügbar ist und gleichzeitig Manipulationen und Fake News florieren, erscheint Thilo Baums Buch "Immun gegen Unsinn" wie ein Rettungsanker für kritisches Denken.

Verheerende Überflutungen durch Starkregen lassen sich dank eines neuen Vorhersagemodells von Forschern des Massachusetts Institute of Technology (MIT) virtuell im Vorfeld darstellen.

Der Stichtag für die Umwandlung von NIS-2 in nationales Recht wurde zwar verpasst, aber die Umsetzung wird kommen. Wie Unternehmen sich jetzt vorbereiten können.

Künstliche Intelligenz (KI) ist ein zentraler Treiber für Innovationen in Unternehmen: Sie revolutioniert sowohl operative Prozesse als auch die Interaktion mit Kunden.

Elon Musk plant ein eigenes Entwicklerstudio. Das hat der Tesla-Gründer auf X bekannt gegeben. "xAI wird ein KI-Spielestudio gründen, um Spiele wieder großartig zu machen", heißt es.

Das iPhone ist eines der beliebtesten Smartphones weltweit –wegen seiner technischen Leistung und des ansprechenden Designs, und außerdem auch aufgrund seiner Sicherheitsfunktionen.

Ob im Smartphone, Auto oder Zuhause – digitale Sprachsteuerung hat in den letzten Jahren vermehrt Einzug in viele Lebensbereiche gehalten. Insgesamt verwendet etwas mehr als die Hälfte (53 Prozent) der Deutschen zumindest hin und wieder Anwendungen wie Siri, Alexa und Co.

Trend Micro baut sein Angebot für Managed Service Provider (MSPs) weiter aus. Die Plattform Trend Vision One for Managed Service Providers stellt umfassende Funktionen zur Erkennung und Abwehr von Bedrohungen bereit und unterstützt sie dabei, ihren Kunden einen proaktiveren Sicherheitsansatz zu bieten.

Die Zugriffskontrolle wird durch den Cloud-Einsatz und hybride Modelle immer komplexer. Mittlerweile gibt es fünf unterschiedliche Zugriffskontrollmodelle, darunter das Discretionary Access Control- Modell. Welches ist das richtige und wodurch unterscheiden sie sich?