Spoiler gleich vorweg: Die Regel, sein Passwort in kurzen Abständen und ohne konkreten Anlass zu ändern, ist der Datensicherheit eher abträglich und somit ein Anachronismus.

In einem Leifaden des BSI heißt es demnach nur noch „Ein Passwort MUSS gewechselt werden, wenn es unautorisierten Personen bekannt geworden ist oder der Verdacht dazu besteht“ – und eben nicht pauschal einmal im Monat.

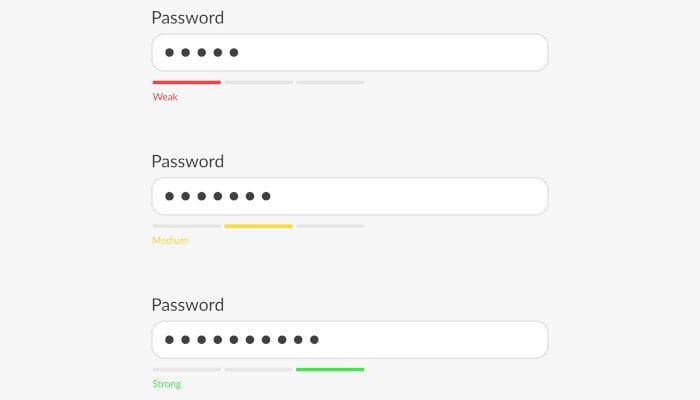

Viel entscheidender für die Sicherheit ist es, dass das gewählte Passwort „stark“, also schwer zu erraten ist. Denn Cyberkriminelle nutzen häufig Brute-Force Methoden und probieren in kürzester Zeit abertausende der gängigsten Passwörter durch – und haben damit leider immer noch zu oft Erfolg, da viele Nutzer einfach zu merkende Passwörter wählen. „Diese Kennwörter probieren Kriminelle als erstes aus, wenn sie in Online-Konten und Nutzeraccounts in Firmennetzwerken eindringen wollen. Und sie tauchen mit schöner Regelmäßigkeit immer wieder in Listen auf, die Titel tragen wie ‚Die 10 schlechtesten Passwörter‘“ sagt dazu Tim Berghoff, Security Evangelist bei G DATA CyberDefense.

Hier sind die fünf Top-Tipps, wie man ein sicheres Passwort konzipiert:

- Es sollte lang sein. Jedes zusätzliche Zeichen erhöht die möglichen Kombinationen exponentiell und macht ein Erraten mittels Brute-Force praktisch unmöglich. Weiterhin sollte das Passwort nicht im Wörterbuch stehen, denn diese probieren Angreifer als erstes aus.

- Niemals das gleiche Passwort für mehrere Zugänge verwenden. Cyberkriminelle nutzen häufig „Credential Stuffing“ und testen alle bereits gestohlene Passwörter durch.

- Es sollte möglichst komplex sein und Sonderzeichen, Groß-/Kleinschreibung sowie Zahlen enthalten. Mit jedem Sonderzeichen erhöhen sich die kombinatorischen Varianten enorm, was weiteren Sand ins Getriebe von Brute-Force-Attacken streut.

- Es sollte weder weitergegeben, noch notiert werden. Daher sollte man ein System haben, nach dem man es sich gut merken kann. Gerne genutzt werden die Anfangsbuchstaben von Sätzen, analog zu „Mein Vater erzählt mir jeden Sonntag…“ oder ähnlichen Eselsbrücken.

- Will man ganz sicher gehen, nutzt man einen zweiten Faktor zur Authentifizierung. Das schützt nämlich auch vor unberechtigtem Zugriff, sollte das Passwort doch einmal in die falschen Hände geraten.

https://www.gdata.de/