Die fiktive HAK Messtechnik AG wird Opfer einer zielgerichteten Cyber-Attacke und muss nun schnellstmöglich die Einfallstore der Kriminellen ermitteln, um den Schaden einzudämmen. Diesen Auftrag übernahmen die Teilnehmer des Hiscox Cyber Simulation Workshops 2018 in München unter Anleitung der IT-Forensiker von HiSolutions.

Wer sich vor zehn Jahren in ein System hacken wollte, brauchte viel Ausdauer und vor allem fundierte IT-Kenntnisse, um ans Ziel zu kommen. Diese Zeiten sind lange vorbei, wie Robert Hannigan, Cyber Security Berater bei Hiscox und ehemaliger Director of Government Communications Headquarters in Großbritannien, im Rahmen des diesjährigen Cyber Simulation Workshops in München erläutert. Cyber-Kriminalität ist im Darknet eine leicht verfügbare Dienstleistung und einfache Schadsoftware ist für wenige Euro zu haben.

„Cyber-Angriffe werden von Jahr zu Jahr umfangreicher und komplexer. Cyber-Kriminelle finden immer neue und bessere Wege, um Daten und Geld zu stehlen,“ so Hannigan. Ihm zufolge werden Täterprofile genauso wie die verfolgten Ziele immer vielfältiger. Zwar gibt es nach wie vor noch den Teenager, der eine Mutprobe bestehen will, doch laut Hannigan ist Cyber-Kriminalität längst ein florierendes Geschäftsmodell geworden – von der Industriespionage bis hin zur Destabilisierung von Staaten ist alles möglich. Die zunehmende Digitalisierung wird die Zahl der potentiellen Einfallstore in den kommenden Jahren vervielfachen: Hannigan sieht vor allem im Internet der Dinge, wachsenden Datenmengen in Clouds, aber auch der digitalisierten Lieferkette zwischen Betrieben zukünftige Risikopotentiale.

Kein Unternehmen ist völlig sicher

Die Komplexität von Cyber-Gefahren stellt viele Unternehmen vor Herausforderungen, bestätigt auch Ole Sieverding, Underwriting Manager Cyber bei Hiscox. „Die Anzahl schlecht gegen Cyber-Attacken gerüsteter Unternehmen in Deutschland ist alarmierend. 77 Prozent der deutschen Unternehmen sind sogenannte Cyber-Anfänger, wie der Hiscox Cyber Readiness Report zeigt. Sie verfügen nicht über die nötige Strategie, Ressourcen, Technologien und Prozesse, um adäquat gegen Cyber-Gefahren gewappnet zu sein. Nur 10 Prozent zählen zu den Cyber-Experten.“ .

IT-Forensiker ermitteln in der HAK Messtechnik AG

Wie komplex die Arbeit der IT-Forensiker ist, wird in einem fiktiven Cyber-Schadenfall ermittelt. „Oft sind die Art und das Ausmaß eines Angriffs zu Beginn noch gar nicht abzuschätzen. Professionelle Angreifer verwischen ihre Spuren und erschweren damit die Aufklärung,“ erklärt Frank Rustemeyer, Direktor bei HiSolutions. Die Arbeit seines Teams kann daher bei komplexen Fällen leicht 100 Manntage und mehr dauern, bis der Schadenfall abgeschlossen ist.

Die Workshop-Teilnehmer bemerken schnell, dass auch sie es mit einem besonders kniffligen Fall zu tun haben: Die fiktive HAK Messtechnik AG, ein weltweit führender Hersteller für optische Messtechnik, erhielt eine Warnung von ihrem Internetprovider, dass Verbindungen aus ihrem IP-Adressbereich mit einem Command & Control-Server (C&C) entdeckt wurden. Die verdächtigen Proxy-Logs wurden Laptops der Geschäftsleitung, der Personal- sowie der Entwicklungsabteilung zugeordnet, weswegen die IT-Experten einen APT-Angriff (Advanced Persistent Threat) vermuten. APT sind zielgerichtete Cyber-Attacken, bei denen sich die Angreifer auf ein System dauerhaften Zugriff verschaffen und diesen ausbauen, um so viele Informationen wie möglich zu stehlen. APT-Attacken werden vor allem zur Industriespionage eingesetzt.

Fachgerechte Analyse des Erstfunds

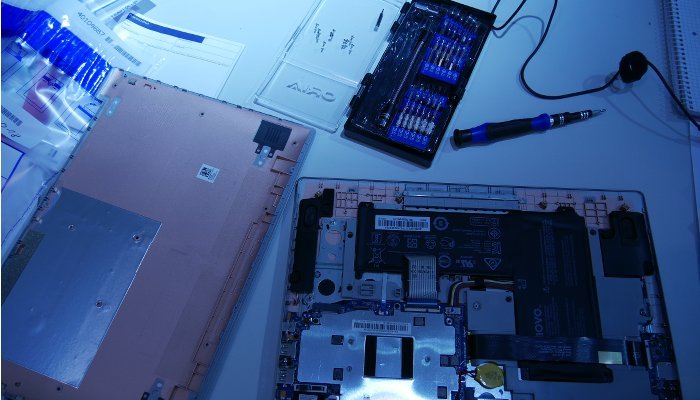

Die Workshop-Teilnehmer schlüpfen in ihre Rollen innerhalb des Incident Response Teams und übernehmen die Prüfung der betroffenen Geräte und beginnen mit der Aufklärungsarbeit in der HAK Messtechnik AG. Es gilt, besonders vorsichtig und planvoll vorzugehen. Bei APT-Attacken können überstürzte Gegenmaßnahmen dazu führen, dass ein System nur unvollständig bereinigt, wichtige Spuren vernichtet sind oder der Angreifer vorzeitig alarmiert wird und gegensteuern kann. Auch ein Datenverlust oder der komplette Ausfall des IT-Systems der HAK Messtechnik AG stehen auf dem Spiel. Das Incident Response Team startet mit der Informationssammlung und Spurensicherung bei den betroffenen Laptops. Zunächst sichern die Teilnehmer den Arbeitsspeicherinhalt der Rechner, weil dort oft flüchtige Informationen zu finden sind, die verloren sind, sobald der Laptop ausgeschaltet wird. Den USB-Stick mit den gesicherten Daten verstaut das Team direkt in einer Beweismitteltüte. Eine saubere Dokumentation und Zuordnung aller Arbeitsschritte bei den Ermittlungen spart bei der späteren Analyse laut Frank Rustemeyer nicht nur Zeit, sondern ist auch für den Fall eines späteren Gerichtsprozesses essentiell. Im zweiten Schritt ist Fingerspitzengefühl gefragt: Zur Sicherung der Datenträger bauen die IT-Forensiker die Festplatten der Laptops aus und erstellen eine unveränderbare Kopie davon. Das Team arbeitet in diesen Fällen mit zwischengeschalteten Write-Blockern, die ein exaktes Abbild auf dem Zieldatenträger garantieren.

Beobachten und Aufklären erfordert technisches Know-how

Mit den gesicherten Informationen in der Hinterhand können die Forensiker in die Analysephase starten. Innerhalb einer sogenannten Sandbox, in der Programme sicher und vom System abgeschottet laufen können, suchen sie mit speziellen Forensik-Softwares nach auffälligen Aktivitäten und werden schon nach wenigen Minuten fündig: Auf einem der gehackten Rechner wurde zum Zeitpunkt der verdächtigen Proxy-Logs zeitgleich ein Executable erstellt und sofort wieder gelöscht. Die Analyse des Programms ergibt, dass es sich dabei um eine Variante des Angriffswerkzeugs Mimikatz handelt, das über die Extraktion von Hash-Werten Passwörter aus dem laufenden System ziehen kann. Im Outlook-Cache eines anderen Laptops finden die IT-Forensiker zudem ein als Bewerbung getarntes Executable, das einen Infektionsvektor und damit ein weiteres Einfallstor darstellen könnte. Der Untersuchung zufolge ist das Programm ein fortgeschrittener Kryptotrojaner, der bereits viele Dateien verschlüsselte und über eine Erkennungsfunktion für gängige Schutz- und Analyse-Softwares verfügt – für reguläre Schutzsoftwares ist der Trojaner folglich unsichtbar. Doch welcher Zusammenhang besteht zum Mimikatz-Angriff? Es könnte sich um ein Ablenkungsmanöver der Angreifer handeln – oder es gibt tatsächlich keinerlei Verbindung zwischen beiden Vorfällen, erklärt Frank Rustemeyer. Laut Rustemeyer ist es nicht ungewöhnlich, dass bei einer Systemanalyse auch ältere Schadprogramme entdeckt werden, die nichts mit der aktuellen Attacke zu tun haben.

Krisenmanagement und Bereinigung

Die Mimikatz-Malware fordert nun die volle Aufmerksamkeit des Teams: Durch die mutmaßlich abgegriffenen Rechnerzugänge und Passwörter der Geschäftsführung, der Personal- und der Entwicklungsabteilung kann das Incident Response Team davon ausgehen, dass die Cyber-Kriminellen mittlerweile weitreichende Kontrolle über das Firmennetz der HAK Messtechnik AG erlangt haben. Welche Daten wurden gestohlen oder verändert und wer ist noch von der Attacke betroffen? Die IT-Forensiker müssen unter anderem berücksichtigen, dass auch Vertriebler oder Zulieferer des Messtechnik-Herstellers mit dem Firmennetz verknüpft sind.

Weiteres Monitoring vor dem kontrollierten Cut-Off

Für das Workshop-Team ist die Arbeit an dieser Stelle beendet, doch in der Realität fängt die Arbeit der IT-Forensiker jetzt erst richtig an: Zunächst müssen sie die IT-Systeme noch tiefgreifender analysieren, um den genauen Angriffsweg nachvollziehen zu können und das Remote Access Tool des Täters aufzuspüren. Auch in das Monitoring des Firmennetzes fließt viel Zeit, da durch die erlangten Admin-Rechte des Angreifers noch zahlreiche veränderte Dateien im System versteckt sein könnten. Im Anschluss bereiten die IT-Forensiker den kontrollierten Cut-Off vor. Sie identifizieren alle Übergänge zu externen Netzen und isolieren diese alle gleichzeitig. Danach werden ausschließlich definierte Verbindungen für die Kommunikation zwischen den Standorten der HAK Messtechnik AG beschränkt freigegeben. In diesem Schritt ändert das Forensik-Team zudem sämtliche Zugangspasswörter. Es folgt die tatsächliche Bereinigung der IT: Die Forensiker spüren die Schadsoftware im gesamten Netz auf und entfernen sie, überprüfen alle eingerichteten Nutzer sowie deren Rechte und wechseln potentiell kompromittierende Schlüssel bzw. Zertifikate. Kritische Systeme werden ggf. neu installiert und die Firewall-Regelwerke ebenfalls von den Profis überprüft. Im Rahmen des Wiederanlaufs kümmern sich die IT-Forensiker um die Verteilung neuer Passwörter und schalten die Außenanbindungen des Netzes kontrolliert frei. Sobald das System der HAK Messtechnik AG wieder läuft, unterstützt das Team bei der Vorbereitung auf neue Angriffsversuche der ausgesperrten Täter, richtet professionelle Monitoring- und Überwachungssysteme ein und versucht, aus der Analyse der sichergestellten Schadsoftware Rückschlüsse zur Einordnung der Angreifer zu ziehen.

Bewusstsein für Cyber-Risiken muss weiterwachsen

Der skizzierte Case verdeutlicht, welche vielschichtigen Prozesse bei der Abwehr einer Cyber-Attacke ablaufen. „Cyber-Attacken sind nichts, wofür die klassische IT-Abteilung eines Mittelständlers ausgebildet ist. Ein Einfallstor zu ermitteln, parallel den Zugriff der Kriminellen zu minimieren und die Daten unveränderbar zu sichern, ist eine komplexe und zeitintensive Aufgabe, die Profis übernehmen müssen,“ merkt Frank Rustemeyer an. Im Rahmen einer Cyber-Versicherung ist diese sofortige Unterstützung durch IT-Krisenexperten sichergestellt und der Schaden kann gemeinschaftlich eingedämmt werden. In Deutschland schließen immer mehr Unternehmen eine Cyber-Police ab, wie Ole Sieverding von Hiscox berichtet. „Aktuell sehen wir jedes Jahr mindestens eine Verdoppelung der Cyber-Prämien. Seit 2015 haben wir in der Hiscox-Gruppe bereits über 2.000 Cyber-Schadenfälle abgewickelt. Diese Erfahrung fließt kontinuierlich in die Produktentwicklung.“ Doch nach wie vor hadern viele Betriebe mit dem Thema Cyber.

Wie der Hiscox Cyber Readiness Report 2018 ergab, änderten 45% der Cyber-Opfer nach einer erlebten Attacke im Unternehmen nichts. Laut Sieverding sieht Hiscox seine Aufgabe als Versicherer daher auch darin, ein praxisnahes Bewusstsein für Cyber-Risiken zu schaffen und Unternehmen mit passgenauen Lösungen vor Schäden zu bewahren. Mit der richtigen Vorbereitung ist Robert Hannigan zufolge auch Cyber ein beherrschbares Risiko: „Unternehmen müssen die richtigen Vorsichtsmaßnahmen ergreifen, um Angriffen vorzubeugen. Ihnen muss aber auch bewusst sein, was zu tun ist, falls es doch einmal einen erfolgreichen Angriff gibt.“

https://www.hiscox.de