Endpoint Detection and Response (EDR) kann ein mächtiges Werkzeug gegen ausgefeilte Angriffe auf die Unternehmens-IT sein, das Bedrohungen abzuwehren hilft, die Security-Lösungen nicht vorab blocken können.

EDR ist aufgrund einer potenziell hohen Anzahl an produzierten Sicherheitsalarmen aber auch relativ aufwändig und teuer im praktischen Einsatz. Erst eingebettet in eine integriertes Security-System kann die Technologie ihre Stärken ausspielen sich auf einen Bruchteil der Vorfälle konzentrieren, ohne das Sicherheitsteam mit ständigen Fehlalarmen zu ermüden. So wird die Technologie bezahl- und handhabbar.

Laut Gartner hat EDR in den vergangenen Jahren bereits ein explosionsartiges Wachstum erlebt, das weiter anhält („Forecast Snapshot: Endpoint Detection and Response, Worldwide, 2017“). Bis 2020 prognostizieren die Analysten der Technologie ein jährliches Umsatzwachstum von fast 50 Prozent. Die Gründe: Neben der steigenden Bedrohungslage in der IT allgemein und der Fähigkeit der Technologie, komplexe Angriffe zu erkennen, wird EDR durch die Kombination im Paket mit anderen Sicherheitslösungen günstiger im Einsatz. Das macht die Lösung nun auch interessant für kleinere Organisationen, die sich den Einsatz dieses mächtigen Werkzeugs bisher nicht leisten konnten.

Kein Kraut gegen komplexe, mehrstufige oder verschachtelte Angriffe?

Zahllose erfolgreiche Cyberangriffe beweisen, dass es unmöglich ist, jede Art von Angriffen auf die Unternehmens-IT von vornherein abzuwehren. Insbesondere gegen komplexe, mehrstufige oder verschachtelte Angriffe scheint bisher kein Kraut gewachsen. EDR bietet einen neuen Ansatz. Er zielt darauf ab, erfolgreiche Angriffe auf Endgeräte sehr früh zu erkennen und somit Schäden zu vermeiden oder gering zu halten. Der Haken bei der Sache: Bisherige EDR-Lösungen wurden oft zusätzlich zu bestehenden EPP-Agenten und anderen Sicherheitstechnologien wie SIEM, IDS und IPS installiert. Das hatte zur Folgen, dass die Sicherheitsteams oft mit bis zu Zehntausenden Warnungen von mehreren Sicherheitskonsolen bombardiert wurden. Das machte eine Priorisierung der Alarme nahezu unmöglich. Anstatt den Überblick und die allgemeine Sicherheitslage des Unternehmens zu verbessern, macht diese Fragmentierung und Trennung der Sicherheitskonsolen die Security noch umständlicher.

Security-Teams brauchen also nicht nur die richtigen Technologien, um ihr Unternehmen effektiv zu verteidigen, sondern sie benötigen diese am besten in einer einzelnen, konsolidierten Lösung und Oberfläche, die EDR nutzt, ohne eine hohe Anzahl an Fehlalarme zu produzieren. So können sich die Teams auf die wenigen wirklich wichtigen Alarme konzentrieren. Wie jedoch kann die Fehlalarmquote von EDR technologisch verringert werden?

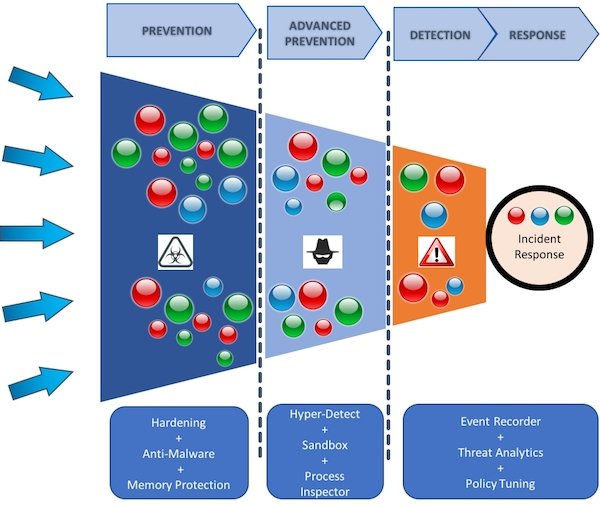

Eine Sicherheitslösung, die keine hohe Anzahl an Fehlalarme auslöst, hat die folgenden Merkmale: Zum einen sollte EDR nicht als allein stehende Lösung parallel zu anderen Technologien eingesetzt werden, sondern nur innerhalb einer konsolidierten Sicherheitslösung in Kombination mit anderen Sicherheitsebenen. Zum anderen muss die EDR-Lösung an sich durch präventive Kontrollen wie maschinelles Lernen und Behavioral Monitoring intelligenter gemacht werden. Beide Maßnahmen helfen die Anzahl der relevanten Vorfälle, die eine manuelle Reaktion erfordern, deutlich zu verringern.

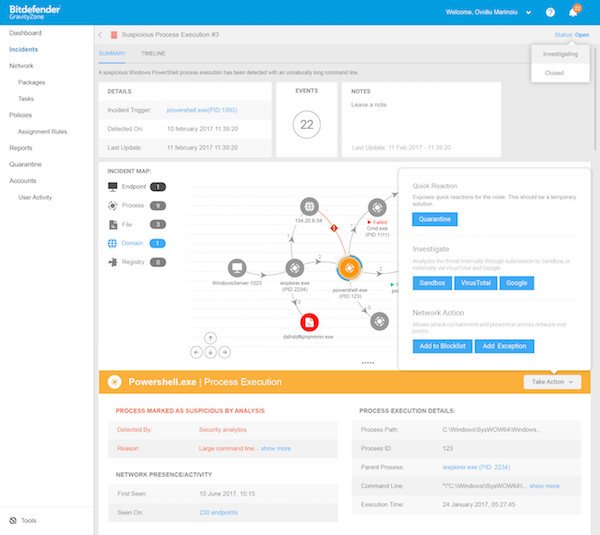

Bild 1: Bitdefender Gravity Zone XDR – Cloud-basierte Threat Analytics

Bedrohung in Sekundenschnelle beurteilen

Auch die Visualisierung und Untersuchung von Vorfällen sollte so einfach wie möglich sein. Erkannte Bedrohungen, insbesondere komplexe, sollten mit allen kontextrelevanten Informationen dargestellt werden, so dass die Administratoren die Auswirkungen der Bedrohung in Sekundenschnelle beurteilen können. Dies führt direkt zu einer schnellen Reaktion. Administratoren können dann selbst schwer fassbare Bedrohungen mit chirurgischer Präzision beseitigen, indem sie zum Beispiel Schadcode löschen oder verdächtige Vorgänge unter Quarantäne stellen und so die Ausbreitung eindämmen.

Mehrschichtige Sicherheitslösungen – zum Beispiel mit integrierter verhaltensbasierter Erkennung, Sandboxing, Machine Learning und Process Inspection – leisten hervorragende Arbeit bei der Erkennung, Verhütung und Eindämmung von annähernd 100 Prozent aller Bedrohungen. Allerdings besteht der verbleibende Teil aus sehr anspruchsvollen, oft neuartigen Angriffen, die unter dem Radar fliegen. Sie stammen oft von großen kriminellen Organisationen oder staatlich unterstützten Playern. Die nächste Front der Cybersicherheit ist die Fähigkeit, diese schwer fassbaren Bedrohungen wenigstens in der Post-Breach-Phase schnell und genau zu identifizieren. EDR spielt dann seine Stärken aus, wenn die Lösung vollständig in eine EPP-Lösung integriert ist und IT-Administratoren eine ganzheitliche Sicht auf den Sicherheitsstatus der gesamten Infrastruktur bietet.

Bild 2: Wie ein Trichter kann eine integrierte Plattform viele Bedrohungen herausfiltern, bis nur noch eine sehr kleine Menge an Warnungen übrig bleibt, die manuelles Eingreifen erfordert.

Sich gegen den letzten Bruchteil von Angriffen auf die Unternehmens-IT zu verteidigen, ist schwer – auch, weil Sicherheitsteams sich bisher mit zu vielen Fehlalarmen beschäftigen mussten. Moderne Sicherheitslösungen mit eingebettetem EDR ermächtigen IT-Administratoren sich auf die wirklich realen Gefahren zu konzentrieren, sie effektiv und schnell zu untersuchen, zu erkennen und darauf zu reagieren.

www.bitdefender.de