Der CFO hat, so scheint es auf Grund der schlechten Erreichbarkeit des Vorgesetzten, scheinbar keine Möglichkeit diese Anweisung zu validieren. Das Geld landet auf dem Konto eines Betrügers und ist sehr wahrscheinlich für immer verloren.

So oder so ähnlich finden täglich tausende von Betrugsversuchen weltweit aber auch in Deutschland statt. Dabei geht es manchmal um Geld, manchmal aber auch um persönliche Daten von Mitarbeitern oder geistiges Eigentum, das plötzlich ein leitender Angestellter oder gar der direkte Vorgesetzte dringend benötigt.

Diese Cyberattacken kosten Unternehmen nicht nur viel Geld, sondern auch Reputation und – wenn es ums geistige Eigentum geht – möglicherweise die erfolgreiche Zukunft. Betrug via Email spielt mittlerweile bei mehr als einem Viertel aller Datenschutzverstößen eine Rolle und kostete schon 2015 ein Unternehmen mit 10.000 Angestellten durchschnittlich rund 3,7 Mio US $ pro Jahr. Das ist das Ergebnis einer Studie des Ponemon Insitute, einem US-Forschungsunternehmen im Bereich Cyber Security.

Im Gegensatz zu den jüngsten Cyberattacken wie WannaCry, Adylkuzz und Petya, die viele tausend Rechner angegriffen haben und auf möglichst breite Wirkung angesetzt sind, sind die oben genannten Angriffe hoch individualisiert. Die potenziellen Opfer werden tagelang, oft sogar wochenlang digital in sozialen Netzwerken ausgespäht, ein Profil erstellt und vielleicht sogar via Social Media kontaktiert. In Zeiten, in denen viele Berufstätige über etliche hundert Geschäftskontakte via LinkedIn oder XING verfügen, fällt ein Kontakt, der nach eigenen Angaben bei einem früheren Arbeitgeber beschäftigt war, nicht weiter auf.

Dieser Betrüger schreibt dann irgendwann eine Mail mit gefälschtem Absender an sein Opfer und bittet beispielsweise um eine Überweisung. In der täglichen Mail-Flut kommt es dann sehr schnell vor, dass der Empfänger nicht erkennt, dass die Absenderadresse sich nur in einem Buchstabendreher oder ähnlicher Geringfügigkeit wie einem fehlenden (oder hinzugefügten) Bindestrich von der Adresse des Vorgesetzten oder Geschäftsführers unterscheidet.

Nun kann man in der Theorie sicherlich eine gewisse Sorgfalt der Mitarbeiter erwarten, entsprechende Vorsicht walten zu lassen. Auf der anderen Seite muss in der Regel in der tagtäglichen Praxis alles schnell und dringend erledigt werden. So wäre es folglich am besten, wenn die Betrugsemails den Empfänger erst gar nicht erreichen. Firewalls, Virenscanner und andere Standard-Lösungen, die Schadsoftware erkennen, helfen nur leider nicht, denn die Mail des vermeintlichen Chefs ist ja nur Text und keine Malware.

Daher müssen Lösungen her, die eine andere Vorgehensweise unterstützen und verdächtige Emails erkennen und herausfiltern können.

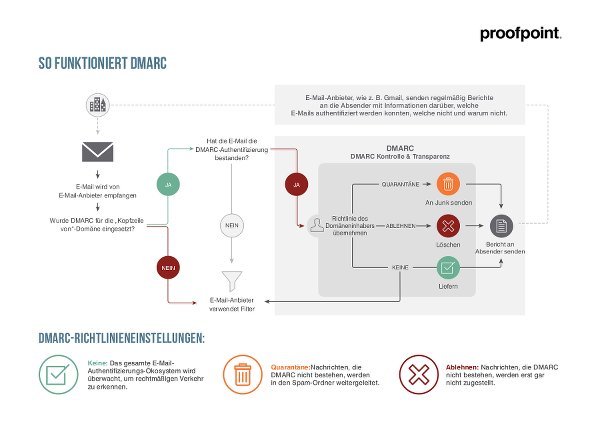

Es geht um zwei Dinge: Zum einen müssen diese Systeme in der Lage sein, Emails über Mechanismen wie DMARC (Domain-based Message Authentication Reporting and Conformance) zu authentifizieren. Zum anderen müssen die Filter in der Lage sein, reine Textnachrichten intelligent zu analysieren, den Content zu erkennen und diese Mails regelbasiert in Quarantäne zu nehmen, so dass der Anwender oder Administrator diese Mail gegebenenfalls zu einem späteren Zeitpunkt analysieren und entweder löschen oder doch an den Empfänger zustellen kann.

DMARC ist ein anerkanntes Authentifizierungsverfahren, um die Sicherheit in der Email-Kommunikation massiv zu erhöhen. Es bietet dabei sowohl den Absendern als auch den Anwendern eine ganze Reihe von Vorteilen, um Emails sicherer zu versenden und zu empfangen.

Dazu gehört unter anderem für den Absender:

- Mehr Transparenz, wer im Namen des Absenders Emails verschickt

- Welche Emails authentifiziert werden, welche nicht und aus welchem Grund nicht

- Anweisung für den Empfänger, wie mit dieser Mail umzugehen ist, falls die Authentifizierung fehlschlägt

- Blockieren von Phishing-Angriffen durch so genannte Spoofing-Domains, bevor diese Kunden oder Geschäftspartner erreichen

Aber auch für den Empfänger ergeben sich zu den oben genannten weitere Vorteile:

- Einfache Unterscheidung zwischen legitimen und möglicherweise betrügerischen Absendern

- Höheres Vertrauen in die Kommunikation mit Geschäftspartner

- Transparenz über die externe Nutzung der eigenen Domain

Unternehmen, die DMARC nutzen, können somit einen erheblichen Teil gefährlicher Emails herausfiltern und blockieren, und damit die Anwender schützen. Gleichzeitig bedeutet dies mehr Vertrauen der Kunden und Partner und damit Unterstützung für den geschäftlichen Erfolg.

Doch DMARC allein reicht nicht aus. Intelligente Email-Filter, die permanent aktualisiert werden, sind zur Entschärfung der Bedrohung unerlässlich. Dabei gilt es, über das Erkennen von Mustern und Inhalten im Zusammenhang mit der Aufforderung zu bestimmten Aktionen, Absender und Empfänger, diejenigen Nachrichten zu erkennen, die für den Anwender im Unternehmen und damit für das Unternehmen an sich, eine Bedrohung darstellen könnten.

So hat beispielsweise der US-amerikanische Security-Spezialist Proofpoint herausgefunden, dass bestimmte Begriffe sehr häufig bei der CEO-Betrug verwendet werden. So enthalten fast Dreiviertel aller BEC-Mails Begriffe wie “Dringend” (Urgent), “Auszahlung” (Payment) oder “Anfrage” (Request) im Betreff. Die sieben beliebtesten Worte im Betreff in diesen betrügerischen Mails sind: „Auszahlung“ (30 Prozent), „Anfrage“ (21), „dringend“ (21), „Grüße“ (12), „kein Betreff“ (9), „FYI“ (5) und „wo bist Du?“ (2).

Die intelligenten Filtersysteme sind daher in der Lage, über die Kombination der Begriffe, der Semantik in der Email, des (scheinbaren) Absenders und des Empfängers entsprechende Schlüsse zu ziehen und damit Betrugsmails herauszufiltern.

Die Unternehmen müssen dabei jedoch zusätzlich berücksichtigen, dass es keineswegs immer nur direkt um Geld und den Vorstand geht, sondern mehr und mehr andere Entscheidungsträger der Organisation angeschrieben werden. Waren es früher Mails des vermeintlichen CEOs an den Finanzvorstand, so steigt mittlerweile die Zahl der Mails an andere Mitarbeitergruppen, beispielsweise an das Rechnungswesen für schnelle Überweisungen, an die Personalabteilung wegen sensibler Mitarbeiterdaten oder an die Forschungs- und Entwicklungsabteilung, um an geistiges Eigentum zu gelangen.

Für die Auswahl entsprechender Email-Security-Lösungen bedeutet das, dass zusätzliche Intelligenz in dieser Lösung vorhanden sein muss, um das Unternehmen auf möglichst breiter Basis schon am Gateway zu schützen.

Um eines kommen die Unternehmen allerdings nicht herum: Die Sensibilisierung wirklich aller Mitarbeiter! Zwar bietet die Technologie mittlerweile weitgehenden Schutz, doch sollten die Unternehmen die Mitarbeiter darauf schulen, dass trotz aller Vorsichtsmaßnahmen wenige potenziell gefährliche Mails möglicherweise durch die Filter schlüpfen und dadurch eine Gefahr für das Unternehmen darstellen können. Und zwar immer wieder.

Denn nur die Kombination technischer Vorsichtsmaßnahmen und einem hohen Bewusstsein im Unternehmen kann die CEO-Betrugsmasche wirklich unterbinden.

Sieben Tipps für den Umgang mit verdächtigen Emails:

Trauen Sie niemals dem angezeigten Namen in einer verdächtigen Email!

Cyberkriminelle täuschen oft einen Namen des Absenders vor, der nichts mit der Absende-Adresse zu tun hat. Vergleichen Sie anzeigte Namen mit der Email-Adresse des Absenders

Trauen Sie niemals dem Header einer verdächtigen Email!

Auch hier nutzen die Betrüger Tricks, um den wahren Absender zu verschleiern. Kontaktieren Sie auf einem anderen Weg den (vermeintlichen) Absender der Email, um diese zu verifizieren. Eine Antwort per Mail wird nur den Betrüger erreichen.

Achten Sie auf Tipp- und Grammatikfehler!

Die meisten seriösen Emails enthalten keine oder nur sehr wenige grammatikalische oder orthografische Fehler. Ungewöhnlich viele Fehler sind ein Indiz für einen Betrugsversuch.

Vorsicht, wenn sich plötzlich das obere Management meldet!

Es ist wohl eher selten, dass sich der CEO bei Angestellten direkt meldet, um diese um eine Überweisung, persönliche Informationen oder Details z.B. zu Patenten zu bitten. Im Zweifelsfall lieber einmal mehr als einmal weniger nachfragen.

Ist die Anfrage/Bitte wirklich so dringend?

Hinterfragen Sie den Grund zur Eile! Das Drängen auf schnelle Erledigung, optimalerweise unter Umgehung normaler Genehmigungsprozesses, ist ein weiterer Hinweis auf einen versuchten Betrug.

Überprüfen Sie die Signatur der Email!

In einer seriösen Email wird immer eine vollständige Signatur stehen. Ist diese fehlerhaft oder unvollständig, sollten die Alarmglocken läuten.

Glauben Sie nicht alles, was Sie sehen!

Viele Betrugsversuche enthalten beispielsweise Logos des vermeintlichen Unternehmens, von dem die Betrugsmail angeblich stammt. Doch Logos sind schnell von einer Website kopiert und in eine Email eingefügt.

Autor: Werner Thalmeier, Director Systems Engineering EMEA, Proofpoint