Aktuelle Meldungen, wie der Diebstahl von vielen Millionen Kundendaten bei Yahoo oder der Verschlüsselungstrojaner Goldeneye, der gezielt Personalabteilungen schadet, zeigen, dass das Thema „IT-Sicherheit“ höchste Brisanz für Unternehmen hat – oder besser: haben sollte. Doch wie können Unternehmen sich vor Hacker-Angriffen von außen schützen?

Unternehmensübergreifende Schutzmaßnahmen für Anwendungen und Web Services

Eine effektive Maßnahme ist die konsequente Ausrichtung der gesamten IT-Architektur in Form einer intelligenten Zonenarchitektur. Eine Zonenarchitektur dient der sicherheitsorientierten Segmentierung von Netzen an verschiedenen Standorten. Dabei kommen Techniken der logischen Netztrennung, die Kontrolle von Verkehrsflüssen an Netzübergängen sowie auch die Zugangskontrolle an Netzzugangspunkten zum Einsatz.

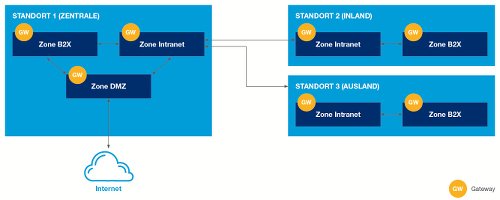

Bild 1: Beispiel einer Zonenarchitektur (Bildquelle Itaricon GmbH).

Bild 1 zeigt eine beispielhafte Zonenarchitektur für das Szenario „Lebensmittelgroßhandel“. Bei Zugriffen zum Unternehmensnetzwerk muss sich ein Anwender am Security Gateway (Gelber Kreis) autorisieren und wird dann entsprechend seiner Anfrage zum Zielgateway (auch zonenübergreifend) geroutet. Am Zielgateway können Backend-Systeme intern, also in einer Zone angebunden sein, oder extern über das Internet erreicht werden. Im angegebenen Beispiel steht „Intranet“ für die lokale Zone am Standort, eine demilitarisierte Zone (DMZ) sichert den Zugriff zum Internet und eine weitere Zone für Lieferanten/Consumer/etc. (B2X). Lieferanten oder Partner können dann simultan zu den eigenen Standorten an die Zone B2X angebunden werden.

Die Integration-Security-Plattform IBM DataPower Gateway

Zur Realisierung eines Zonenarchitekturkonzeptes bietet sich beispielsweise das IBM DataPower Gateway an – eine Sicherheits- und Integrationsplattform, die speziell für serviceorientierte Architekturen (SOA) im B2B-Umfeld entwickelt wurde und damit Backend-Systeme schnell verbindet und auf sichere Weise als nutzbare Services bereitstellt (IBM DataPower Gateway – Strategische Übersicht ).

Bild 2: IBM DataPower Gateway im Itaricon Integration Lab (Bildquelle Itaricon GmbH).

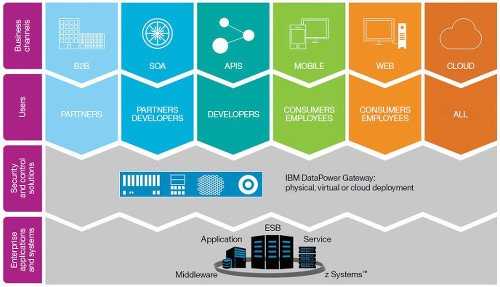

Das IBM DataPower Gateway bietet ein vielseitiges und breit gefächertes Funktionsspektrum für zahlreiche Anwendungsbereiche, angefangen bei der Bereitstellung des bereits skizzierten sicheren Gateways für die B2B-Kommunikation über eine bessere Lastverteilung und Erhöhung der Sicherheit der internen Kommunikation bis hin zur Nutzung als Enterprise-Service-Bus-Komponente im Rahmen einer serviceorientierten Architektur. Alle Anwendungsgebiete sind in Bild 4 noch einmal dargestellt.

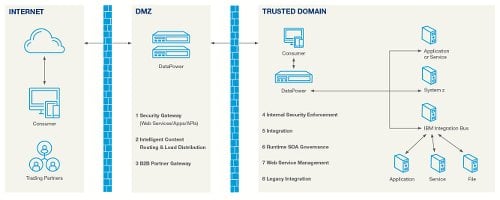

Bild 3: Einsatz einer IBM DataPower Gateway als Demilitarisierte Zone (DMZ) und Enterprise Service Bus (ESB) (Bildquelle Itaricon GmbH).

Die wichtigsten Features und Funktionalitäten des IBM DataPower Gateways sind:

Physische Appliance im Rechenzentrum: Bei der DataPower-Appliance handelt es sich um eine spezialisierte, vor externem Zugriff geschützte Hardware mit einem ideal darauf abgestimmten Betriebssystem. Direkt nach der Initialkonfiguration sind alle benötigten Anwendungen bereits verfügbar. Durch die einfache Bedienung (Weboberfläche im Browser) ist eine schnelle Bereitstellung der gewünschten Anwendungsszenarien gegeben.

Der Einsatz von Kryptoprozessoren und optimierter Software ermöglichen eine performante Verarbeitung von XML-Daten, En-/Decryption und XSL-Transformationen. Neben der physischen Version als Appliance gibt es alternativ auch virtuelle Lösungen. Eine kostenfreie Variante bietet das Docker Image. Dieses erlaubt, ohne Hardware-Beschaffung sofort loszulegen; dafür entfällt jedoch der Performance-Vorteil der physischen Appliance.

Skalierbarkeit: Besonders für ein hohes Datenaufkommen bringt die IBM DataPower ein eigenständiges Loadbalancing. Dieses bietet die Möglichkeit, Services durch gezieltes Einschränken von Zugriffshäufigkeiten mittels Service Level Management (SLM-Regeln) abzusichern und dadurch sensible Backend-Systeme vor Überlastung und Denial of Service-Angriffen zu schützen.

Sicherheit: Als Sicherheitsfeatures stehen die Zugriffskontrolle mittels AAA-Rules (Authorize, Authenticate, Audit), verschlüsselte Datentransfers (zertifikatsbasiert), der Schutz vor Code-Injektions-Angriffen (z.B. SQL-Injections) durch XML-Firewalls und der Einsatz von Web-Service-Proxies zur Verfügung.

Konsolidierung: Durch ein Multiprotocol-Gateway können Nachrichten mit verschiedensten Protokollen empfangen und in ein dem Ziel angepasstes Protokoll weiter versendet werden.

Darüber hinaus können Datentransfers innerhalb der Systemlandschaft über eine zentrale Komponente vereinheitlicht werden, wodurch Administration und Monitoring vereinfacht werden. Gleichzeitig kann dabei ein Einsatz als zentraler B2B- und Security-Gateway erfolgen.

Bild 4: Einsatzmöglichkeiten IBM DataPower Gateway zur Sicherung von Unternehmensanwendungen und -systemen (IBM DataPower Gateway – Datenblatt, Bildquelle Itaricon GmbH).

Der Nutzen von IBM DataPower als Middleware im Rahmen eines ESB-Konzeptes

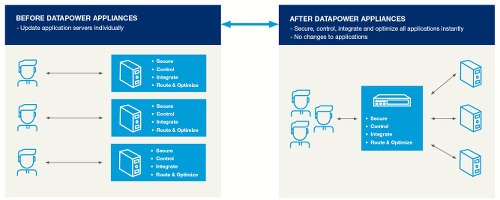

Wie in Bild 5 auf der linken Seite dargestellt, müssen in einer klassischen Systemlandschaft für vorhandene Applikationen und Server eigene Sicherheitsvorkehrungen getroffen werden, um die Kommunikation der Systeme abzusichern. Jedes System muss dabei für eine ausreichende Autorisierung und Authentifizierung sorgen. Außerdem muss jede Applikation gegen Hackingangriffe von außen abgesichert werden. Die Systeme müssen unterschiedliche Nachrichtentypen akzeptieren und validieren. Und zudem muss jeder Aufrufer eines Dienstes die genaue Adresse des Zielsystems kennen.

Die IBM DataPower beherrscht aktuelle Sicherheitsstandard (TLS 1.2) und kann damit als übergreifendes Security Gateway eingesetzt werden. Durch ihre kryptographischen Hard- und Software-Module kann sie sehr effizient Ver- und Entschlüsselungsvorgänge von XML-Nachrichten durchführen. Die vorhandenen XSLT-Coprozessoren sorgen zudem für besonders schnelle Transformationen zwischen verschiedenen XML-Formaten. Durch den Einsatz der IBM DataPower als Security Gateway können Angriffe auf die Infrastruktur zentralisiert abgewehrt werden. Es erfolgt eine einheitliche Nachrichtenvalidierung und die Aufrufer werden an einer zentralen Stelle authentifiziert. Desweiteren müssen die Aufrufer nur die Adresse dieses Gateway kennen und nicht jedes Backend einzeln ansteuern. Alle Systeme in einer Zone vertrauen dabei dem Gateway innerhalb der Zone ohne Verbindungsinformationen und Vertrauensbeziehungen zu weiteren Systemen zu benötigen.

Bild 5: Vorher-Nachher Vergleich einer Middleware-Security-Lösung (Bildquelle Itaricon GmbH).

Martin Friebe ist bei Itaricon Digital Customer Solutions als IT-Consultant im 2nd- und 3rd-Level-Support tätig. In diesem Rahmen beschäftigt er sich begeistert mit den Maßnahmen und Methoden des IT Service Management nach ITIL.