Die Anforderungen der NIS2 Direktive werden insbesondere Unternehmen mit industrieller Infrastruktur an den Rand der Handlungsfähigkeit bringen. Ziel muss sein, das Restrisiko aus den teils schwer umsetzbaren Anforderungen unter Kontrolle zu bringen. Die reine Prävention in der Cybersicherheit muss durch Sichtbarkeit, Monitoring und Detektion ergänzt werden.

Dieser Beitrag will nicht erneut den Anforderungskatalog der ab 17. Oktober 2024 in deutsches Recht übergehenden, aktualisierten EU-Direktive für Netzwerk- und Informationssicherheit (NIS2) auflisten. Stattdessen soll er die Fragen beantworten, welche Herausforderungen sich konkret für die OT-Sicherheit ergeben.

Wie kann mit diesen Herausforderungen sinnvoll und NIS2-konform umgegangen werden?

Der schwierige Schritt von der IT zur OT

Grundsätzlich bildet der Anforderungskatalog der NIS2 das täglich Brot eines funktionierenden Informationssicherheitsmanagementsystems (ISMS), welches das gesamte Spektrum von der Prävention über den Betrieb eines Sicherheitssystems bis zum Notfallmanagement abdeckt. Die meisten ISMS haben jedoch vorrangig die Unternehmens-IT im Blick. Die OT – die industriellen Steuerungsnetze der Prozessleit-, Steuerungs-, Leit- und Fernwirktechnik – wird noch häufig genug jedoch nur durch eine Firewall abgeschirmt.

Im Bereich der OT werden viele Unternehmen deshalb angesichts des umfassenden Anforderungskatalogs und der baldigen Umsetzungspflicht unter Druck geraten. Schließlich ist industrielle Cybersicherheit für die meisten ein neues Feld, noch dazu mit einigen Unterschieden zur IT-Sicherheit in Bezug auf Zielsetzung und technische Möglichkeiten.

Insbesondere die aus der IT-Welt abgeleiteten präventiven Maßnahmen der NIS2 sind IT-Sicherheitsbeauftragten, Cybersicherheits-Managern und -Managerinnen durchaus bekannt. Sie können in der OT jedoch häufig nur mit Einschränkungen effektiv – wenn überhaupt – umgesetzt werden, denn:

- In der OT ist Cybersicherheit noch ein völlig neues Feld.

- Unternehmen haben nur bedingt Einfluss auf die Lieferanten ihrer OT-Komponenten.

Die Grenzen der Prävention in der OT

Die OT an sich birgt bereits historisch gewachsene Engpässe, wenn es um die Cybersicherheit geht. Die wenigsten Komponenten in OT-Netzen sind sicher konzipiert. In industriellen Umgebungen stehen Verfügbarkeit und (Kosten-) Effizienz im Mittelpunkt. Informationssicherheit ist nachgelagert.

Entsprechend fehlen sowohl Sicherheitsmechanismen als auch zusätzliche CPU-Kapazität, um diese nachzurüsten. Lebenszyklen von 10–20 Jahren und schlecht dokumentierte Legacy-Programmierung erschweren den schnellen Austausch oder eine gezielte Aktualisierung. Anforderungen aus der NIS2 wie Single-Sign-On und Multi-Faktor-Authentifizierung werden nur mit hohen Investitionssummen umsetzbar sein. Shared Accounts, von mehreren Mitarbeitenden genutzte Schichttelefone und unsichere Authentifizierungsmethoden (z.B. NTML v01 oder v02) sind noch immer gang und gäbe.

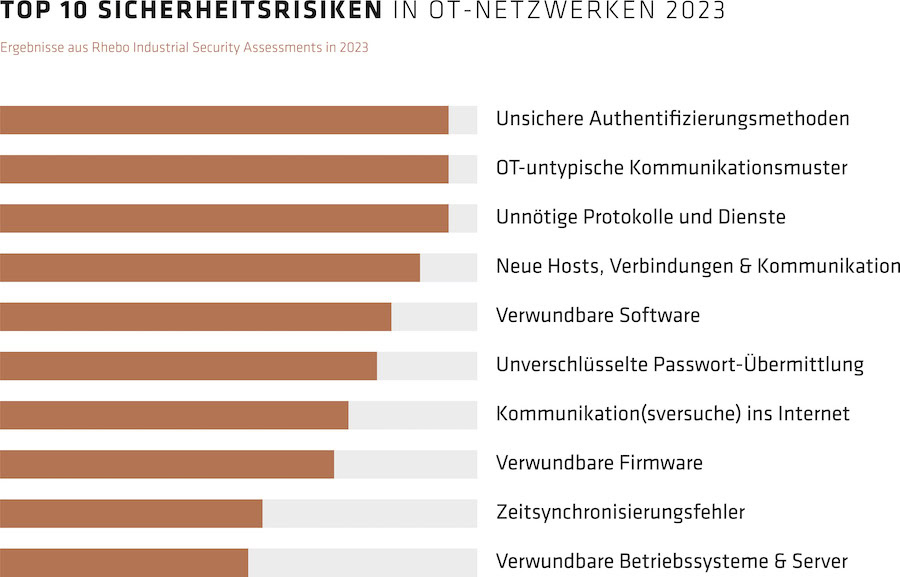

Hinzu kommt, dass die OT selten so gut inventarisiert und administriert wird, wie die IT. In den meisten Fällen sind OT-Netze eine Blackbox für die Betreibenden. So fehlt Unternehmen in der Regel Wissen über die in der OT eingesetzten Geräte und Systeme und dadurch auch über die Vielzahl bestehender Schwachstellen und Sicherheitsrisiken (Abb. 1).

Abb.1:In OT-Netzen finden sich versteckte Sicherheitslücken auf allen Ebenen, wie Ergebnisse der Rhebo Industrial Security Assessments bei Kunden im Jahr 2023 zeigen (Rhebo).

Nur bedingter Einfluss auf die Lieferkette

Die Anforderungen, auch die Lieferkette bei der Cybersicherheit zu berücksichtigen, ist absolut richtig und wichtig. Sie ist jedoch aktuell so gut wie nicht umsetzbar, denn ein Unternehmen hat wenig bis keinen Einfluss auf die Cybersicherheit der Lieferketten- und Dienstleistungsunternehmen – sowohl in der täglichen Ausübung als auch in der Produktentwicklung.

Das hat in der Praxis zwei Konsequenzen für Unternehmen:

- Die Auswahl an zur Verfügung stehenden Systemen, Geräten, Applikationen und Dienstleistungen wird sich (zumindest mittelfristig) stark einschränken. Rein theoretisch dürften Unternehmen, die unter NIS2 fallen, nur noch mit Subunternehmen zusammenarbeiten, die ein ISMS nach ISO 27001 betreiben oder die IEC 62443 umgesetzt haben.

- Um nicht komplett handlungsunfähig zu sein, müssen (unsichere) Geräte und Systeme während des Betriebs (noch) stärker überwacht werden. Das gilt insbesondere bei kritischen Systemen und Komponenten.

Diese zweite Konsequenz ergibt vor allem auch in Hinblick auf die Lebenszyklen industrieller Umgebungen und die grundlegende Unsicherheit innerhalb der OT Sinn. Bei einem Investitionshorizont von 15-20 Jahren kann niemand erwarten, dass ab Oktober alle OT-Umgebungen auf “secure by design”-Komponenten umgestellt werden.

Das Restrisiko unter Kontrolle bringen

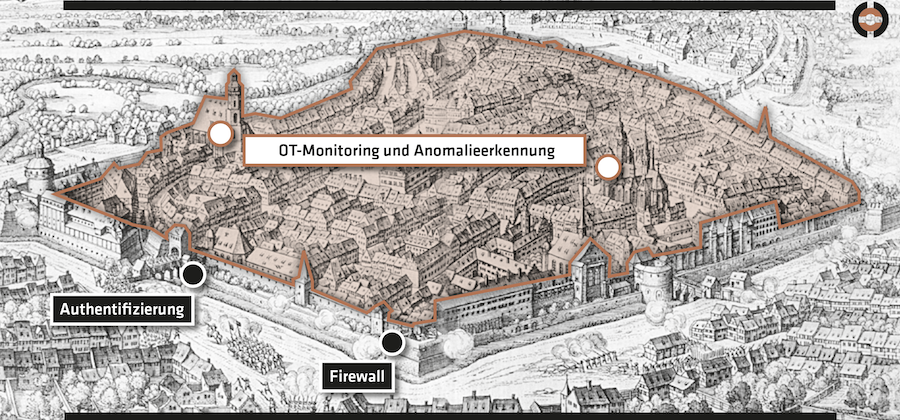

Vielmehr braucht es einen Ansatz, um mit dem Restrisiko aus inhärenter OT-Unsicherheit und der Unantastbarkeit der Lieferkettenunternehmen leben zu können. Dafür ist ein geringfügiger Paradigmenwechsel in der Cybersicherheit von Nöten, der in der IT genauso sinnvoll ist wie in der OT. Der etablierte Ansatz der Prävention und Abwehr an den Netzwerkgrenzen und Endgeräten (mittels Firewalls, Virenscanner, Authentifizierungsmanagement) wird durch Sichtbarkeit und Detektion von Abweichungen innerhalb der Netzwerke ergänzt. Dieser Perspektivenwechsel ist entscheidend, denn in der heutigen dynamischen Risikolandschaft ist keine 100%-ige Cybersicherheit nur durch den Schutz des Perimeters mehr möglich.

Entsprechend braucht es Wege, mit dem Restrisiko zu leben und es unter Kontrolle zu halten.

Und Kontrolle erfolgt über Sichtbarkeit und frühzeitige Erkennung von Indikatoren, die auf eine Kompromittierung schließen lassen. Kurz: Neben der Perimetersicherung braucht es eine innere Sicherheit (Abb. 2).

Abb. 2: Ein OT-Netzwerk muss wie eine Stadtfestung gesichert sein. Dazu gehört auch die innere Sicherheit (Rhebo).

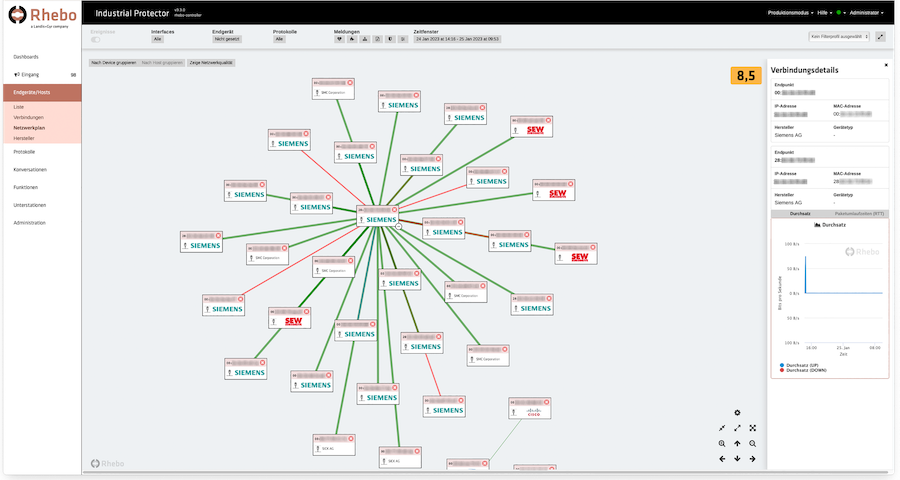

Die innere Sicherheit ermöglicht ein netzwerkbasiertes OT-Angriffserkennungssystem (OT-NIDS) mit integriertem OT-Monitoring und Anomalieerkennung. Das OT-Monitoring sitzt dabei innerhalb der OT-Netze und überwacht dort passiv die gesamte Kommunikation zwischen den Geräten und Systemen (Abb. 3). Die Anomalieerkennung untersucht die OT-Kommunikation nicht (nur) auf bekannte schadhafte Signaturen (das erledigen Firewalls und SIEM-Systeme), sondern auf Vorgänge, die vom bestehenden, etablierten Muster abweichen. Das ist in der OT möglich und sinnvoll, da industrielle Anlagen durch sich wiederholende, vorhersehbare Kommunikation geprägt sind.

Abb. 3: Ein OT-NIDS schafft im ersten Schritt auch Sichtbarkeit in Bezug auf die Assets im OT-Netzwerk mit deren Eigenschaften (Rhebo).

Dadurch erkennt das Angriffserkennungssystem auch Angreifende, die über neuartige Angriffstechniken, unbekannte Schwachstellen, gestohlene Zugangsdaten und Supply Chain Compromise in die OT gelangt sind.

Das OT-NIDS arbeitet passiv und rückwirkungsfrei, um die sensiblen industriellen, oft in Echtzeit ablaufenden Prozesse sowie den Anlagen- und Arbeitsschutz nicht zu gefährden. Anomalien werden stattdessen in Echtzeit gemeldet und vollständig (u.a. per pcap) dokumentiert. Auch eine Integration in ein SIEM-System kann erfolgen. So können Cybersicherheitsteams in Unternehmen schnell und gut informiert auf Auffälligkeiten in der OT reagieren und Ausfälle frühzeitig vermeiden.

Und das Management kann sich sicher sein, NIS2 auch in der OT umgesetzt zu haben und das Restrisiko gut dokumentiert unter Kontrolle zu haben.

Weiterführende Informationen zur Umsetzung von NIS2 in OT-Netzwerken finden Sie hier.