Seit Jahren steigt die Zahl der Angriffe auf Industrieanlagen in nahezu allen Ländern exponentiell an. Gleichzeitig fördert der Trend zur Industrie 4.0 die Vernetzung industrieller Steuerungssysteme durch das Internet, um industrielle Abläufe effizienter gestalten und individueller steuern zu können. So werden immer mehr Systeme, die ursprünglich nicht mit einem Schutz gegen digitale Angriffe konzipiert worden sind, einer wachsenden Gefahr aus dem Netz ausgesetzt. Gleichzeitig, so der Informationssicherheitsbeauftragte Volker Jeß bei Bilfinger GreyLogix, handeln immer noch zu viele Unternehmen unvorsichtig – aus dem Irrtum heraus, dass ihre Anlagen keine Verbindung nach außen haben. „Wer denkt, sicher zu sein, vernachlässigt seinen Schutz. Dabei helfen ein paar einfache Fragen, um zu erkennen, dass die eigene Anlage doch mit der Außenwelt verbunden ist: wie werden Wartungszugänge, MES- und ERP-Systeme sowie Remote-Zugriffslösungen bei mir realisiert? Wie werden Berichte aus meinem Prozessleitsystem abgelegt und vor allem an welchem Speicherort, usw.?”

Sicherheit mit System!

Obwohl die Problematik lange bekannt ist, gibt es nur wenige auf die Branche abgestimmte Lösungen. Denn IT-Security-Lösungen dürfen die Produktionsprozesse weder stören, noch – im Falle eines Angriffs – unterbrechen. Doch die übliche IT-Firma ist hier der falsche Ansprechpartner. „Industrielle Netzwerksicherheit und IT-Sicherheit sind zwei Sprachen – als würden die einen portugiesisch sprechen und die anderen spanisch. Bilfinger GreyLogix hat Pakete entwickelt, durch die die beiden Bereiche problemlos kommunizieren können. Experten aus der automatisierungsnahen IT haben sowohl das verfahrenstechnische Know-how aus der Automatisierung als auch IT-Security-Wissen und können daher Lösungen entwerfen, die perfekt auf das industrielle Umfeld abgestimmt sind.

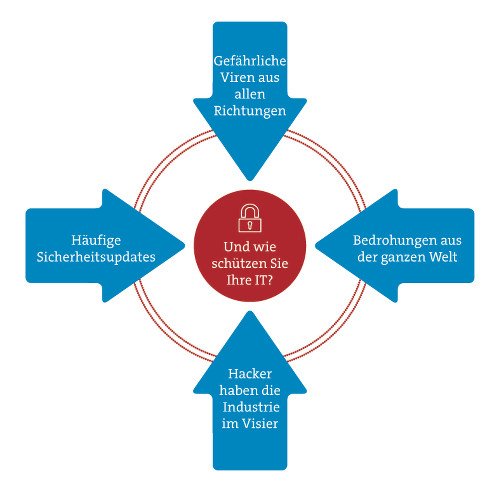

Wachsende Gefahr. Seit Jahren steigt die Zahl der Angriffe auf Industrieanlagen stark an – auch weil diese unzureichend geschützt sind.

Aus diesem Grund hat der Automatisierungsspezialist Bilfinger GreyLogix, der dem Thema IT-Security in industriellen Anlagen schon seit Jahren einen hohen Stellenwert einräumt, sein Engagement in diesem Bereich nun noch weiter verstärkt: durch die Einrichtung eines in dieser Form wohl einzigartigen IT-Security-Labors.

Am Firmensitz in Flensburg können Mitarbeiter und Auszubildende des Hauses und anderer Partnerunternehmen sowie Teilnehmer der dualen Studiengänge, die Bilfinger GreyLogix gemeinsam mit den Fachhochschulen Kiel und Heide ins Leben gerufen hat, reale Netzwerktopologien auf Herz und Nieren prüfen und auf der Grundlage der gewonnenen Erkenntnisse wirksame Schutzstrategien entwickeln und praktisch testen. Aber nicht nur das: Aufgrund der erstklassigen technologischen Ausrüstung mit Siemens-Komponenten – das Labor verfügt über neueste Steuerungen Simatic S7-1500, Scalance X Industrial Ethernet Switches, IWLAN Controller sowie Controller-basierte Access Points Scalance W – können auch umfangreiche sicherheitstechnische Dienstleistungen für Kunden direkt im IT-Security-Labor angeboten werden. Das Spektrum reicht von der Analyse von Kundennetzwerken über die Entwicklung kundenspezifischer Lösungen bis hin zur Abnahme von Site bzw. Factory Acceptance Tests (SAT und FAT).

Enge Kooperation

Die Einrichtung und langfristige Pflege der technischen Ausstattung des Labors erfolgt auf der Basis einer engen Kooperation zwischen Siemens und Bilfinger GreyLogix. Beide Unternehmen arbeiten im Rahmen des Partnerprogramms Industrial Strength Networks eng zusammen, um Anlagenausrüster, Betreiber und Servicepersonal bei der Inbetriebnahme, Härtung und Wartung von industriellen Netzwerken optimal zu unterstützen. Kern des Programms ist neben Partner-Trainings und der Schulung von Multiplikatoren vor allen die kontinuierliche Zusammenarbeit auf der Anwender- und Applikationsebene.

Analysefähigkeit ist gefragt

Aufgrund der Dynamik der Bedrohungslage bietet das IT-Security-Labor vor allem einen sicheren Raum, in dem man sich dieser kritischen Situation bewusst werden kann. Jörg Gerke, Ausbildungsleiter bei Bilfinger GreyLogix: “IT-Security ist ein Prozess, der ständig überdacht und verbessert werden muss. Netzwerke absichern und Rechner härten reicht oft nicht aus. Man muss alle Schwachstellen im Auge behalten und ständig daran arbeiten, die Strukturen und Regeln zu verfeinern. Wer das vernachlässigt, läuft Gefahr, Opfer eines Angriffs zu werden.”

In der Praxis heißt das, dass die Auszubildenden und Studierenden keine fertigen Konzepte erlernen, sondern in Bezug auf Analysefähigkeit und Eigenständigkeit geschult werden. Das reicht von der Risikoanalyse auf der Basis von Worst-Case-Szenarien bis zur Klärung von wirtschaftlichen Fragen, denn im Prinzip sind die Aufwendungen für IT-Security nach oben hin offen. Besonders wichtig ist auch das praktische Überprüfen und sichere Konfigurieren jedes einzelnen Netzwerkgeräts. Gerade hierin liegt ein einfacher, aber extrem wirkungsvoller Weg zu mehr Sicherheit, denn oftmals werden Netzwerkgeräte vom Hersteller voll funktionsfähig mit Standardpasswörtern ausgeliefert. Wenn diese dann nicht parametriert und angepasst werden, entsteht eine bedenklich große Gefahr, selbst einem Angriff zum Opfer zu fallen. Um diese und andere Schwachstellen sicher identifizieren zu können, lernen die Nutzer des Labors mit IT-Prüfplänen zu arbeiten, die je nach Aufgabe diverse Prüfpunkte umfasst.

Praxis statt Theorie. Zu den zentralen Aufgaben des IT-Security-Labors gehört die Abwicklung realer Kundenprojekte.

Wie geht Sicherheit?

Sven Karsten, Leiter der Business Unit Special Projects bei Bilfinger GreyLogix bringt es auf ein einfaches Bild: „Wir organisieren sichere Netzwerkumgebungen – mit definierten Zugängen, und diese Zugänge stellen wir unter dauernde Beobachtung unserer Experten. Denn was heute sicher ist, kann morgen schon wieder unsicher sein.”

Fazit

Lars Malter, Geschäftsführer der Bilfinger GreyLogix, kommentiert die Ausrichtung des Unternehmens mit den Worten „Unser Ziel ist es, eine neue Disziplin zu erschaffen und die Bereiche Automatisierung und IT-Sicherheit gleichzuschalten. Wir richten alle Mitarbeiter auf die Anforderungen der digitalen Welt aus und schaffen es durch gezielte Förderung von innovativen Lösungen, eine hohe Sicherheit beim Anlagenbetrieb in einem digitalisierten Umfeld zu schaffen.“