Quantencomputer bedrohen die heute meist eingesetzten Verschlüsselungs- und Signierungs- Verfahren. Post-Quantum Security bietet Unternehmen neue Strategien, um Daten auch in der Post-Quantum-Ära zuverlässig zu schützen. Praxisnahe Handlungsempfehlungen zeigen, wie die Transformation gelingt.

Die Bedrohung durch Quantencomputer ist bereits heute real: Leistungsfähige und immer stabilere Quanten-CPUs können mehr oder weniger moderne Verschlüsselungsverfahren wie RSA oder ECC in kurzer Zeit brechen. Diese Algorithmen sind in nahezu allen aktuellen IT-Anwendungsfällen präsent – vom Banking über Webzugriffe bis zu digitalen Personalausweisen. Unternehmen und Behörden stehen damit vor einer fundamentalen Herausforderung: Die bisherige IT-Sicherheit wird nicht mehr ausreichen, um Daten langfristig zu schützen.

Experten sprechen vom „Q-Day“ bzw. „Y2Q“, dem Tag, an dem Quantencomputer leistungsfähig genug und für die relevanten Akteure verfügbar sind, um gängige Kryptografie zu überwinden. Nach Einschätzungen der Cloud Security Alliance könnte dieser Tag bereits 2030 eintreten. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt, sicherheitskritische Systeme bis 2033 zu migrieren. Zwar besteht kein akuter Grund zur Panik, doch eine frühzeitige Planung ist entscheidend, um rechtzeitig die Resilienz der IT zu erhöhen.

Die Lage in Deutschland ist besonders kritisch: Während internationale Konzerne wie Amazon, IBM oder Apple bereits Post-Quantum-Kryptografie (PQC) einsetzen, befinden sich viele große und mittelständische deutsche Unternehmen bestenfalls in der Testphase oder haben noch gar keine konkreten Pläne. Parallel dazu setzen staatliche Institutionen wie das BSI und die Bundeswehr PQC aktiv ein und entwickeln neue Standards – was zeigt, dass die Technologie bereits praxisreif ist. Hinzu kommt die Bedrohung durch „Harvest-Now-Decrypt-Later“-Angriffe („Sammle jetzt, entschlüssle später), bei denen sensible Daten heute abgegriffen und erst in der Post-Quantum-Ära entschlüsselt werden (DGAP Policy Brief, 26.11.2024). Unternehmen sind also gut beraten, bereits jetzt ihre IT-Resilienz sichern, bevor leistungsfähige Quantencomputer Realität werden.

Post-Quantum-Kryptografie und hybride Verfahren

Post-Quantum Security umfasst Algorithmen, die auch gegen Angriffe von Quantencomputern geschützt sind. Zwei zentrale Ansätze stehen im Fokus: Post-Quantum Cryptography (PQC), die auf neuen mathematischen Prinzipien basiert und auf normaler Hardware lauffähig ist, sowie Quantum Key Distribution (QKD), bei der die kryptografischen Schlüssel physikalisch über Photonen erzeugt werden, sodass ein unbemerktes Abhören nahezu ausgeschlossen ist. In der Praxis können beide Verfahren auch kombiniert werden: Hybride Ansätze nutzen PQC als Basis und QKD für besonders kritischen Datenschutz, um einen sicheren Übergang in die Post-Quantum-Ära zu gewährleisten.

QKD ist faszinierend, aber auch komplex. Physikalische Voraussetzungen wie Glasfaserstrecken oder Satellitenkommunikation limitieren den Einsatz bislang auf spezielle Anwendungsfälle. Dennoch zeigen europäische Forschungsprojekte wie QUBE oder EuroQCI, dass die Technologie schon heute in Proof-of-Concepts (PoC) zuverlässig funktioniert. Sie bildet die Grundlage für hochsichere Kommunikationsnetze in kritischen Infrastrukturen. Für Unternehmen bedeutet das: QKD ist ein leistungsfähiges, aber selektiv einsetzbares Werkzeug. Strategisch sinnvoll ist die Kombination mit PQC, um die gesamte IT-Landschaft zukunftssicher zu gestalten.

Integration und Migrationsstrategien in der Praxis

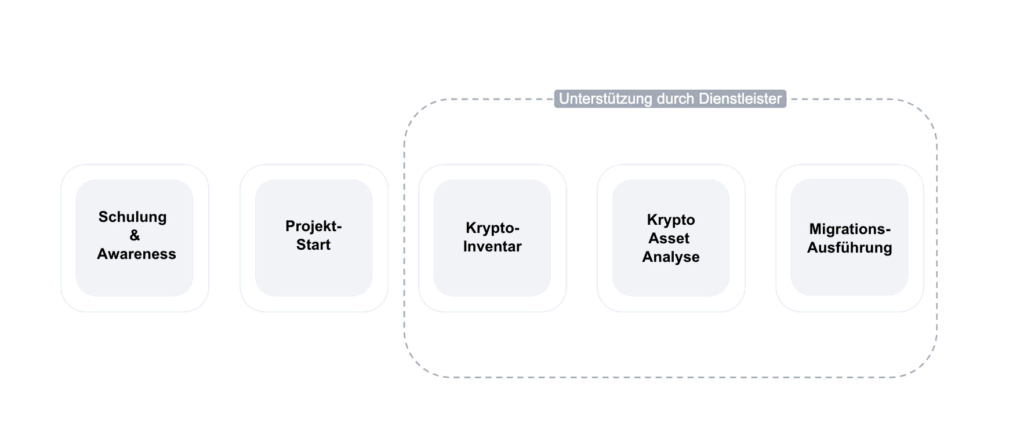

Die Umsetzung quantensicherer Verfahren erfordert ein hohes Maß an Transparenz und sorgfältige Planung. Ein erster Schritt besteht darin, ein umfassendes Krypto-Inventar zu erstellen, das alle digitalen Zertifikate, Schlüssel, Algorithmen, Hashverfahren und die betroffenen Anwendungen erfasst und im nächsten Schritt mögliche Risiken aufzeigt und bewertet. Auf dieser Basis lassen sich individuelle Migrationspfade entwickeln, die sich in Workshops oder PoC praktisch erproben lassen. Erfahrene IT-Dienstleister unterstützen Unternehmen dabei, PQC- und QKD-Verfahren schrittweise in bestehende IT-Infrastrukturen zu integrieren. Praxisbeispiele aus verschiedenen Branchen, etwa aus dem Energiesektor, zeigen, dass ein strukturierter Ansatz den sicheren Übergang in die Post-Quantum-Ära deutlich erleichtert. Leitlinien von ETSI, NIST/NCCoE oder der Cloud Security Alliance bieten Orientierung und helfen Unternehmen, die Migration methodisch und risikoarm umzusetzen.

Rolle von IT-Dienstleistern und Handlungsempfehlungen

IT-Dienstleister übernehmen eine zentrale Rolle bei der Einführung quantensicherer Verfahren, indem sie zunächst den aktuellen Stand der kryptografischen Infrastruktur analysieren und gemeinsam mit Unternehmen geeignete Maßnahmen ableiten. Dazu gehören praxisnahe Workshops, in denen PQC- und QKD-Verfahren vorgestellt und in Testumgebungen erprobt werden, sowie die Entwicklung von Roadmaps, die den schrittweisen Übergang in die Post-Quantum-Ära strukturieren. Unternehmen sollten die Transformation aktiv angehen und auf strategische Partnerschaften setzen. Auf diese Weise lassen sich Risiken minimieren, Investitionen effizient planen und die IT langfristig zukunftssicher gestalten.

Die Post-Quantum-Ära ist keine ferne Vision mehr – sie rückt in greifbare Nähe. Mehr oder weniger moderne Verschlüsselungsverfahren stehen unter Druck und Unternehmen müssen jetzt handeln, um Datenintegrität und Vertraulichkeit zu sichern. PQC, QKD und hybride Verfahren bilden die Basis für eine widerstandsfähige IT. Mit klarer Strategie, praxisnahen PoCs und kompetenter Unterstützung von IT-Dienstleistern wie CANCOM gelingt der Übergang in die quantensichere Zukunft.

Autor: Simon Sonaja, CISM, ist Principal Solution Architect – Security bei CANCOM.