Die steigende Nachfrage der Fachabteilungen nach Cloud-Diensten trifft auf mangelnde Kapazitäten der IT, diese hinsichtlich Datenschutz und Datensicherheit zu überprüfen. Eine Umfrage der Cloud Security Alliance (CSA) ergab, dass IT-Verantwortliche durchschnittlich zehn Anträge auf Service-Nutzung eines Cloud-Dienstes pro Monat erhalten. Das Problem: Für die Bearbeitung und Beurteilung eines Antrags benötigen sie knapp 18 Tage. Diese zeitliche Diskrepanz kann ein gefährlicher Nährboden für Schatten-IT sein, warnt der Cloud-Security-Anbieter Skyhigh Networks. Denn eine aktuelle Analyse der tatsächlichen Cloud-Nutzung in europäischen Unternehmen zeigt, dass die große Mehrheit der durchschnittlich über 1.000 Cloud-Dienste pro Betrieb ohne Wissen der IT verwendet werden. Gleichzeitig mangelt es vielen Services an zentralen Sicherheitsmerkmalen wie Verschlüsselung und Data Loss Prevention (DLP), auf die IT-Verantwortliche besonderen Wert legen.

Die Fachabteilungen in Unternehmen erkennen zunehmend die Möglichkeiten von Public Cloud Services für sich. Die CSA-Umfrage “The Cloud Balancing Act for IT: Between Promise and Peril” zeigt, dass IT-Verantwortliche im Schnitt zehn Anfragen zur Nutzung neuer Cloud-Dienste pro Monat erhalten. Über 71 Prozent der befragten Unternehmen haben auf diese Nachfrage bereits reagiert und formale Antragsprozesse etabliert. Angesichts der hohen Dynamik im Cloud-Bereich befinden sich diese allerdings noch im Fluss. Zwei Drittel (rund 66 Prozent) der Unternehmen mit definierten Prozessen geben zu, diese nicht immer einzuhalten.

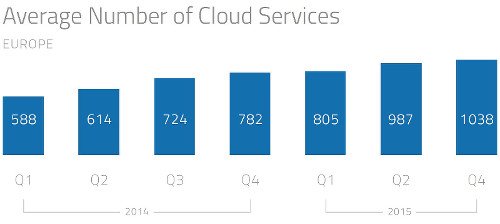

Trotz aller Versuche der Prozessoptimierung benötigen IT-Teams im Durchschnitt nahezu 18 Tage, um die Sicherheit eines Cloud-Dienstes zu überprüfen und detailliert zu evaluieren. Für viele Fachabteilungen scheint dieser Bearbeitungsaufwand zu lange zu dauern. Laut der Auswertung der tatsächlichen Cloud-Nutzung in der Studie “Cloud Adoption & Risk in Europe Report Q1 2016” von Skyhigh Networks befinden sich in einem europäischen Unternehmen mittlerweile durchschnittlich 1.038 Cloud-Dienste im Einsatz (im Vorjahr waren es noch 782) – der überwiegende Teil davon ohne Wissen der IT-Abteilung. Die Folgen sind unter anderem Lizenzkosten für eigentlich unnötige Dienste sowie ein massiver Kontrollverlust. Oftmals lassen sich Compliance und Datenschutz nicht mehr gewährleisten.

Bild 1: Die Anzahl der Cloud-Dienste, die ein europäisches Unternehmen im Schnitt verwendet, nimmt kontinuierlich zu. (Quelle: Skyhigh Networks)

Überflüssig und unsicher – deshalb lehnen IT-Verantwortliche viele Cloud-Dienste ab

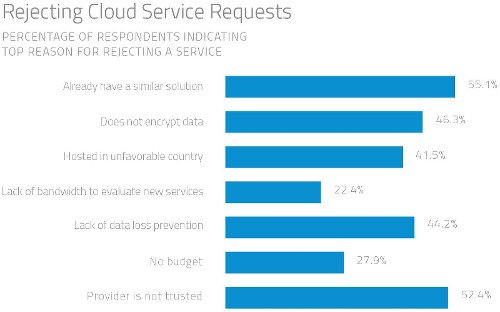

Die IT-Verantwortlichen wissen genau, warum sie die Einführung bestimmter Cloud-Dienste missbilligen. Der CSA-Umfrage zufolge begründen sich rund 55 Prozent der Ablehnungen darauf, dass bereits eine Lösung mit ähnlicher Funktionalität im Hause ist. Danach dominieren Sicherheitsbedenken: Misstrauen gegenüber dem Anbieter des Cloud-Dienstes (53 Prozent), fehlende Verschlüsselung (46 Prozent), mangelnde DLP-Funktionalität (44 Prozent) sowie Datenspeicherung in einem Land, dessen Gesetzgebung nicht die gewünschten Anforderungen an den Datenschutz erfüllen (42 Prozent).

Bild 2: Überflüssig und unsicher – das sind die Top-Gründe, warum IT-Verantwortliche die Einführung von Cloud-Diensten ablehnen. (Quelle: Skyhigh Networks)

Eine gründliche Evaluierung ist notwendig. Denn obwohl sich rund 90 Prozent der bestehenden Cloud-Dienste an Unternehmen wenden, eignen sich die wenigstens davon für den Unternehmenseinsatz. Das CloudTrust-Programm von Skyhigh Networks bewertet fortlaufend über 16.000 Cloud-Dienste hinsichtlich Datenschutz und Datensicherheit.

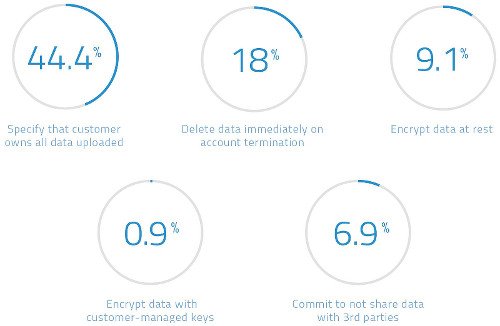

So stellen nur 44 Prozent der Service-Anbieter klar, dass die gespeicherten Daten ausschließlich dem Anwender gehören und lediglich 18 Prozent löschen diese umgehend, sobald der Anwender sein Benutzerkonto kündigt. Neun Prozent der Dienste speichern die Daten zwar verschlüsselt, jedoch nicht einmal ein Prozent ermöglicht Unternehmen, einen individuellen Schlüssel zu verwenden. Das Fazit von Skyhigh Networks: Im Endergebnis lassen sich nur acht Prozent der Services bedenkenlos im Unternehmensumfeld verwenden.

Bild 3: Laut dem CloudTrust-Programm von Skyhigh Networks eignen sich die wenigstens Cloud-Dienste für einen Unternehmenseinsatz. (Quelle: Skyhigh Networks)

“Cloud-Dienste sind prinzipiell sofort einsatzbereit. Benötigen IT-Verantwortliche zu lange, um Anfragen von Fachabteilungen zu bearbeiten, nehmen diese gerne mal selbst das Heft in die Hand. Dabei werden dann wichtige Sicherheitsmaßnahmen umgangen”, kommentiert Daniel Wolf, Regional Director DACH von Skyhigh Networks. “Der Kriterienkatalog des CloudTrust-Programms enthält eindeutige Handlungsempfehlungen. Dadurch kann die IT Cloud-Dienste wesentlich schneller evaluieren und so dem Wildwachs der Schatten-IT Einhalt gebieten.”