Die Verwaltung von Sicherheitsupdates entwickelt sich zu einer kritischen Herausforderung für moderne IT-Abteilungen – denn manuelles Patchen ist teuer und zeitaufwändig.

Während automatisierte Patch-Verteilungstools bereits weit verbreitet sind, stehen Unternehmen vor der Frage: Wann rechtfertigt die steigende Komplexität eine Investition in umfassendere Sicherheitslösungen?

Moderne Patch-Prozesse

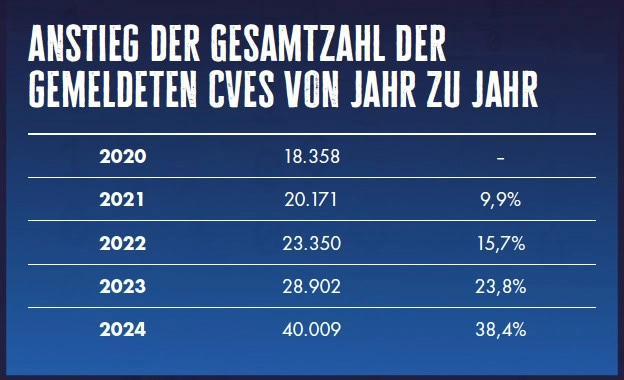

Die meisten IT-Abteilungen haben längst erkannt, dass manuelle Sicherheitsupdates nicht mehr Stand der Technik sind. Der Wandel zu automatisierten Systemen resultiert direkt aus dem explosiven Wachstum der Zahlen gemeldeter Schwachstellen und der zunehmenden Netzwerkkomplexität. Gleichzeitig sorgen häufigere Vendor-Updates und immer neue Zero-Day-Bedrohungen für zusätzlichen Zeitdruck und damit operativen Stress.

Moderne Automatisierungstools fokussieren sich primär auf die Patch-Distribution, während fortschrittlichere Systeme auch noch kontinuierliche Vulnerability-Überwachung integrieren. Diese Entwicklung entspricht Empfehlungen von Gartner, Forrester und anderen Branchenexperten und spiegelt die praktischen Erfahrungen der Unternehmen wider.

Jeder Tag, der zwischen Bekanntwerden einer Schwachstelle und der Verteilung des dazugehörigen Patches vergeht, gibt Cyberkriminellen zusätzliche Gelegenheit diese auszunutzen. Kein Wunder also, dass der Arbeitsaufwand für IT-Security-Teams mit der zunehmenden Umgebungskomplexität und Gerätediversität beständig weiter steigt. Automatisierte Systeme können den Zeit- und Arbeitsaufwand der IT-Administration im Vergleich zu manuellen Methoden um 30-70 Prozent senken und die mittlere Reaktionszeit (Mean Time To Remediate (MTTR)) bei Sicherheitslücken signifikant verkürzen.

Dramatische Entwicklung der Bedrohungen

Die NIST-Vulnerability-Database dokumentiert eine besorgniserregende Entwicklung (vgl. Tabelle).

Aktuelle Studien zeigen: 65 Prozent der IT-Spezialisten investieren wöchentlich 10-25+ Stunden in Patch-Aktivitäten. Dies entspricht 25-70 Prozent der gesamten Arbeitskapazität eines IT-Teams. Diese Belastung fällt zusätzlich zu regulären Aufgaben an, wie Bereitstellung und Wartung von Endgeräten, den Benutzersupport, die Zusammenarbeit mit Anbietern, die Aktualisierung von IT-Beständen, die Dokumentation der Compliance usw.

Integrierte Vulnerability-Management-Strategien

Automatisierte Patch-Verteilung bildet aber nur einen Baustein einer effektiven Sicherheitsstrategie. Ganzheitliche Vulnerability-Management-Plattformen können den Arbeitsaufwand signifikant reduzieren und gleichzeitig Compliance-Standards sowie den Sicherheitsstatus verbessern.

Effektive Systeme beginnen mit einer automatisch aktualisierten Asset-Inventarisierung. Anhand dieser Datenbasis können integrierte Vulnerability-Scanner Systemfehlkonfigurationen automatisch identifizieren, veraltete Antivirus-Definitionen aufspüren, unverschlüsselte Datenträger hervorheben sowie exponierte Netzwerk-Ports und fehlende System-Updates melden.

Vulnerability-Scanning optimiert die Patch-Priorisierung erheblich. IT-Teams müssen jedoch weiterhin eine Menge Zeit für Update-Tests und -Konfiguration investieren, um Kompatibilität und Systemstabilität zu gewährleisten. Das fehlerhafte CrowdStrike-Update vom Juli 2024 verdeutlicht diese Notwendigkeit. Post-Deployment-Monitoring bleibt essentiell zur Erfolgsvalidierung und Fehlererkennung.

Modernes IT-Management in der Praxis: Managed Software

Wer wirklich effektives Endgeräte Management betreiben will, nutzt deshalb automatisierte Inventarisierung und Software-Verteilung. Durch die Kombination aus Vulnerability Scanner, Update Management und Managed Software ist es möglich, Vulnerability-Scans, Windows-Update-Verwaltung und Third-Party-Patching großflächig zu automatisieren.

Ein Vulnerability Scanner überwacht dabei Netzwerk-Endpoints automatisch auf fehlende Updates, Fehlkonfigurationen und weitere, bekannte Sicherheitslücken.

Im Idealfall gibt es dazu ein zentrales Dashboard, das identifizierte Schwachstellen anhand ihres Schweregrades auflistet und gleich die dazu passenden Remediation-Empfehlungen anzeigt.

Ergänzt wird das durch ein Update Management, das seinen Anwendern granulare Kontrolle über Timing und Distribution von Windows-Updates für Clients und Server bietet. Nur so lässt sich sicherstellen, dass ungetestete oder problematische Updates nicht einfach über das gesamte Unternehmensnetzwerk verteilt werden – eine Vorkehrung, die viele Unternehmen bei dem bereits erwähnten Crowdstrike-Vorfall schmerzhaft vermissen mussten.

Managed Software geht einen Schritt darüber hinaus: Als Service liefert es vollständig validierte, verteil-bereite Patch-Pakete für Third-Party-Anwendungen. Der Dienstleister für seine Kunden überwacht Vulnerability-Datenbanken und Patch-Verfügbarkeit, testet Updates auf Stabilität und Kompatibilität und verpackt sie für sichere Distribution. IT-Administratoren erhalten Benachrichtigungen über verfügbare Pakete und konfigurieren Deployment-Parameter nach den Anforderungen des Kunden.

Aktuelle Studien zeigen: 65 Prozent der IT-Spezialisten investieren wöchentlich 10-25+ Stunden in Patch-Aktivitäten. Dies entspricht 25-70 Prozent der gesamten Arbeitskapazität eines IT-Teams.

Felix Zech, baramundi software GmbH

Wirtschaftlichkeit: Verbesserte Sicherheit und ROI

Managed Software kann beträchtliche Kosteneinsparungen und operative Verbesserungen generieren. Basierend auf Branchenschätzungen ergibt sich folgende ROI-Analyse für ein Netzwerk mit 500-1.000 Endpoints:

IT-Personalkosten:

➜ Durchschnittsgehalt IT-Administrator: 75.000€/Jahr (6.250€/Monat)

➜ Typisches Team: 3 Administratoren (18.750€/Monat)

➜ Arbeitskapazität: 480 Stunden/Monat

Vulnerability-Management-Aufwand:

Bei automatisiertem Scanning und Patch-Deployment, aber überwiegend manuellem Testing:

➜ Patching-bezogene Aktivitäten: ~240 Stunden/Monat (50% der Teamkapazität)

➜ Patch-Testing und -Validierung: 100-120 Stunden/Monat (50-60% des Patching-Aufwands)

Einsparpotenzial

Mit geschätzten 30-70 Prozent Zeitreduktion durch Automatisierung kann Managed Software die Testzeit um 30-80 Stunden monatlich reduzieren. Dies entspricht 0,75-2 Vollzeit-Mitarbeitern oder 4.700-12.500€ monatlichen Einsparungen.

Ein weiterer Mehrwert ergibt sich durch konsistentere Patch-Qualität, reduzierte MTTRs und verbesserte Compliance-Metriken. IT-Teams gewinnen zusätzliche Kapazitäten für Prozessoptimierung und strategische Projekte. Ganz nebenbei werden Unternehmen mit professionellen Management-Lösungen auch attraktiver für qualifizierte IT-Fachkräfte, die ihre wertvolle Zeit ungern mit derartiger Routine verbringen.

Strategische Bewertung

Diese Kalkulationen sind insgesamt vergleichsweise konservative Schätzungen – tatsächliche Vorteile variieren je nach individueller Situation. Dennoch macht das ROI-Potenzial Managed Software zu einer relevanten Option für IT-Teams mit dünner Personaldecke.

Die Entscheidung für Managed Software bedeutet optimierte Ressourcennutzung bei gleichzeitiger Verbesserung der Cybersicherheitslage und Compliance – ein entscheidender Faktor angesichts eskalierender Bedrohungen.