Ransomware-Zahlungen überschreiten 2023 die 1-Milliarde-Dollar-Marke und erreichen nach einem Rückgang im Jahr 2022 ein Rekordhoch. Der Teilreport Ransomware des Chainalysis 2024 Crypto Crime Report liefert Informationen über die wichtigsten Ransomware-Stämme.

Im Jahr 2023 intensivierten Ransomware-Akteure ihre Operationen und nahmen hochrangige Einrichtungen und kritische Infrastrukturen ins Visier, darunter Krankenhäuser, Schulen und Regierungsbehörden. Große Ransomware-Angriffe auf die Lieferkette wurden unter Ausnutzung der allgegenwärtigen Dateiübertragungssoftware MOVEit durchgeführt und betrafen Unternehmen wie die BBC und British Airways. Infolge dieser und anderer Angriffe erreichten Ransomware-Banden einen noch nie dagewesenen Meilenstein: Sie erpressten von ihren Opfern Zahlungen in Kryptowährung in Höhe von mehr als 1 Milliarde US-Dollar.

Die Entwicklungen des letzten Jahres verdeutlichen, dass sich diese Cyber-Bedrohung weiterentwickelt und immer größere Auswirkungen auf globale Institutionen und die Sicherheit im Allgemeinen hat.

2023: Ein Wendepunkt für Ransomware

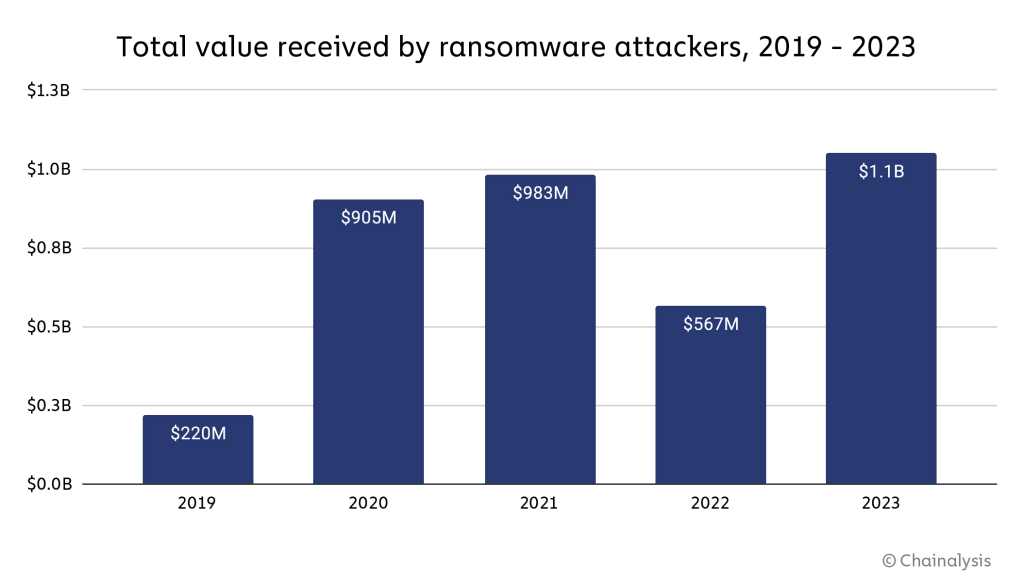

Das Jahr 2023 markiert ein großes Comeback für Ransomware, mit rekordverdächtigen Zahlungen und einer erheblichen Zunahme des Umfangs und der Komplexität der Angriffe – eine deutliche Umkehrung des Rückgangs im Jahr 2022.

Die Ransomware-Zahlungen im Jahr 2023 überstiegen die Marke von 1 Milliarde US-Dollar und damit den höchsten jemals beobachteten Wert. Obwohl 2022 ein Rückgang des Ransomware-Zahlungsvolumens zu verzeichnen war, zeigt die allgemeine Trendlinie von 2019 bis 2023, dass Ransomware ein eskalierendes Problem ist. Dabei ist zu beachten, dass diese Zahl nicht die wirtschaftlichen Auswirkungen von Produktivitätsverlusten und Reparaturkosten im Zusammenhang mit Angriffen erfasst. Dies zeigt sich in Fällen wie der Ransomware-Banden ALPHV-BlackCat und Scattered Spider, die es auf die Casinos und Hotels des MGM-Konzerns abgesehen hatten. Obwohl MGM das Lösegeld nicht gezahlt hat, schätzt das Unternehmen den Schaden auf über 100 Millionen US-Dollar.

Die Ransomware-Landschaft ist nicht nur zahlreich, sondern wächst auch ständig weiter, was es schwierig macht, jeden Vorfall zu überwachen oder alle Lösegeldzahlungen in Kryptowährungen nachzuverfolgen. Es ist wichtig zu wissen, dass es sich bei unseren Zahlen um konservative Schätzungen handelt, die mit der Entdeckung neuer Ransomware-Adressen im Laufe der Zeit wahrscheinlich steigen werden. So wurden im letztjährigen Kriminalitätsbericht für das Jahr 2022 ursprünglich 457 Millionen US-Dollar an Lösegeldern ausgewiesen, doch diese Zahl wurde inzwischen um 24,1 % nach oben korrigiert.

Rückblick auf das Jahr 2022: Eine Anomalie, kein Trend

Mehrere Faktoren haben wahrscheinlich zum Rückgang der Ransomware-Aktivitäten im Jahr 2022 beigetragen, darunter geopolitische Ereignisse wie der russisch-ukrainische Konflikt. Dieser Konflikt hat nicht nur die Operationen einiger Cyber-Akteure gestört, sondern auch ihren Fokus von finanziellen Gewinnen auf politisch motivierte Cyber-Angriffe mit dem Ziel der Spionage und Zerstörung verlagert.

Bei diesem Abschwung spielten auch andere Faktoren eine Rolle, wie etwa die Zurückhaltung einiger westlicher Unternehmen bei der Zahlung von Lösegeld für bestimmte Straftaten aufgrund möglicher Sanktionsrisiken. Vor allem Conti hatte mit Problemen zu kämpfen: Es wurde von Verbindungen zu sanktionierten russischen Geheimdiensten berichtet, die Chatprotokolle der Organisation wurden offengelegt und es herrschte ein allgemeines internes Durcheinander. Dies führte zu einem Rückgang ihrer Aktivitäten und trug zum allgemeinen Rückgang der Ransomware-Vorfälle im Jahr 2022 bei. Forscher haben jedoch festgestellt, dass viele Ransomware-Akteure, die mit Conti, einer Ransomware as a Service RaaS) in Verbindung stehen, weiterhin migrieren oder neue Stämme auf den Markt bringen, was die Zahlungsbereitschaft der Opfer erhöht.

Ein weiterer wichtiger Faktor für den Rückgang von Ransomware im Jahr 2022 war die erfolgreiche Infiltration des Ransomware-Stamms Hive durch das Federal Bureau of Investigation (FBI), wie das Justizministerium Anfang 2023 bekannt gab. Unsere Analyse unterstreicht die erheblichen Auswirkungen dieser einzelnen Durchsetzungsmaßnahme.

Strafverfolgungsbehörden gehen gegen Ransomware vor: Der Hive-Einsatz

Während der Infiltration von Hive war das FBI in der Lage, mehr als 1.300 Opfern Entschlüsselungsschlüssel zur Verfügung zu stellen und damit Lösegeldzahlungen zu verhindern. Das FBI schätzt, dass dadurch Lösegeldzahlungen in Höhe von etwa 130 Millionen US-Dollar an Hive verhindert wurden. Die Auswirkungen dieser Maßnahme reichen jedoch noch weiter. Der Gesamtbetrag der erfassten Ransomware-Zahlungen für das Jahr 2022 beläuft sich derzeit auf 567 Millionen US-Dollar, was darauf hindeutet, dass die durch die Hive-Infiltration verhinderten Lösegeldzahlungen die Ransomware-Landschaft im vergangenen Jahr insgesamt erheblich verändert haben.

Der verantwortliche Special Agent der FBI-Abteilung Tampa, David Walker, gab weitere Einblicke in die Bedeutung der Infiltration. “Die Hive-Untersuchung ist ein Beispiel für einen Goldstandard für den Einsatz des Schlüsseldienstmodells”. Said Walker. “Das FBI sieht durch seine Ermittlungen und die Arbeit mit den Opfern immer wieder, welch positiven Einfluss Aktionen wie die Zerschlagung von Hive auf Cyber-Bedrohungsakteure haben. Wir werden auch weiterhin proaktive, störende Maßnahmen gegen Gegner ergreifen.”

Ransomware taucht wieder auf: Bedrohungslandschaft 2023

Im Jahr 2023 kam es in der Ransomware-Landschaft zu einer erheblichen Eskalation in Bezug auf Häufigkeit, Umfang und Volumen der Angriffe.

Ransomware-Angriffe wurden von einer Vielzahl von Akteuren durchgeführt, von großen Syndikaten bis hin zu kleineren Gruppen und Einzelpersonen – und Experten zufolge nimmt ihre Zahl zu. Allan Liska, Threat Intelligence Analyst bei der Cybersecurity-Firma Recorded Future, stellt fest: “Ein wichtiger Punkt, den wir beobachten, ist die astronomische Zunahme der Anzahl von Bedrohungsakteuren, die Ransomware-Angriffe durchführen.” Recorded Future meldete 538 neue Ransomware-Varianten im Jahr 2023, was auf den Aufstieg neuer, unabhängiger Gruppen hindeutet.

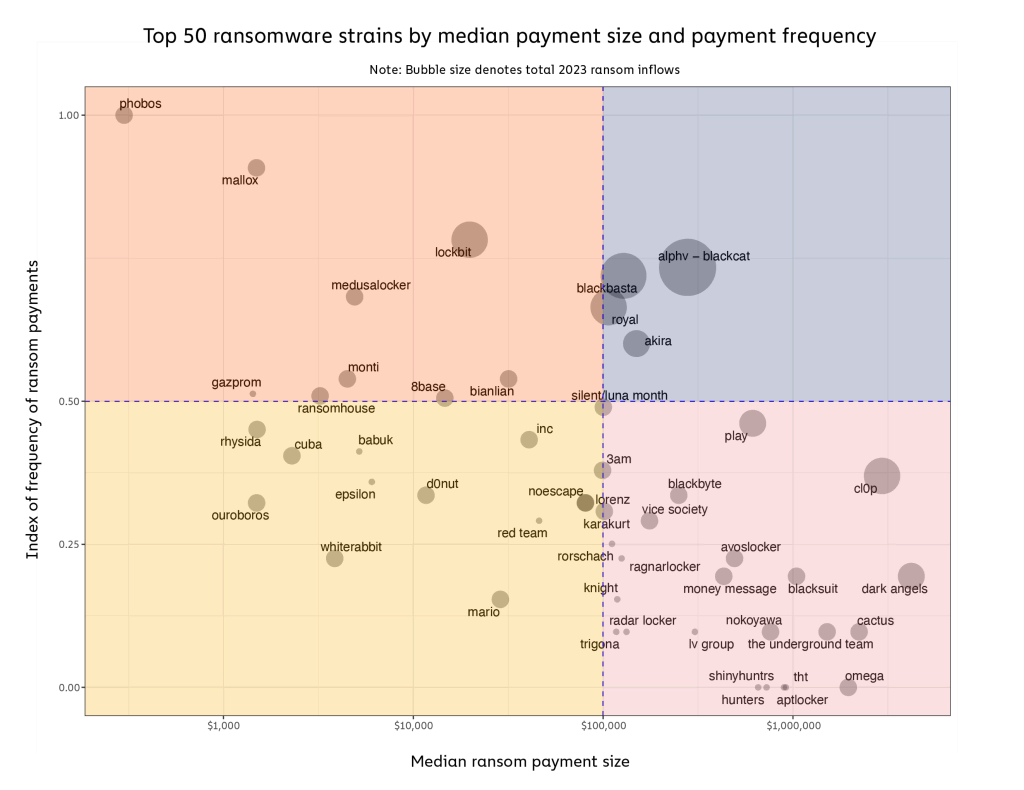

In Bild 2, in der die mittlere Lösegeldhöhe der einzelnen Stämme gegen die Häufigkeit der Angriffe aufgetragen ist, sind auch erhebliche Unterschiede in den Viktimisierungsstrategien der wichtigsten Ransomware-Stämme zu erkennen. Das Diagramm zeigt auch zahlreiche neue Marktteilnehmer und Ableger im Jahr 2023, von denen wir wissen, dass sie häufig den Code bestehender Stämme wiederverwenden. Dies deutet auf eine wachsende Zahl neuer Akteure hin, die durch das Potenzial für hohe Gewinne und niedrigere Eintrittsbarrieren angezogen werden.

Big Game Hunting: wenige Angriffe auf hochkarätige Ziele

Einige Stämme wie Cl0p sind ein Beispiel für die Strategie der “Big Game Hunting-Strategie“. Sie führen weniger Angriffe durch als viele andere Stämme, kassieren aber bei jedem Angriff hohe Summen. Wie wir später noch untersuchen werden, nutzte Cl0p Zero-Day-Schwachstellen, die es ihm ermöglichten, viele große, zahlungskräftige Opfer in Massen zu erpressen, was die Betreiber des Schadprogramms dazu veranlasste, eine Strategie der Datenexfiltration anstelle von Verschlüsselung zu verfolgen.

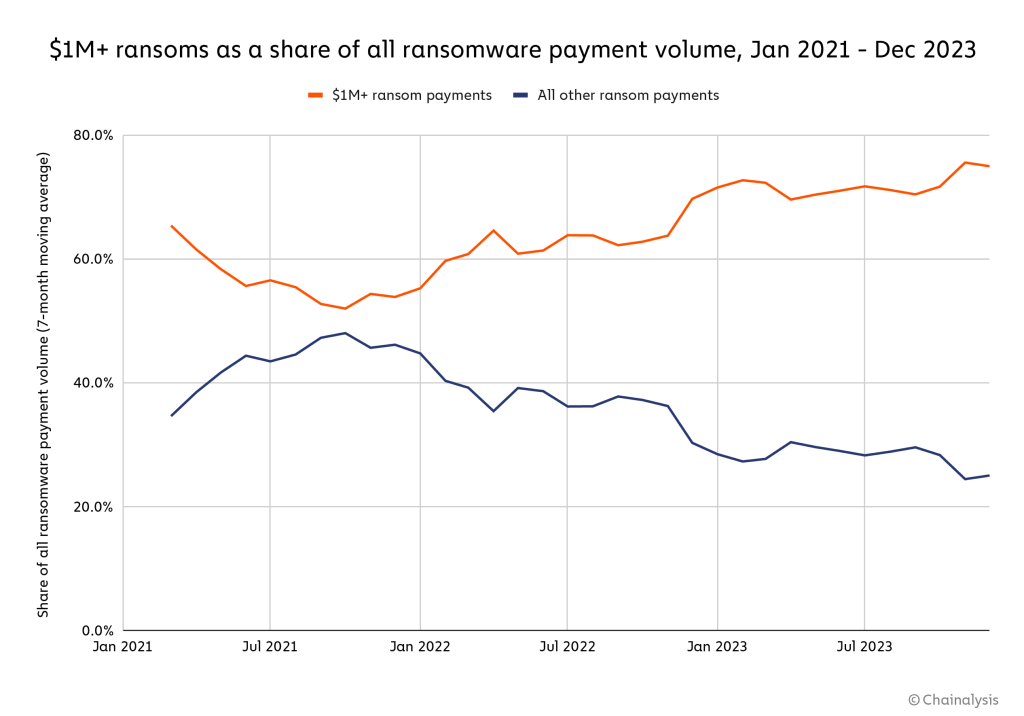

Insgesamt hat sich “Big Game Hunting” in den letzten Jahren zur vorherrschenden Strategie entwickelt, wobei ein immer größerer Anteil des gesamten Ransomware-Zahlungsvolumens aus Zahlungen von 1 Million US-Dollar oder mehr besteht.

Ransomware as a Service: Ransomware-Kampagnen als externe Dienstleistung

Andere Stämme wie Phobos haben das Modell “Ransomware as a Service” (RaaS) übernommen, bei dem Außenstehende, so genannte Affiliates, auf die Malware zugreifen können, um Angriffe auszuführen, und im Gegenzug den Betreibern des Stammes einen Teil der Lösegeldeinnahmen zahlen. Phobos vereinfacht die Ausführung von Ransomware-Angriffen für technisch weniger versierte Hacker, indem es den typischen Verschlüsselungsprozess nutzt, der das Markenzeichen von Ransomware ist. Obwohl das RaaS-Modell auf kleinere Einrichtungen abzielt und geringere Lösegelder fordert, ist es ein Kraftmultiplikator, der es dem Stamm ermöglicht, eine große Anzahl dieser kleineren Angriffe durchzuführen.

ALPHV-BlackCat ist ebenfalls ein RaaS-Stamm wie Phobos, geht aber bei der Auswahl der Partner, die seine Malware verwenden dürfen, selektiver vor und rekrutiert und befragt aktiv potenzielle Kandidaten für ihre Hacking-Fähigkeiten. Dadurch kann die Gruppe größere Ziele für höhere Summen angreifen.

Es ist auch wichtig zu bedenken, dass Ransomware-Angreifer nach wie vor häufig ein Rebranding und eine sich überschneidende Verwendung von Stämmen vornehmen. Wie wir bereits berichtet haben, wechseln die Ransomware-Administratoren häufig ihren Namen oder bringen neue Stämme auf den Markt, während die Partner häufig die Stämme wechseln oder für mehrere gleichzeitig arbeiten. Rebranding ermöglicht es Ransomware-Angreifern oft, sich von Stämmen zu distanzieren, die in der Öffentlichkeit mit Sanktionen in Verbindung gebracht werden oder die zu sehr ins Visier geraten sind. Rebranding und Partnerwechsel können es Angreifern auch ermöglichen, dieselben Opfer zweimal unter verschiedenen Namen anzugreifen.

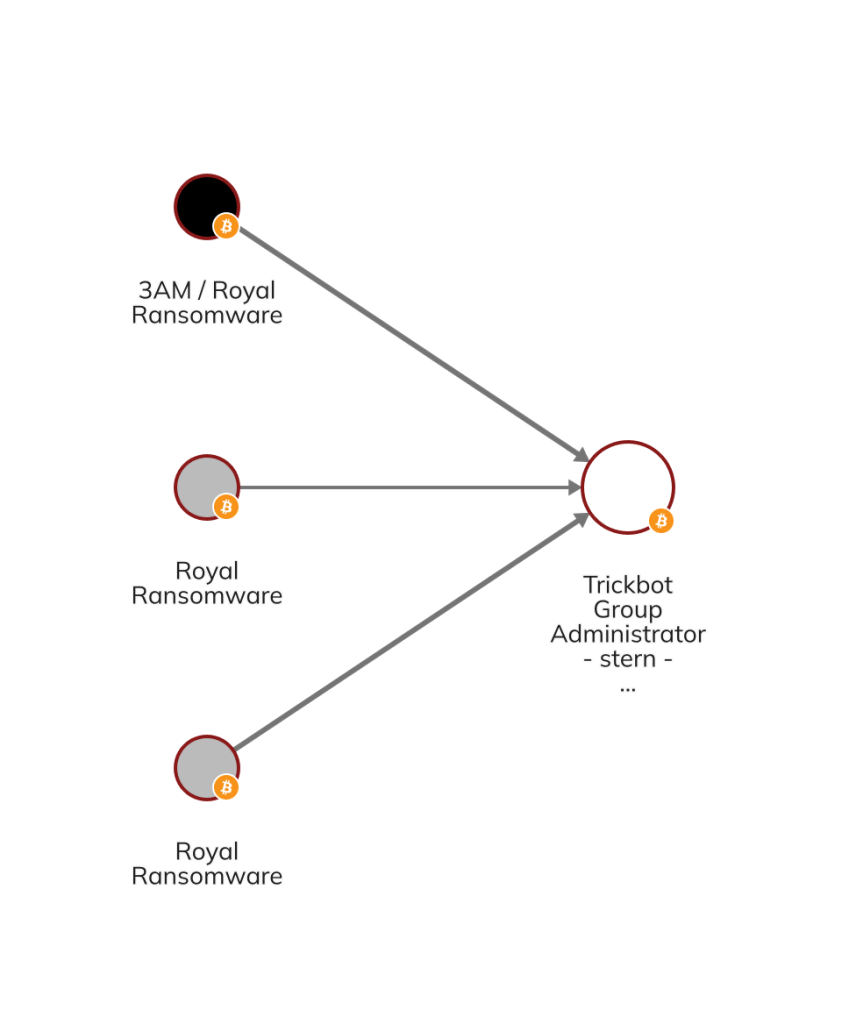

Glücklicherweise ermöglicht die Blockchain-Analyse die Identifizierung von Ransomware-Rebrands, indem sie On-Chain-Verknüpfungen zwischen Wallets von scheinbar unterschiedlichen Stämmen aufzeigt. Ein Beispiel dafür finden Sie in Bild 4 von Chainalysis Reactor, die Verbindungen zwischen dem Trickbot-Administrator, der als Stern bekannt ist, der Royal-Ransomware und ihrer neueren Version, die als 3am bekannt ist, zeigt.

Die Verbreitung von Ransomware-as-a-Service (RaaS) und die Verfügbarkeit von Hacking-Tools haben die Durchführung von Angriffen erleichtert

Die Zunahme von Initial Access Brokers (IABs) hat es böswilligen Akteuren leichter gemacht, Ransomware-Angriffe auszuführen. Wie der Name schon sagt, dringen IABs in die Netzwerke potenzieller Opfer ein und verkaufen diesen Zugang dann für nur wenige hundert Dollar an Ransomware-Angreifer. Wir fanden eine Korrelation zwischen den Zuflüssen zu IAB-Geldbörsen und einem Anstieg der Ransomware-Zahlungen, was darauf hindeutet, dass die Überwachung von IABs Frühwarnsignale liefern und ein potenzielles Eingreifen und die Eindämmung von Angriffen ermöglichen könnte.

IABs in Kombination mit Standard-RaaS bedeuten, dass für einen erfolgreichen Ransomware-Angriff viel weniger technische Fähigkeiten erforderlich sind. Andrew Davis, Chefsyndikus bei Kivu Consulting, einem Unternehmen, das sich auf die Reaktion auf Cybersicherheitsvorfälle spezialisiert hat, hat uns mehr über diesen Trend erzählt. “Der Anstieg des Angriffsvolumens kann auf den einfachen Zugang zum Affiliate-Modell und die Annahme von Ransomware-as-a-Service zurückgeführt werden, ein beunruhigend effektives Geschäftsmodell für Cyberkriminelle”, so Davis.

In der folgenden Reactor-Grafik sehen wir Beispiele für diese Aktivität. Sie zeigt, wie ein Ransomware-Betreiber Gelder an mehrere IABs und andere Anbieter von Tools für Ransomware-Angriffe schickt.

Fallstudie Cl0p: Wie Zero-Day-Angriffe die Großwildjagd ermöglichen

Im Jahr 2023 gab es besonders viele Ransomware-Vorfälle, bei denen Zero-Day-Schwachstellen ausgenutzt wurden. Diese sind für Bedrohungsakteure besonders vorteilhaft, da sie Sicherheitslücken ausnutzen, bevor die Entwickler die Möglichkeit haben, eine Korrektur zu erstellen und zu verbreiten. Zero-Day-Exploits können sogar noch mehr Schaden anrichten, wenn sie Software betreffen, die zwar allgegenwärtig, aber den Endbenutzern, die letztlich die Opfer eines Angriffs sind, nicht bekannt ist, da die Software in der Regel hauptsächlich von Anbietern verwendet wird, die diese Endbenutzer bedienen.

Der berüchtigtste Angriff von Cl0p im Jahr 2023 war die Ausnutzung der MOVEit-Zero-Day-Lücke. MOVEit ist eine Dateiübertragungssoftware, die von vielen IT- und Cloud-Anwendungen verwendet wird, so dass diese Schwachstelle die Daten von Hunderten von Organisationen und Millionen von Einzelpersonen auf einmal preisgab. “Viele Opfer des MOVEit-Angriffs wussten nicht, dass sie betroffen waren, weil sie sich nicht bewusst waren, dass sie der Software ausgesetzt waren”, so Allan Liska von Recorded Future.

Im Mai 2023 begann Cl0p, die MOVEit-Schwachstelle auszunutzen, was es der Gruppe ermöglichte, eine große Anzahl von Opfern zu erreichen. Bei so vielen Zielpersonen ist es logistisch unpraktisch, Daten zu verschlüsseln und Entschlüsselungsschlüssel an diejenigen zu verteilen, die dafür bezahlen. Die Datenexfiltration – das Stehlen von Daten, ohne den Zugang zu sperren, und die Androhung, sie der Öffentlichkeit zugänglich zu machen – erweist sich als effizientere Taktik und bietet eine Absicherung gegen mögliche Entschlüsseler, die den Angriff vereiteln. Lizzie Cookson, Senior Director of Incident Response bei Coveware, kommentiert diese Taktik. “Die Verschlüsselung erfordert mehr Fachwissen, Ressourcen und eine spezielle Art von Opferlandschaft”, so Cookson. “Die Exfiltration erfordert weniger Verweildauer, weniger Erfahrung und Geschick bei der Ausführung und kann oft auch ohne Schadsoftware durchgeführt werden.”

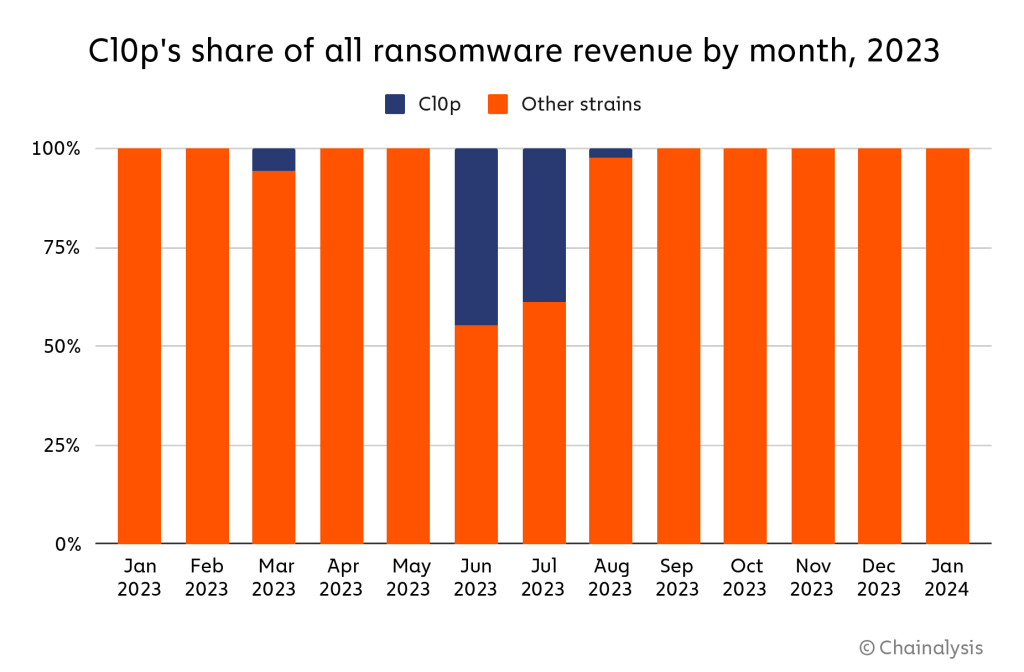

Die MOVEit-Kampagne von Cl0p ermöglichte es ihm, eine Zeit lang der prominenteste Stamm im gesamten Ökosystem zu werden. Er sammelte über 100 Millionen US-Dollar an Lösegeldzahlungen und machte 44,8 % des gesamten Ransomware-Wertes im Juni und 39,0 % im Juli aus.

Ransomware-Abzocke: Wohin fließen die Gelder?

Die Analyse der Geldbewegungen bei Ransomware liefert wichtige Erkenntnisse über die von den Bedrohungsakteuren verwendeten Methoden und Dienste und ermöglicht es den Strafverfolgungsbehörden, ihre Finanznetzwerke und -infrastrukturen ins Visier zu nehmen und zu stören.

Methode zum Waschen von Ransomware-Zahlungen

Es ist wichtig zu bedenken, dass Bedrohungsakteure Wochen, Monate oder sogar Jahre brauchen können, um ihre Erlöse aus Ransomware zu waschen, so dass ein Teil der im Jahr 2023 beobachteten Geldwäsche auf Angriffe zurückzuführen ist, die weit in der Vergangenheit liegen.

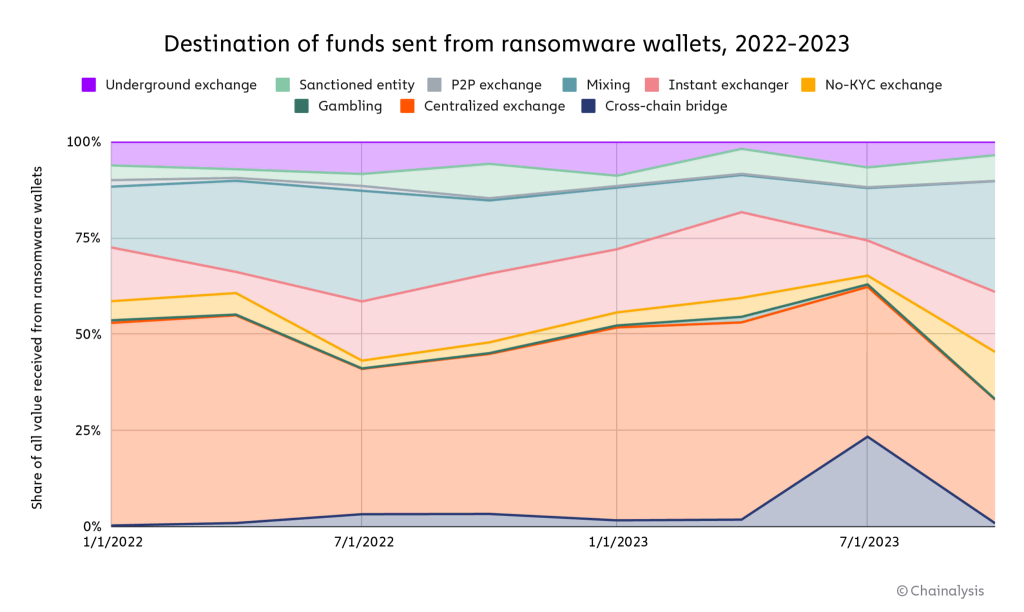

Zentralisierte Börsen und Mixer haben stets einen beträchtlichen Anteil an den Transaktionen ausgemacht, was darauf hindeutet, dass sie die bevorzugte Methode zum Waschen von Ransomware-Zahlungen sind.

In diesem Jahr wurden jedoch neue Dienste für die Geldwäsche eingeführt, darunter Bridges, Instant-Exchanger und Glücksspieldienste. Wir gehen davon aus, dass dies darauf zurückzuführen ist, dass Takedowns die bevorzugten Geldwäschemethoden für Ransomware gestört haben, dass einige Dienste robustere AML/KYC-Richtlinien eingeführt haben und dass dies auch ein Hinweis auf die besonderen Geldwäschepräferenzen neuer Ransomware-Akteure ist.

Dienste für die Geldwäsche

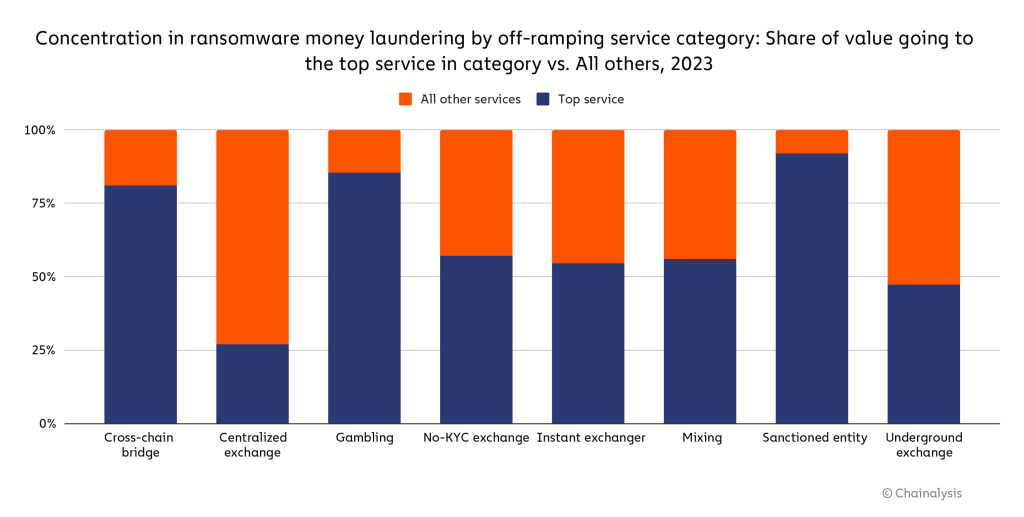

Wir sehen auch eine erhebliche Konzentration bei den spezifischen Diensten innerhalb jeder Kategorie, die Ransomware-Akteure für die Geldwäsche nutzen.

Börsen wiesen die geringste Konzentration auf, während Glücksspieldienste, kettenübergreifende Brücken und sanktionierte Einrichtungen die höchste Konzentration aufwiesen. Mischbörsen, No-KYC-Börsen und Untergrundbörsen lagen in der Mitte, wobei etwa die Hälfte aller von Ransomware-Brieftaschen an jede Kategorie gesendeten Gelder an einen Dienst ging. Die Konzentration der Mixer könnte durch die Abschaltung von Chipmixer zugenommen haben, wodurch eine beliebte Option für Ransomware-Angreifer wegfiel. Generell kann diese übermäßige Konzentration Ransomware-Akteure Engpässen aussetzen, die sie verwundbar machen, da die Strafverfolgungsbehörden den Betrieb erheblich stören könnten, indem sie eine relativ kleine Anzahl von Diensten ausschalten.

Lehren aus dem Jahr 2023

Die Ransomware-Landschaft hat sich im Jahr 2023 erheblich verändert. Dies war gekennzeichnet durch Veränderungen bei den Taktiken und Zugehörigkeiten der Bedrohungsakteure sowie durch die fortgesetzte Verbreitung von RaaS-Stämmen und die schnellere Ausführung von Angriffen, was einen effizienteren und aggressiveren Ansatz erkennen lässt. Die Bewegung von Partnerorganisationen verdeutlicht die Fluidität innerhalb der Ransomware-Unterwelt und die ständige Suche nach lukrativeren Erpressungsmethoden.

Bedrohungsakteure sind weiterhin innovativ und passen sich an regulatorische Änderungen und Strafverfolgungsmaßnahmen an, aber 2023 gab es auch bedeutende Erfolge im Kampf gegen Ransomware durch die Zusammenarbeit zwischen internationalen Strafverfolgungsbehörden, betroffenen Organisationen, Cybersicherheitsunternehmen und Blockchain-Intelligence. Lizzie Cookson von Coveware wies darauf hin: “Der Takedown von Hive und die Störung von BlackCat sind beides großartige Beispiele dafür, wie das FBI die Unterstützung der Opfer in den Vordergrund stellt, den Opfern hilft und den bösen Akteuren Kosten auferlegt.” Andrew Davis von Kivu Consulting stellte ebenfalls eine Zunahme des proaktiven Engagements der Strafverfolgungsbehörden fest, was auf ein stärkeres, entschlosseneres Vorgehen bei der Unterstützung von Opfern und der Verfolgung von Cyberkriminellen hindeutet.

Hier können Sie den vollständigen Report downloaden: