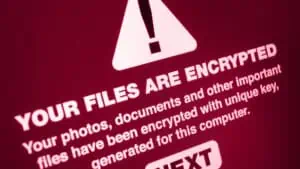

Ivanti hat die Ergebnisse des Ransomware Index Report Q2-Q3 2022 veröffentlicht. Der Bericht zeigt, dass Ransomware seit 2019 um mehr als das Vierfache (466 %) zugenommen hat. Außerdem wird Ransomware zunehmend als Kriegswaffe eingesetzt, wie der Krieg in der Ukraine und der Cyberwar zwischen Iran und Albanien zeigen.

Mehr Angriffe, mehr Varianten

Der Report stellt fest, dass die Zahl der Ransomware-Gruppen wächst – zugleich werden sie immer raffinierter: In den ersten drei Quartalen 2022 lassen sich 35 Schwachstellen mit Ransomware in Verbindung bringen. Hinzu kommen derzeit 159 trendende und aktiv ausgenutzte Exploits. Für Unternehmen kommt erschwerend hinzu, dass es an ausreichenden Daten und Informationen zur Bedrohungslage mangelt. Sie haben deshalb Schwierigkeiten, ihre Systeme effektiv zu patchen und Schwachstellen effizient zu beseitigen.

Der Report hat zudem zehn neue Ransomware-Familien identifiziert (Black Basta, Hive, BianLian, BlueSky, Play, Deadbolt, H0lyGh0st, Lorenz, Maui und NamPoHyu). Ihre Gesamtzahl steigt damit auf 170. Mit 101 CVEs für Phishing setzen Ransomware-Angreifer zunehmend auf Spear-Phishing-Techniken, um ihre Opfer zu ködern und ihren schädlichen Payload zu übermitteln.

Ransomware ist nur mit dem Faktor Mensch erfolgreich. Phishing als einzige Angriffsmethode ist jedoch ein Mythos. Im Zuge des Reports wurden 323 aktuelle Ransomware-Schwachstellen analysiert und dem MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK)-Framework zugeordnet. Die Datenbank enthält Informationen über Vorgehen bei Cyberangriffen auf der Grundlage von Praxisbeobachtungen. So lassen sich genaue Taktiken, Techniken und Verfahren ermitteln, die als „Kill Chain“ beim Angriff auf ein Unternehmens dienen können. Die mehrstufige Cyber Kill Chain beschreibt dabei ein immer tieferes Vordringen von Cyberkriminellen. Das Ergebnis: Mit 57 der analysierten Schwachstellen lassen sich Systeme komplett übernehmen, vom ersten Zugriff bis hin zur Exfiltration.

Schwachstellendatenbanken lückenhaft

Der Report legt zudem zwei neue Ransomware-Schwachstellen (CVE-2021-40539 und CVE-2022-26134) offen, die beide von weit verbreiteten Ransomware-Familien wie AvosLocker und Cerber entweder vor oder an dem Tag ausgenutzt wurden, an dem sie in der National Vulnerability Database (NVD) veröffentlicht wurden. Das zeigt: Verlassen sich Unternehmen ausschließlich auf die Veröffentlichung der NVD, um Schwachstellen zu beheben, sind sie anfälliger für Angriffe.

Srinivas Mukkamala, Chief Product Officer bei Ivanti, sagt: „IT- und Sicherheitsteams müssen dringend auf einen risikobasierten Ansatz für das Schwachstellenmanagement setzen, um sich besser gegen Ransomware und andere Bedrohungen zu schützen. Dazu gehört der Einsatz von Automatisierungstechnologien, die Daten aus verschiedenen Quellen (wie Netzwerkscanner, interne und externe Schwachstellendatenbanken und Penetrationstests) zueinander in Beziehung setzen, Risiken bewerten, Frühwarnungen bei Bedrohungen ausgeben, Angriffe vorhersagen und Gegenmaßnahmen priorisieren. Unternehmen, die sich weiterhin auf klassische Ansätze für Schwachstellenmanagement verlassen – wie zum Beispiel die ausschließliche Nutzung der NVD und anderer öffentlicher Datenbanken, um Schwachstellen zu priorisieren und zu patchen – sind kontinuierlich einem hohen Risiko von Cyberangriffen ausgesetzt.“

Scanner haben blicke Flecken

Der Report legt offen, dass 18 Schwachstellen, die mit Ransomware in Verbindung stehen, von gängigen Scannern nicht erkannt werden. Das unterstreicht, dass es wichtig ist, mehr als nur die klassischen Konzepte für Schwachstellenmanagement einzusetzen.

Aaron Sandeen, CEO von Cyber Security Works, sagt dazu: „Es ist sind düstere Aussichten, wenn die Scanner, auf die Unternehmen sich verlassen, Schwachstellen nicht erkennen. Unternehmen müssen eine Lösung für ihr Angriffsflächenmanagement einsetzen, die Schwachstellen in allen Unternehmensressourcen aufdecken kann.

Kritische Infrastrukturen werden zum Ziel

Darüber hinaus analysiert der Bericht die Auswirkungen von Ransomware auf kritische Infrastrukturen. Die Daten zeigen, dass 47,4 % der Ransomware-Schwachstellen Gesundheitssysteme, 31,6 % Energiesysteme und 21,1 % kritische Produktionsanlagen betreffen.

Anuj Goel, Mitbegründer und CEO von Cyware, sagt: „Obwohl sich die Strategien zur Wiederherstellung nach einem Vorfall im Laufe der Zeit verbessert haben, ist Vorsorge immer besser als Nachsorge. Um den Bedrohungskontext richtig zu analysieren und proaktive Maßnahmen zur Schadensbegrenzung effektiv zu priorisieren, müssen Schwachstelleninformationen für SecOps durch eine robuste Orchestrierung von Sicherheitsprozessen operationalisiert werden. Nur so lässt sich die Integrität vulnerabler Assets gewährleisten.“

Malware im Trend

Als Ransomware-Trends nennt der Report insbesondere Malware mit plattformübergreifenden Funktionen. Mit ihr können Ransomware-Betreiber mit einer einzigen Codebasis leicht mehrere Betriebssysteme angreifen. Der Bericht deckt auch eine beträchtliche Anzahl von Angriffen auf Drittanbieter von Sicherheitslösungen und Software-Code-Bibliotheken auf. Mit Blick auf die Zukunft müssen Unternehmen weiter mit neuen Ransomware-Gruppen rechnen. Zwar lösen sich bekannte Gruppen wie Conti und DarkSide dem Vernehmen nach auf. Neuen Gruppen bietet sich jedoch so die Chance, den Quellcode und die Angriffsmethoden wiederzuverwenden oder zu modifizieren, die sie von den nicht mehr existierenden Ransomware-Gruppen übernommen haben.

Über den Report:

Der Ransomware Index Spotlight Report basiert auf Daten aus verschiedenen Quellen, darunter proprietäre Daten von Ivanti und CSW, öffentlich zugängliche Bedrohungsdatenbanken sowie Informationen von Bedrohungsforschern und Penetrationstest-Teams. Ivanti hat die Studie gemeinsam mit Cyber Security Works, einer Certifying Numbering Authority (CNA), und Cyware, einem führenden Anbieter der Technologieplattform zum Aufbau von Cyber Fusion Centers, durchgeführt. Hier geht es zum Download des vollständigen Reports.

www.ivanti.com