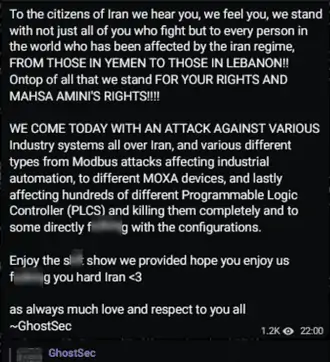

Die Gruppe von Hackeraktivisten „GhostSec“, die vor kurzem dabei beobachtet wurde, wie sie israelische PLCs (Programmable Logic Controller) ins Visier nahm, demonstriert weiterhin ihre Hacking-Fähigkeiten im Bereich von ICS (Industrial Control Systems) und hat sich nun den jüngsten Wellen von Hijab-Protesten im Iran zugewandt.

David Krivobokov, Research Team Leader bei OTORIO, einem Experten für die Sicherheit von OT-Systemen (Operational Technology), geht auf die aktuellen Attacken ein:

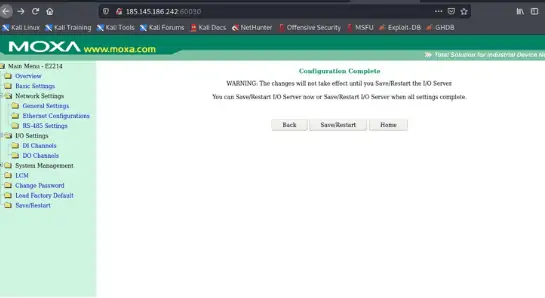

„Die Hacker haben mehrere Bilder als Beweis für erfolgreich “gehackte” Systeme veröffentlicht. Diese zeigen die Verwendung von SCADA-Modulen des Metasploit-Frameworks und ein MOXA E2214 Controller-Admin-Webportal nach einem erfolgreichen Login. Es ist zwar nicht klar, welche schädigenden Auswirkungen die “durchbrochenen” Systeme letztlich haben, aber der Fall zeigt erneut die Leichtigkeit und die potenziellen Auswirkungen von Angriffen auf ICS-Systeme, die nur über unzureichende Sicherheitskontrollen verfügen.

Hier verwendeten die GhostSec-Angreifer ein Framework namens Metasploit, das von Sicherheitsforschern und Pen-Testern sehr häufig eingesetzt wird. Metasploit ist ein äußerst leistungsfähiges und modulares Framework, das die Ausführung einer Vielzahl von Angriffen auf entfernte Anlagen ermöglicht. Kali Linux – eine Linux-Distribution für Hacker – umfasst Metasploit „out-of-the-box“ und wird mit speziellen Modulen für Angriffe auf OT-Systeme geliefert. Mit dieser Toolbox sind selbst unerfahrene Hacker in der Lage, ICS-Zielen erheblichen Schaden zuzufügen. In vielen Fällen können sie einfach das Internet nach potenziellen ICS-Zielen scannen, die offene Ports aufweisen, die mit Industrieprotokollen verbunden sind, wie zum Beispiel Modbus auf Port TCP 502 oder CIP auf TCP Port 44818, und dann die Metasploit SCADA-Module oder andere ICS-Angriffstools auf sie anwenden.

Das am meisten Beunruhigende an dieser Entwicklung besteht darin, dass GhostSec vor zwei Wochen die Webschnittstellen von PLCs kompromittiert hat, doch jetzt beginnt man schnell damit, nach neuen Open-Source-Tools zu suchen und verschiedene OT-Protokolle und deren Fähigkeiten näher kennenzulernen. Die Gruppe der Hackeraktivisten scheint hoch motiviert zu sein und verfügt über Fähigkeiten, die von Mal zu Mal stärker werden.

Die Empfehlung von OTORIO für Unternehmen mit gefährdeten PCLs oder ICSs: Stellen Sie sicher, dass es keinen direkten Zugang vom Internet zu Ihren OT-Geräten gibt, insbesondere zu deren Betriebsdiensten. Investieren Sie außerdem in minimale Maßnahmen zur Cyber-Absicherung wie zum Beispiel das kontinuierliche Ändern von standardmäßig verwendeten Passwörtern.

www.otorio.com