Diese Erkenntnisse zeigen, wie klein das Ransomware-Ökosystem wirklich ist. Dies bedeutet, dass die Strategie zur Bekämpfung von Ransomware wahrscheinlich einfacher ist, als es auf den ersten Blick scheint. Indem die Strafverfolgungsbehörden gegen die wenigen Dienste vorgehen, die eine Geldwäsche ermöglichen, können sie die Möglichkeiten der Angreifer, Geld zu verdienen, erheblich einschränken. Dadurch verringert sich der finanzielle Anreiz für Ransomware-Angriffe und die Möglichkeiten der Ransomware-Organisationen werden eingeschränkt.

Geopolitische Faktoren

Die meisten Ransomware-Angriffe sind nach wie vor finanziell motiviert, aber andere scheinen geopolitische Ziele wie Täuschung, Spionage, Schädigung des Rufs und Störung einer Regierung zu verfolgen. Ein wichtiges Indiz dafür ist, dass diese Art Ransomware keine funktionierende Zahlungsadresse oder keinen Mechanismus zur Rückgabe des Dateizugriffs an die Opfer hat. Die Wahl des Opfers ist ein weiteres Indiz.

Das Computer Emergency Response Team der Ukraine (CERT-UA) beobachtete in der Nacht des 13. Januar 2022 einen Angriff, der die Arbeitsfähigkeit mehrerer Regierungsbehörden beeinträchtigte. Microsoft Security hat eine Analyse dieses Angriffs veröffentlicht und stellt fest, dass die fragliche Ransomware – DEV-0586 oder besser bekannt als WhisperGate – keine Möglichkeit bietet, den Opfern den Zugriff auf ihre Dateien zurückzugeben. Wir haben eine ähnliche Situation im Jahr 2017 erlebt, als die Spannungen zwischen den beiden Ländern ebenfalls hoch waren. Damals attackierte die aus Russland stammende Ransomware NotPetya, die keinen praktikablen Zahlungsmechanismus enthielt, mehrere ukrainische Organisationen und wurde weithin als geopolitisch motivierter Störungsversuch des russischen Militärs und nicht als Geldmacherei eingestuft.

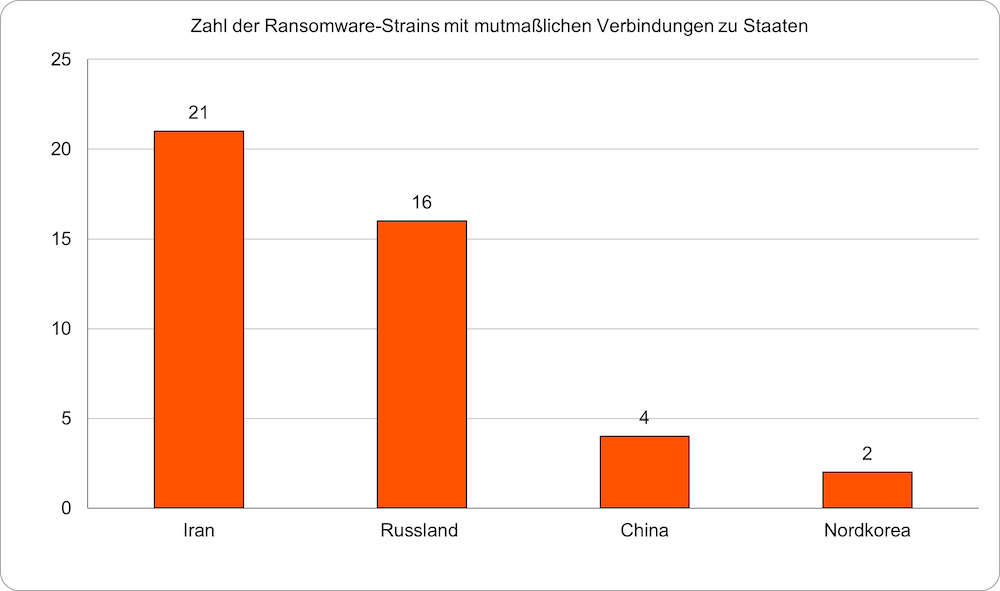

Aber mit Russland verbundene Angreifer sind nicht die einzigen, die Ransomware für geopolitische Zwecke einsetzen. Cybersecurity-Analysten von Crowdstrike und Microsoft sind zu dem Schluss gekommen, dass viele Angriffe von Ransomware-Strains, die mit dem Iran in Verbindung stehen und meist auf Organisationen in den USA, der EU und Israel abzielen, keinen finanziellen Interessen folgen. Sie zielen eher darauf ab, Störungen zu verursachen oder sollen Spionageaktivitäten verbergen. Chainalysis hat im letzten Jahr einen erheblichen Anstieg der Zahl der Ransomware-Gruppen festgestellt, die iranischen Cyberkriminellen zugeschrieben werden – tatsächlich war der Iran für mehr einzelne identifizierte Strains verantwortlich als jedes andere Land.

Andere Analysten haben bereits Fälle von mit China verbundenen Strains identifiziert, die ähnliche geopolitische Angriffe auf taiwanesische Organisationen durchgeführt haben.

Ransomware ist ein nützlicher Deckmantel für strategische Attacken auf Staaten, da die Angriffe billig durchgeführt werden können und der angreifende Staat immer behaupten kann, dass sie von reinen Cyberkriminellen oder einem anderen Nationalstaat durchgeführt wurde. Aber auch Ransomware-Angriffe, die aus nicht-finanziellen Gründen durchgeführt werden, hinterlassen eine Spur in der Blockchain. Aus diesem Grund ist es von entscheidender Bedeutung, dass Behörden, die sich mit der nationalen Sicherheit befassen, verstehen, wie man Gelder mithilfe der Blockchain-Analyse zurückverfolgen kann. Denn dies ist der Schlüssel zur Identifizierung der Angreifer sowie der von ihnen verwendeten Tools.

Wie geht es mit Ransomware weiter?

Ein Trend, auf den man zukünftig achten sollte, sind Monero-Lösegelder. Analysten haben festgestellt, dass immer mehr Angreifer von ihren Opfern Zahlungen in Monero verlangen, wahrscheinlich aufgrund der höheren Anonymität, die diese Währung bietet. Während die überwiegende Mehrheit der Angreifer weiterhin Bitcoin verlangt, sollten Strafverfolgungs- und Cybersicherheitsexperten ein Auge auf Lösegeldforderungen haben, in denen Monero oder Vermögenswerte in Verbindung mit anderen Protokollen gefordert werden, da dies die Ermittlungstaktiken, die sie anwenden müssen, verändern wird.

Ransomware ist nicht nur gefährlich, sondern auch eine der dynamischsten, sich ständig verändernden Formen von Kryptowährungsverbrechen. Zwischen ständigen Umbenennungen, wechselnden Geldwäschestrategien und dem Einfluss der Geopolitik ist es schwer zu wissen, was als nächstes kommt. Nur eines ist bei Ransomware sicher: Die Strafverfolgungsbehörden werden weiterhin gegen die verantwortlichen Cyberkriminellen ermitteln und Chainalysis-Software und -Dienste werden sie dabei bei jedem Schritt unterstützen. Ereignisse wie die Beschlagnahmung der Gelder von DarkSide im Sommer 2021 zeigen, dass wir auf dem richtigen Weg sind.