Malware-as-a-Service (MaaS) etabliert sich als Geschäftsmodell für Cyber-Kriminelle, wie die ThreatlabZ-Analysten von Zscaler am Beispiel von Xloader zeigen. Bei dem Infostealer namens Xloader handelt es sich um den Nachfolger von Formbook, der seit Anfang 2016 in Hacker-Foren verkauft wurde.

Formbook war den Kunden mit einem web-basierten Command-and-Control-Panel zur Verfügung gestellt worden, womit sie ihre eigenen Bot-Netze verwalten konnten. Im Jahr 2017 ist der Quell-Code des Formbook-Panels durchgestochen worden, woraufhin der Akteur dahinter zu einem anderen Geschäftsmodell überging: Anstatt eine voll funktionsfähige Ausrüstung zum Daten- und Informations-Klau zu vertreiben, wird die C2-Infrastruktur an die Kunden nur noch vermietet. Dieses Malware-as-a-Service-Geschäftsmodell ist vermutlich profitabler und erschwert außerdem den erneuten Diebstahl des Codes. Im Oktober 2020 wurde Formbook dann in Xloader umbenannt und dabei wesentliche Verbesserungen durchgeführt, insbesondere in Bezug auf die Verschlüsselung des Command-and-Control-Netzwerks (C2).

Da Infostealer im Zuge von Ransomware-Angriffen zum Diebstahl vertraulicher Informationen eingesetzt werden und als Druckmittel zur Monetarisierung fungieren, lässt sich die Popularität des Geschäftsmodells somit einfach erklären. Ähnlich wie legale Software-as-a-Service-Angebote wird Malware als Dienst von verbrecherischen Gruppierungen auf Basis eines Abonnements angeboten. Die kriminellen Anbieter stellen eine Plattform bereit, die es auch Angreifern ohne Programmier-Kenntnis ermöglicht, kriminelle Machenschaften zu verfolgen. Hat ein Ransomware-Angriff zum Erfolg geführt, wird das gezahlte Lösegeld zwischen dem Dienstanbieter, dem Programmierer und dem Abonnenten geteilt.

Xloader bietet unter anderem die folgenden Möglichkeiten:

- Stehlen von Anmeldedaten aus Webbrowsern und anderen Anwendungen.

- Erfassen von Tastenanschlägen.

- Erstellen von Bildschirmfotos.

- Stehlen von Passwörtern.

- Herunterladen und Ausführen zusätzlicher Binärdateien.

- Ausführen von Befehlen.

Xloader ist eine gut entwickelte Malware, die über zahlreiche Techniken verfügt, um Ermittler in die Irre zu führen und die Malware-Analyse zu erschweren. Dazu dienen unter anderem mehrere Verschlüsselungsebenen sowie eine eigene virtuelle Maschine. Obwohl die Autoren den Formbook-Zweig aufgegeben haben, um sich auf den Nachfolger Xloader zu konzentrieren, sind beide Stämme noch aktiv. Formbook wird nach wie vor von Hackern verwendet, die den durchgesickerten Panel-Quellcode nutzen und das C2 selbst verwalten, während die ursprünglichen Autoren nun die neue Variante als MaaS verkaufen sowie die Serverinfrastruktur unterstützen und vermieten. Es überrascht daher nicht, dass diese Malware-Familie eine der aktivsten Bedrohungen der letzten Jahre war.

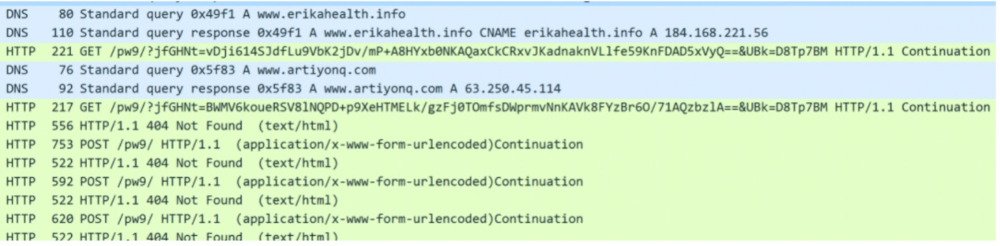

Xloader verwendet HTTP zur Kommunikation mit dem C2-Server. Eine HTTP-GET-Anfrage wird als eine Art von Registrierung gesendet. Anschließend stellt die Malware HTTP-POST-Anfragen an den C2-Server, um Informationen, wie Screenshots oder gestohlene Daten, abzugreifen. In beiden Fällen haben die GET-Parameter und die POST-Daten ein ähnliches Format und werden, wie unten dargestellt, verschlüsselt.

Bildquelle: Zscaler

Darüber hinaus verwendet Xloader

„Infostealer spielen in Ransomware-Szenarien eine wichtige Rolle, da Angreifer auf Double-Extortion Mechanismen setzen. Somit erhöhen sie ihre Chance zur Monetarisierung des Angriffs über die bloße Geiselnahme von Daten hinaus. Die Drohung, gestohlene sensible Daten zu veröffentlichen, setzt die Opfer unter größeren Druck, das Lösegeld zu zahlen“, so Mark Lueck, CISO EMEA bei Zscaler, „und Organisationen tun gut daran, ihre Möglichkeiten zur Prävention der häufigsten Arten der Cyber-Kriminalität zu evaluieren. Zu effektiven Maßnahmen zählen auch Faktoren wie das Begrenzen von lateralen Bewegungen von Angreifern in einem Netzwerk oder Data Leakage Prevention, um den unbemerkten Abluß von Daten zu verhindern.“