.jpg)

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat daraufhin bereits im April 2016 eine Umfrage durchgeführt, an der 592 Unternehmen teilgenommen haben. Von diesen waren 32 Prozent – also ein Drittel – bereits von Ransomware betroffen. In 82 Prozent aller Fälle war E-Mail das Einfallstor für die erfolgreiche Attacke! In 21 Fällen war der Verlust wichtiger Daten, die auch nicht wieder hergestellt werden konnten, die Folge. Im weiteren Verlauf des Jahres 2016 wurden weitere Ransomware-Wellen beobachtet, die ähnlich gefährlich waren wie Locky und ebenfalls eine erhebliche Ausbreitung erreichen konnten.

Dagegen lässt sich bei den einfachen Spam-Mails seit Anfang 2015 sogar ein leichter Rückgang feststellen. Während zu viele Spam-Mails im Postfach einfach nur nervig sind, stellt schon eine einzige erfolgreich zugestellte Ransomware-Mail ein massives Sicherheitsrisiko dar, das Unternehmen bedrohen kann. In der zitierten BSI Studie haben 4 Unternehmen angegeben, dass durch die Ransomware-Attacke ihre Existenz gefährdet wurde.

Was macht Ransomware so gefährlich?

Gegenüber herkömmlichen Spam- und Malware-Mustern zeichnet sich Ransomware durch eine wesentlich ausgefeiltere Architektur und Funktionalität aus. Die Steuerung der Angriffswellen ist so granular, dass einzelne Wellen nur wenige Stunden dauern, bevor die Kontroll-Komponente die Struktur des Codes verändert und neue Adressen von anderen Bot-Netzen aus attackiert. Ransomware und neueste Malware verändern also ständig automatisch ihre Erscheinungsform, Hashwerte unterscheiden sich, oder Domänen werden erst nach dem Mail-Versand registriert und können zu diesem Zeitpunkt noch nicht geprüft werden. Gemeinsam ist ihnen jedoch, dass sich der Schadcode meist nicht in der E-Mail befindet, sondern über Script-Code in Anhängen oder über in der E-Mail enthaltene Links nachgeladen wird. Durch geschicktes Social-Engineering oder verlockende oder neugierig machende Texte werden die Anwender dann dazu verleitet, den Link anzuklicken oder die Anlage zu öffnen.

Daher kommt einem intelligenten Anhangs-Management für E-Mails heute eine besondere Bedeutung zu.

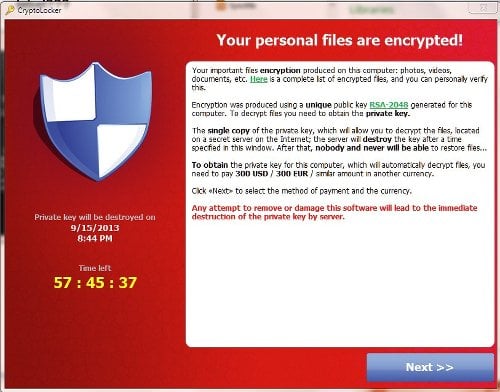

Zu hoffen, dass man den nachstehenden Bildschirminhalt im eigenen Unternehmen nicht zu sehen bekommt, ohne gezielte Schutzmaßnahmen zu ergreifen, ist bei einer rund 30 prozentigen Chance eher nicht anzuraten.

Wirksamer Schutz mit intelligenten Methoden

Wenn der Schadcode sich zumeist in Anhängen verbirgt, dann könnte man ja einfach die Auslieferung von Anhängen verbieten, oder nicht? Mit dieser radikalen Maßnahme würde sich das Problem natürlich in den Griff bekommen lassen. In der Praxis ist es für die IT aber nicht durchsetzbar, keine Anhänge mehr zuzustellen, da viele geschäftsrelevante Informationen in Dateianhängen ausgetauscht werden müssen – Word- oder Excel-Dateien zu verbieten, ist daher keine Option.

Gefordert ist die Möglichkeit, mit intelligenten Kriterien – also abhängig vom „Vertrauensgrad“ des Absenders, der Funktion des Empfängers, des Inhalts der Nachricht und vielem mehr zu entscheiden, ob eine Anlage zugestellt werden soll. Alternativ kann festgelegt werden, dass eine verdächtige Anlage in einer vom Administrator freizugebenden Warteschlange „geparkt“ wird und vom Administrator manuell oder zeitverzögert nach erneuter Prüfung automatisch freigegeben wird. Vorschau-Funktionen stellen ein besonderes Highlight dar, da sie, ähnlich wie bei einem Röntgenbild, dem Empfänger den Inhalt anzeigen, ohne dass die Originaldatei ausgeliefert werden muss. Auch Standards zur Prüfung der Absenderreputation wie SPF, DKIM und DMARC erlauben es festzustellen, ob eine E-Mail von der Domäne yourcompany.com auch tatsächlich von einem Server dieser Domäne versandt wurde und stellen damit einen weiteren sehr wirksamen Filter dar, mit dem sich Malware-Nachrichten erkennen und abweisen lassen.

Verschlüsseln Sie Ihre Mails bevor Krypto-Trojaner Ihre Daten verschlüsseln!

Zusätzliche Sicherheit können Unternehmen heute dadurch gewinnen, dass Sie den Großteil des geschäftsrelevanten E-Mailverkehrs elektronisch signieren und verschlüsselt abwickeln. Wenn Mitarbeiter in Unternehmen gewohnt sind, dass Rechnungen oder andere wichtige Unterlagen, die Ihnen per E-Mail zugesandt werden, verschlüsselt sind, werden sie automatisch vorsichtiger sein und nicht auf Anlagen von nicht signierten oder verschlüsselten Nachrichten hereinfallen. Leistungsfähige E-Mail Security Gateways können inzwischen die Verwaltung der erforderlichen persönlichen Zertifikate und öffentlicher Schlüssel automatisiert übernehmen.

Jede Ransomware braucht einen Komplizen im Unternehmen

Auch wenn sich wie beschrieben die E-Mail Sicherheit in Unternehmen und der Schutz vor Ransomware deutlich erhöhen lässt, wird sich eine 100-prozentige Sicherheit nicht erreichen lassen, wenn andere Angriffsvektoren gewählt oder neue Schwachstellen ausgenutzt werden.

Daher ist jede technische Aufrüstung immer mit Aufklärung und Information der Anwender zu begleiten. Damit diese wirksam bleibt, muss sie regelmäßig und in Verbindung mit illustrativen Beispielen (Medienberichte) wiederholt werden. Damit lässt sich die Wahrscheinlichkeit verringern, dass es einem Angreifer gelingt, den – immer erforderlichen – Helfer im Unternehmen zu finden, der mit seinem unbedachten Klick den Befehl gibt, eine Anlage zu öffnen und damit den Schadcode aktiviert.

Verhalten während eines Ransomware-Angriffs

Trotz der drohenden Gefahr durch Ransomware haben viele Firmen ihre Systeme noch längst nicht ausreichend gegen Angriffe geschützt. So kann es passieren, dass eine Ransomware-E-Mail durch die Verteidigungslinie schlüpft und beginnt, das gesamte Firmennetzwerk zu verseuchen und die Daten zu verschlüsseln. Sobald ein Anwender diesen Vorgang bemerkt, sollte er umgehend sein Gerät vom Netzwerk trennen und ausschalten, um nicht noch mehr Schaden zu verursachen. Anschließend sollte er auch sofort die verantwortlichen Mitarbeiter der IT-Abteilung über den Angriff informieren. Diese müssen schnell in Erfahrung bringen, ob der Schädling sich bereits innerhalb des Firmennetzwerks weiter ausgebreitet hat und welche Systeme – Server, Storages – betroffen sind. Auch diese Systeme sollten so schnell wie möglich aus dem Netzwerk genommen werden und möglichst normal heruntergefahren werden. Anschließend sollte ein Datenrettungsspezialist, der bereits Erfahrung mit Ransomware-Verschlüsselungen gesammelt hat, kontaktiert werden. Von Selbstversuchen oder gar Zahlung von Lösegeld ist dringend abzuraten.

Lassen sich verschlüsselte Daten retten?

Bereits vor der massiven Verbreitung von Ransomware im letzten Jahr haben z.B. Experten des weltweit tätigen Datenrettungsdienstleisters Kroll Ontrack intensiv an Lösungen geforscht, wie die Verschlüsselungen wieder rückgängig gemacht bzw. ausgehebelt werden können. Bereits jetzt ist es möglich, die Verschlüsselung einer Vielzahl der bekannten Varianten durch spezielle Werkzeuge wieder zu entschlüsseln, um sowohl den Zugriff auf infizierte Laufwerke als auch auf verschlüsselte Dateien wiederzuerlangen. Für die meisten jener bösen Schädlinge, die jetzt vorhanden sind, gibt es entweder bereits die Werkzeuge oder das Wissen sowie die notwendigen Prozesse, um die Daten von infizierter Hardware wiederherzustellen.

Obwohl die Experten in der Lage sind, Daten, die beispielsweise durch so bekannte Ransomware-Typen wie Petya-Mischa, TeslaCrypt, AutoLocky und DMALocker und seine Varianten verschlüsselt wurden, wiederherzustellen, ist es immer noch eine schwierige und manchmal auch zeitaufwendige Aufgabe und das Ergebnis hängt stark von dem spezifischen Fall und der Situation ab.

Fazit

Auch wenn inzwischen wirksame Rettungsverfahren für durch Ransomware verschlüsselte Daten verfügbar sind, so sind diese doch aufwändig und bergen auch das Risiko, dass für eine neue Variante noch keine Wiederherstellung möglich ist. Deshalb kommt dem E-Mail-Schutz heute eine zentrale Bedeutung zu. Viele E-Mail Security Gateways auch namhafter internationaler Hersteller, sind natürlich inzwischen in der Lage, z.B. Locky-verseuchte E-Mails zu erkennen und zu blockieren. Es hat sich aber gezeigt, dass sie keinen wirksamen Schutz gegen neu auftretende Ransomware-Attacken bieten. Hier sind Produkte wie z.B. NoSpamProxy im Vorteil, die mit einem innovativen und intelligenten Anhangs-Management verhindern, dass der Schadcode überhaupt erst in die Mailbox von Endanwendern gelangt und von diesen aktiviert werden kann.

Autoren:

Stefan Cink, Produktmanager & Spezialist für E-Mail-Sicherheit, Net at Work GmbH

Michael Nuncic, Marketing Communications & Program Manager, Kroll Ontrack GmbH, Böblingen