Remote-Access-Trojaner (kurz RATs) sind vergleichsweise altmodische Backdoor-Schadprogramme. Obwohl sie von raffinierteren Command-and-Control-(C2)-Methoden verdrängt wurden, kommt diese gute alte Malware nach wie vor zum Einsatz. Wenn Sie sich ein Bild davon machen wollen, wie Hacker vorgehen, wenn sie sich Zugang zu einem System verschafft haben, sollten Sie sich RATs genauer ansehen.

Remote-Access-Trojaner (kurz RATs) sind vergleichsweise altmodische Backdoor-Schadprogramme. Obwohl sie von raffinierteren Command-and-Control-(C2)-Methoden verdrängt wurden, kommt diese gute alte Malware nach wie vor zum Einsatz. Wenn Sie sich ein Bild davon machen wollen, wie Hacker vorgehen, wenn sie sich Zugang zu einem System verschafft haben, sollten Sie sich RATs genauer ansehen.

Gute alte RATs

RATs tauchten in den späten 1990er/frühen 2000er Jahren auf und sind möglicherweise zunächst als Administrations-Tools verwendet worden – daher kommt ihr anderer Name „Remote Administrative Tool“. Doch sie entwickelten rasch Backdoor-Fähigkeiten und wurden tückischer mit den entsprechenden Folgen.

BO2K, SubSeven und Netbus sind einige der bekannteren Kreaturen, die die RAT-Welt bevölkern. Dieser Microsoft TechNet-Artikel bietet einen guten Überblick zum Thema. RATs sind umfassend erforscht und dokumentiert, und Antiviren-Software kann ihre Signaturen erkennen. Warum also sollte man sich also überhaupt noch mit ihnen beschäftigen?

RATs ermöglichen es Ihnen, Dateien hoch- und herunterzuladen, Befehle auszuführen, Tastatureingaben zu erfassen, Screenshots zu schießen und Dateihierarchien zu untersuchen. Hacker nutzen RATs, um einen Fuß in die Tür des Zielsystems zu bekommen und anschließend andere Malware oder APTs hochzuladen. Ein gutes Beispiel, wenn man wissen will, wie Hacker arbeiten.

Natürlich gibt es formellere Wege, um solche Aktivitäten zu analysieren, zum Beispiel mit Metasploit und einem Programm namens Meterpreter. Die grundlegenden Techniken kann man aber sehr gut zeigen, indem man RATs verwendet und untersucht.

Das RAT-Labor

Professionelle Penetrationstester richten ein eigenes, getrenntes Labor ein, um gefährliche Malware zu isolieren. Die günstigere Variante sind virtuelle Maschinen. Diesen Ansatz habe ich für mein Penetrationstestlabor gewählt, das sich jetzt auf meinem MacBook befindet. Dabei habe ich VirtualBox von Oracle als virtuelle Containerumgebung auf der Client-Seite verwendet. Als Zielsystem habe ich ein altes Amazon Web-Services-Konto genommen, und dort einen virtuellen Windows Server 2008 eingerichtet.

Der schwierigere Teil ist, die Malware auf zwielichtigen Websites zu finden und sich an mehreren Anti-Malware-Filtern von Browsern und Laptops vorbei zu schleichen. Hinweis an die IT-Sicherheit bei Varonis: Unsere Antiviren-Software ist auf dem aktuellen Stand!

Wenn Sie möchten, können Sie auch sourceforge.net nach RATware durchsuchen.

Das RAT-Labyrinth

In der Praxis ist der RAT-Serverteil häufig von Wrappern umgeben, sodass er wie eine gewöhnliche Datei aussieht. Anschließend wird er als Anhang in Phishing-E-Mails verschickt. Diese Methode funktioniert nach wie vor. Eine andere Möglichkeit ist, dass der Hacker ein Passwort errät oder durch Ausprobieren herausfindet und dann den RAT manuell installiert. Sobald der RAT-Server läuft, muss der Angreifer sich in keinem der beiden Fälle formell am System anmelden.

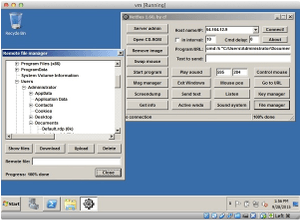

Wie sieht das Dashboard eines RAT-Client aus? Es enthält einige wichtige RAT-Funktionen (siehe Grafik), mit denen das Zielsystem ausspioniert werden kann. Der Netbus-Dateimanager zeigt die Verzeichnishierarchie des Zielsystems an. Es gibt auch eine Screenshot-Funktion, um dem Opfer quasi über die Schulter zu schauen. Aus reiner Neugier habe ich den Keylogger aktiviert.

Langsam wurde mir klar, dass es schier endlose Möglichkeiten gibt. Wenn der RAT-Serverteil sich beispielsweise auf dem Laptop eines CEO befindet, dann sieht der Angreifer, was in Dokumente, in eine Google-Suchzeile oder in einen internen Anmeldebildschirm eingegeben wird. Keylogger sind mächtige Tools. Laut dem aktuellen Data Breach Investigations Report (DBIR) von Verizon stehen sie auf der Methodenliste bei Angreifern nach wie vor ganz oben.

Begrenzte Möglichkeiten

Man erkennt allerdings auch die Grenzen altmodischer RATs wie Netbus. Um mit dem Serverteil zu kommunizieren, benötigte ich die entsprechende IP-Adresse. Diese Information hatte ich natürlich, schließlich hatte ich den VM-Server selbst eingerichtet. Doch in der realen Welt weiß der Angreifer nicht, wo der Serverteil aus einer Phishing-E-Mail schließlich landet.

Um dieses Problem zu lösen, haben die RAT-Entwickler eine Funktion hinzugefügt, damit der Server eine IRC-Chatsitzung starten oder sogar eine E-Mail mit der IP-Adresse an den Hacker senden kann. Das ist eine Lösung – es gibt noch weitere, die wir uns ansehen werden.

Sie vermuten also, dass ein guter Schutz am Perimeter hilft RATs zu blockieren? Das stimmt: Wenn ich die Firewall-Regeln auf dem Amazon-Server nicht deaktiviert hätte, wäre ich nicht in der Lage gewesen, mit der RAT-Anwendung auf Serverseite zu kommunizieren.

Nehmen wir an, mein RAT wäre auf dem Laptop eines Mitarbeiters gelandet, der sich in einem schlecht geschützten Netzwerk befindet – vielleicht bei einem externen Auftragnehmer eines großen Fortune-500-Unternehmens. Welche Schritte würde ein Angreifer wohl als nächstes unternehmen?

Weitere Informtaionen:

Im nächsten Teil dieser Serie werden einige Tools wie Ncat und Nessus vorgestellt, die Hackern helfen, eine neue Umgebung zu erforschen und auszuspionieren.

Das Hauptproblem für die IT-Sicherheit ist, dass diese Tools eigentlich keine Malware sind und bei Viren- oder Malware-Scans nicht unbedingt einen Alarm auslösen.

Das könnte Sie ebenfalls interessieren:

Penetrationstests, Teil 1: Kalkuliertes Risiko