Die Entwicklung der KI verstärkt die Befürchtungen, dass das menschliche Gehirn mit bestimmten Arten der Automatisierung nicht mithalten kann. Die Wahrheit ist, dass noch niemand genau weiß, was KI für die Menschheit tun kann. Ein Kommentar von Georgeta Toth, Regional Director DACH bei Radware über die mögliche Entwicklung von künstlicher Intelligenz.

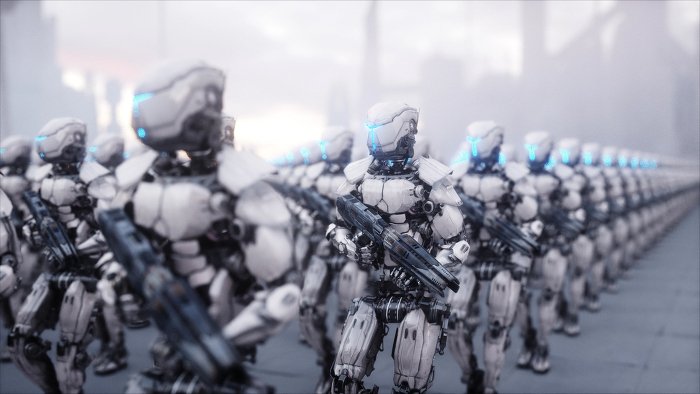

Elon Musk hat einmal gesagt, dass wir uns mehr Sorgen um Künstliche Intelligenz machen sollten als um Nordkorea. Und während die neue Bundesregierung in Deutschland sich nun endlich mit der Breitbandentwicklung beschäftigen und die Ziele von 2013 erreichen will, entwickelt Frankreich unter Präsident Emmanuel Macron eine staatliche Strategie für künstliche Intelligenz, die Chancen und Risiken dieser Technologie gleichermaßen betrachtet. Die Entwicklung der KI verstärkt die Befürchtungen, dass das menschliche Gehirn mit bestimmten Arten der Automatisierung nicht mithalten kann. Die Wahrheit ist, dass noch niemand genau weiß, was KI für die Menschheit tun kann. Was passiert, wenn die KI in die falschen Hände gerät?

Es gibt Anzeichen dafür, dass 2018 das Jahr sein könnte, in dem es passiert. Wir stehen bereits vor einer Flut von schlechten Bots, die gegen gute kämpfen. Der Schwarzmarkt für Angriffe von der Stange entwickelt sich rasant. Jeder, der für die Netzwerk- oder Anwendungssicherheit verantwortlich ist, wird aus erster Hand erfahren, wie hochgradig automatisiert die meisten Cyber-Angriffe geworden sind. Es wird sich zeigen, dass Menschen einfach nicht schnell genug Informationen verarbeiten können, um die Bots zu schlagen.

Die einzige Hoffnung wird sein, die KI mit der KI zu bekämpfen. Die meisten Cyber-Sicherheitsanwendungen verwenden bereits eine Form von KI, um Angriffsmuster und andere Anomalien zu erkennen. Diese Fähigkeiten werden in verschiedenen Bereichen eingesetzt – von der hostbasierten Sicherheit (Malware) bis zur Netzwerksicherheit (Intrusion/DDoS). Was alle gemeinsam haben, ist die Fähigkeit, aussagekräftige Informationen in umfangreichen Datensammlungen zu finden und zu nutzen.

White Hat wie Black Hat Hacker suchen ständig nach Schwachstellen und Zero-Day-Angriffskonzepten. Beide können das maschinelle Lernen nutzen, um Informationen zu sammeln und entweder das Problem zu beheben oder, im Falle von unethischen Hackern, eines zu generieren. Ein Paradebeispiel ist das Auffinden von Schwachstellen im Quellcode, Reverse Code oder Binärcode und die Identifizierung verdächtiger Codeteile, die zur Entdeckung neuer Zero-Day-Konzepte führen könnten. Dies sind Aktivitäten, die sich leicht automatisieren lassen – wie die Entdeckung des Reaper-Botnets Ende 2017 zeigt.

Es ist seit langem das immer gleiche Rennen: Wer findet die Schwachstellen zuerst? Manchmal machen es Organisationen unethischen Hackern zu leicht, zu gewinnen. Wie oft haben wir schon einige Wochen oder sogar Monate zuvor Angriffe auf Schwachstellen gesehen? WannaCry, zum Beispiel, nutzte die Tatsache, dass die Menschen ihre Systeme nicht rechtzeitig aktualisieren. Hacker waren dadurch in der Lage, massive, ungerichtete Angriffskampagnen zu starten, ohne auch nur die geringsten Nachforschungen anstellen zu müssen. Dasselbe galt für den Angriff auf Equifax, der eine bekannte Schwachstelle ausnutzte. Diese Möglichkeiten wurden den Angreifern einfach auf dem Silbertablett serviert.

Andere Hacker – insbesondere diejenigen, die mit staatlich geförderten Angriffen beauftragt sind – sind ehrgeiziger. Für sie steht die Forschung im Vordergrund. Wladimir Putin wird mit der Aussage zitiert, dass die Nation, die einen KI-Durchbruch erzielt, die Nation sein wird, die auch die Weltherrschaft an sich reißt.

Wird die KI eingesetzt, um Kommunikationsverbindungen zu blockieren, Städte in die Dunkelheit zu stürzen, Ölplattformen in Brand zu setzen oder Rettungsdienste zu zerstören? Das können Worst-Case-Szenarien sein, aber sie weisen darauf hin, dass jedes Unternehmen darüber nachdenken muss, wie die KI sie einerseits schädigen, andererseits aber auch schützen kann.

www.radware.com