Es ist eine neue Ransomware-Variante im Umlauf, die für die Angreifer produktiver und für die IT-Sicherheitsteams im Gesundheitswesen problematischer sein kann. Anstatt wie in der Vergangenheit die „Spray und Pray“ -Angriffe anzuwenden, konzentriert sich die neue Version auf ausgewählte, risikoorientierte Ziele.

Spray und Pray“ Ransomware- Angriffe sind ein Volume-Spiel. Die Zielgruppe ist ein sehr großes Publikum mit einem Speer Phishing- System bei dem die Angreifer darauf hoffen, einen relativ kleinen Prozentsatz der Menschen zu täuschen. Sie Verschlüsseln ihre Dateien und fragen Sie dann nach Hunderten von Bitcoins/Euro, um sie wieder zu entsperren.

In „Spray und Pray“-Angriffen sind die Nachrichten sehr generisch und oft so entworfen, um eine Emotion-basierte Antwort auszulösen. Nehmen wir zum Beispiel die jüngste Sparte von USE- Mails, die vorgeben, vom IRS oder FBI zu sein. Sie sehen offiziell aus und vermitteln eine Angst, die den Empfänger zu einer Antwort veranlasst – „Sie sind in großen Schwierigkeiten und es ist besser Sie reagieren schnell auf diese E-Mail“.

Die Chancen solche E-Mails nicht zu öffnen sind hoch, wenn Sie bereits darauf trainiert sind, die hochwertigen potenziellen Angriffsziele an Ihrem Arbeitsplatz zu erkennen und so automatisch misstrauisch auf eine E-Mail reagieren, die sie bei der Arbeit vom FBI erhalten würden. Sogar die von uns trainierten, die erzählerischen Anzeichen zu erkennen (wie zum Beispiel mit der Maus über den Link gleiten, zeigt eine URL mit .cz oder ähnlichen darin an) verursacht ein flaues Gefühl in unserem Magen, wenn wir die Betreffzeile lesen. Es benötigt nur einen kleinen Prozentsatz von Menschen, die auf den Angriff reagieren und antworten, um erfolgreich zu sein und ein erhaltenes Training, dies zu verhindern, bleibt nicht bei jedem in Erinnerung.

Die gut entworfene E-Mail

Ein lohnenswerteres Ziel, wie beispielsweise eine hochwertige Zielgruppe, hat Zugriff auf wichtige Daten oder führt eine für das Unternehmen relevante und kritische Funktion aus. Daten dieser Zielgruppe zu verschlüsseln bedeutet, dass die Auszahlung eine viel höhere sein wird. Die Cyberkriminalität, die diese Art Angriffe entwirft, verbringt mehr Zeit mit der Erforschung des Unternehmens. Sie werden ein Unternehmen profilieren, die Organisation erforschen und eine Entscheiderperson innerhalb einer Hauptabteilung auswählen, zum Beispiel George aus der Abteilung für Patientenabrechnungen und Zahlungen. Angriffs-Chancen sind, dass George seit dem letzten Backup einige beträchtliche Daten angesammelt hat und er für den Cashflow seines Krankenhauses entscheidend ist.

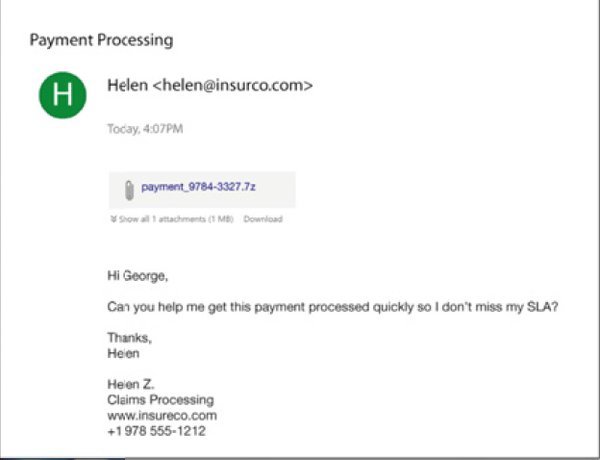

Beispiel eines Defray Angriffes. (Bild Ipswitch Inc.)

Die Cyberkriminellen verbringen ein wenig mehr Zeit und informieren sich auf LinkedIn. Sie finden so heraus, dass Leute, die nach George auf LinkedIn gesucht haben, auch das Profil von Helen bei InsurCo, einem bekannten Krankenversicherer, besucht haben. Mit diesem Wissen erstellen sie eine E-Mail, die von Helen zu sein scheint, und die in George‘s täglichen Arbeits-Kontext gut reinpassen könnte (vergleiche Bild). Diese Art von E-Mail könnte erfolgreich sein. Das Beispiel ist aus dem Handbuch eines Defray-Angriffs, erst kürzlich im August entstanden und ganz erfolgreich auf Gesundheitsorganisationen ausgerichtet. Die Anlage ist eine JavaScript- Datei, die bei der Öffnung des 7Zip Archiv-Anhangs ausgeführt wird. Die erzählerischen Anzeichen einer Phishing-E-Mail sind noch da. Der Anhang ist ein ungewöhnlicher Dateityp und die E-Mail-Adresse ist nicht genau richtig (insurco vs insureco). Aber es besteht eine ziemlich hohe Wahrscheinlichkeit, dass Helen und George freundlich sind und er ihr in ihrer Situation helfen will.

Was Sie tun können

Diese neuen gezielten Ransomware-Attacken wie Defray zeigen deutlich, dass die Bedrohungsstufe für Unternehmen im Gesundheitswesen vermehrt auftreten. Der Schutz Ihrer Organisation ist unerlässlich. Hier sind ein paar Dinge, auf die Sie sich konzentrieren können.

Den Unterschied zwischen Hacker und Cyberkriminellen kennen

Der große Unterschied zwischen Hackern und Cyberkriminellen ist das Maß an Aufwand und Beharrlichkeit, die sie bereit sind, für die Belohnung zu investieren. Cyberkriminalität ist eineBranche mit kriminellen Organisationen, die sehr ähnlich wie Unternehmen funktionieren. Hacker können eher als Bastler angesehen werden. Jede Woche erhalten Perimeter Abwehr, Intrusion Detection Systeme (IDS), Anti-Virus-Software, usw. wahrscheinlich Tausende Hacker-basierte Ransomware-Angriffe. Diese Angriffe verwenden oft bekannte Malware mit bekannten Signaturen. Viele sind eine Variation der „Spray und Pray“-Attacken.

Aber Cyberkriminelle wissen, welche Signaturen Sie wahrscheinlich erkennen können. Sie werden Ressourcen investieren, um E-Mails zu entwerfen, die Ihre Abwehr umgehen. Sie werden damit Zeit verbringen, um Ihre Organisation kennen zu lernen und um eine Kampagne mit einer hohen Erfolgswahrscheinlichkeit zu schaffen, damit sie viel größere Auszahlungen erzielen können.

Sicherung, Sicherung, Sicherung!

Den einzigen und konsequentesten Ratschlag, den Sie in der Sicherheits- Community finden werden, ist, sich auf Backups zu konzentrieren. Wenn Sie schnellen Zugriff auf eine Sicherung von Daten haben, die gerade in einemRansomware-Angriff verschlüsselt wurden, haben Sie Ihre Verluste deutlich gesenkt. Sie sollten täglich Ihre Daten sichern und auch mehrere Sicherungen an mehreren Standorten haben.

Trainieren und Informieren!

Prägen Sie eine Mitarbeiter-Kultur, die in Bezug auf E-Mails mit Anhängen und Links, diese vorsichtig und als verdächtig betrachten. Eine 10 Sekunden Pause, um die E-Mail nach Unsinnigen Absendern, sonderbaren Dateitypen oder verdächtigen URLs zu scannen, wird dazu beitragen, 99 Prozent der Angriffe zu identifizieren. Vergewissern Sie sich, dass Ihre Mitarbeiter ausgebildet sind, wie man diese erzählenden Anzeichen eines Speer-Phishing-Versuches identifiziert. Eine einfache Suche nach „Mitarbeiter Speer Phishing Ausbildung“ wird eine Reihe von renommierten Anbietern aufzeigen, die helfen können. Die Kostenbegründung ist ein Kinderspiel, wenn man bedenkt, welche potenziellen Nachteile entstehen können.

Halten Sie die Systeme aktuell

Es gibt ein kontinuierliches Rennen für Cyberkriminelle, um Sicherheitslücken in Systemen und Software zu identifizieren und zu nutzen, bevor sie vom Hersteller identifiziert und gepatcht werden. Immer mit den Patches die Systeme und Software auf dem Laufenden halten verbessert definitiv Ihre Verteidigung.

Autor: Kevin Conklin, Vice President, Product Marketing, Ipswitch,Inc.