Parallelen zu den Geschäftsstrategien legaler Unternehmen und Start-ups sind dabei kein Zufall.

Die Professionalisierung von Cyberkriminalität zeigt sich unter anderem in der Automatisierung und Replikation von ehemals manuell durchgeführten Vorgängen. Dabei setzen Angreifer auf neue Technologien und Methoden wie Botnets oder Automated Vending Cart (AVC)-Seiten, auf denen gestohlene Finanzdaten abgerufen werden können. Gewinnpotential verspricht auch das Bereitstellen von Dienstleistungen, die speziell auf „Kundenwünsche“ zugeschnitten sind und Akteure – denen beispielsweise das technische Know-how fehlt – bei Cyberattacken unterstützen.

Lukratives Geschäftsmodell: Cyberkriminalität-as-a-Service

So „vermieten“ beim Geschäftsmodell Ransomware-as-a-Service (RaaS) Cyberkriminelle Versionen von Schadsoftware an Akteure, die diese dann für eine prozentuale Beteiligung am Gewinn weiter verbreiten. Erfolgreiche RaaS-Akteure betreiben ihr Geschäft wie ein legales Unternehmen: Sie bauen eine entsprechende Business-Reputation auf, vermarkten ihr Angebot in Foren, bieten Kundenservice an und stehen sogar bei Haftungsfragen ein.

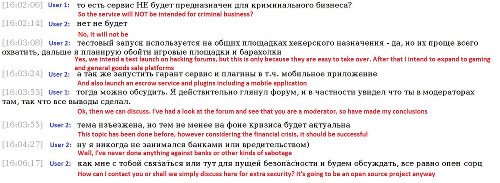

Um die Dienste besser vermarkten zu können, versuchen Cyberkriminelle zudem das Dark Web zu verlassen und Dienste auch im Deep Web anzubieten, das mit traditionellen Suchmaschinen nicht abgefragt werden kann. So wurde beispielsweise das „Shark Ransomware Project“ im Deep Web gehostet, während die „Janus Group“ Twitter nutzt, um mit potentiellen Kunden in Kontakt zu treten.

Dienstleistungen im Bereich Cyberkriminalität beschränken sich nicht nur auf Ransomware. Zahlreiche Gruppen bieten Malware Customizer oder Point-and-Click-Lösungen für DDoS an, die Botnets zur Verfügung stellen. Damit folgen die Geschäftsmodelle der Entwicklungen der Softwareindustrie Ende der 2000er Jahre, als Software-as-a-Service (SaaS) und Platform-as-a-Service (PaaS) Lösungen auf dem Markt erschienen.

Die Regeln des Markts

Die Parallelen zu IT-Unternehmen ermöglichen Prognosen über die weitere Entwicklung der illegalen Marktplätze. Je mehr kriminelle Dienstleistungen auf dem Markt angeboten werden, desto höher steigt die Nachfrage der Kunden hinsichtlich Produktqualität, Nutzerfreundlichkeit und Services. Steigt der Wettbewerb, ist zudem mit einer Konsolidierung zu rechnen, bei der sich nur die Anbieter halten können, die ihren guten „schlechten“ Ruf in der Branche sichern. Das Shark Ransomware Project sah sich so gezwungen einen kompletten Markenwechsel vorzunehmen, nachdem bekannt wurde, dass der Anbieter des Dienstes sämtliche Gewinne unterschlug.

Bild 1: Das Shark Ransomware Project wurde im Deep Web gehostet, ehe es gezwungen war, einen kompletten Marken- und Namenswechsel vorzunehmen.

Generell zählen illegale Märkte zu den so genannte „Lemon Markets“, in denen der Käufer vorher nicht weiß, welche Qualität das gekaufte Produkt hat. Das heißt im Umkehrschluss: Eine gute Reputation ist erfolgsentscheidend. Betrüger in den eigenen Reihen sind daher ein gewaltiges Problem für das florierende Geschäft mit der Cyberkriminalität. Diese sogenannten Ripper handeln mit falschen Social-Media-Datenleaks, verkaufen ungültige Kreditkarteninformationen oder kommen vereinbarter Hackerdienste nicht nach. Jede Transaktion ist deshalb mit einer so genannten „Ripper-Steuer“ belegt, die den Gewinn sowohl auf Käufer- als auch auf Verkäuferseite schmälert. Das verlangsamt die Marktdynamik und macht Cyberattacken weniger lukrativ.

Mit einem neuen Service sollen solche Ripper in Zukunft enttarnt und unschädlich gemacht werden. Ripper[.]cc ist eine Datenbank, die im Sommer letzten Jahres das erste Mal auftauchte. Auf der Website finden sich bereits über 1.000 Einträge vermeintlich betrügerischer Hacker. Besucher können Profile anlegen und Informationen zu Kontakt, Identifikation und Betrugsmasche von Rippern veröffentlichen. Plug-Ins für Jabber – den von Cyberkriminellen bevorzugten Instant-Messaging-Dienst – Firefox und Chrome stellen zudem sicher, dass die Informationen Plattformübergreifend genutzt werden können. Akteure werden so sofort gewarnt, wenn sie mit einem in der Ripper-Datenbank geführten Anbieter in Kontakt treten.

Vorbild legale Startups

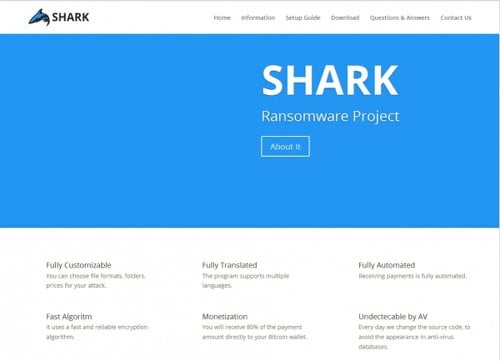

Die Entwicklung des Ripper-Services ist auch wegen der Parallelen zu legalen Technologie-Startups interessant. Die ursprüngliche Idee zu Ripper[.]cc entstand im Laufe einer Diskussion auf exploit[.]in. (Bild 2). Bei einem ersten „Pitch“ gaben die Gründer bekannt, den bisherigen Hauptakteur auf dem Gebiet – kidala.info – verdrängen zu wollen. Gelingen sollte dies über bessere Features für die Nutzer sowie durch Referenzen bekannter Foren, die für die Glaubwürdigkeit von Ripper[.]cc einstanden.

Bild 2: Die erste Ankündigung von Ripper[.]cc auf dem Forum von exploit[.]in

Wie bei Startups wurden auch Modelle zur Monetarisierung diskutiert – darunter die Möglichkeit von Anzeigenschaltung und Abonnements. In der legalen Unternehmenswelt sind es oft Investoren, die eine solche Diskussion anstoßen. Bei Ripper[.]cc hingegen sind es Nutzer, die in der Profitabilität der Datenbank eine Art Sicherheitsgarantie sehen (Bild 3): Nur wenn klar ist, wie die Plattform Geld verdient, kann davon ausgegangen werden, dass keine Schadsoftware in den Plug-Ins enthalten ist oder Ripper sich gegen eine Gebühr freikaufen können. Das Entwicklerteam von Ripper[.]cc reagierte, stellte den Quellcode als Open Source zu Verfügung und nannte Werbeanzeigen als Haupteinnahmequelle. Als zusätzlicher Vertrauensbeweis wurden die Administratoren von vier renommierten Foren in das Arbitration-Team aufgenommen.

Bild 3: Diskussion zwischen dem vermeintlichen Gründer der Ripper-Datenbank (User 1) und einem Nutzer (User 2)

Ripper[.]cc scheint weiter zu wachsen. So ist eine englischsprachige Seite verfügbar, die als zentrale Informationsquelle für das Aufspüren von Rippern im gesamten Web genutzt werden soll – Marktplätze für Cyberkriminalität dienen dabei lediglich als „Proof of Concept“. Im Gespräch sind darüber hinaus Escrow-Services und mobile Anwendungen.

Ripper[.]cc ist eines von vielen Beispielen für die Professionalisierung der Hacker-Szene und der zunehmenden Industrialisierung von Cyberkriminalität. Es zeigt, wie schnell sich die kriminelle Unterwelt selbst reguliert und weiterentwickelt. Die Entwicklung ist auch für Unternehmen interessant, die auf der anderen Seite des Dark Webs stehen. Je professioneller die Services rund um Cyberkriminalität werden, desto größer wird für sie die Gefahr von Cyberattacken. Um das Risiko von Angriffen einschätzen zu können und entsprechende Maßnahmen zu ergreifen, sollten Unternehmen daher potentielle Angreifer im Auge behalten und Entwicklungen in der Hacker-Szene mitverfolgen. Nur so lassen sich mögliche Bedrohungen frühzeitig voraussehen und abwehren.

Michael Marriott, Research Analyst bei Digital Shadows

![Geschäftsmodell Cyberkriminalität 4 Die erste Ankündigung von Ripper[.]cc](https://www.it-daily.net/images/Bilder-ITS/Abb2_DigitalShadows_Ripper_Ankndigung_500.jpg)