Im schon erwähnten Cutting the Gordian Knot: A Look Under the Hood of Ransomware Attacks, unterscheiden die Forscher im Wesentlichen drei Typen von Ransomware: Solche, die Dateien verschlüsseln, solche, die Dateien löschen und solche, die Dateien sperren.

Verschlüsselung

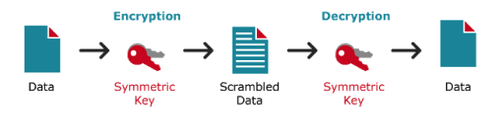

CryptoLocker und CryptoWall eilt der Ruf voraus eine Ransomware zu sein, die starke Verschlüsselung nutzt. Verschlüsselung ist ein Prozess in dem, einfach dargestellt, ein Algorithmus so auf Daten angewandt wird, dass sie nicht mehr für jeden zugänglich sind. Um die Daten wieder zugänglich zu machen braucht man die entsprechenden Schlüssel. Es existieren zwei Typen, symmetrische und öffentliche.

Symmetrische Schlüssel

Der Advanced Encryption Standard (AES), Rivest Cipher 4 (RC4), und der Data Standard Encryption Standard (DES) sind Beispiele für Algorithmen mit symmetrischen Schlüsseln. In diesem Fall wird für die Verschlüsselung derselbe Schlüssel benutzt wie für die Entschlüsselung. Das Ganze macht also nur dann Sinn, wenn die symmetrischen Schlüssel bei beiden der beteiligten Parteien sicher aufgehoben sind.

Öffentliche (Asymmetrische Schlüssel)

Rivest, Shamir und Aldeman nutzen in ihrem bekannten RSA-Algorithmus zwei verschiedene Schlüssel. Einen öffentlichen Schlüssel, der für jeden zugänglich ist, und einen privaten Schlüssel, den nur die jeweils andere Person kennt.

Verschlüsselungsstärke

Um zu verstehen, wie stark eine Verschlüsselung tatsächlich ist, muss man sich beides ansehen: Die Verschlüsselungsart (also ob symmetrisch oder asymmetrisch) und die eigentliche Schlüssellänge. Je länger der verwendete Schlüssel, desto stärker die in Bits gemessene Verschlüsselung.

Verschlüsselung knacken

Bei einem symmetrischen Algorithmus und einem 20-Bit-Schlüssel braucht man beispielsweise einige Stunden Rechnerleistung, bei einem 128-Bit-Schlüssel dann schon Jahre (2128 = 340282366920938463463374607431768211456 mögliche Schlüssel)

Hat man es mit einem öffentlichen Schlüsselalgorithmus zu tun, gibt es bei einer Schlüssellänge von beispielsweise 32-Bit lediglich 232 mögliche Kombinationen. Selbst einen 512-Bit-Schlüssel kann mit etwas Aufwand knacken (innerhalb einiger Monate), während das bei einem 2.048-Bit-Schlüssel erheblich schwieriger werden würde. Öffentliche und symmetrische Schlüssel vergleichen zu wollen ist nicht ganz einfach. Grob kann man davon ausgehen, dass ein 350-Bit RSA-Schlüssel in etwa dieselbe Verschlüsselungsstärke hat wie ein 40-Bit RC4 oder ein 512-Bit AES-Schlüssel.

Verschlüsselung bei Ransomware

Die ersten Ransomware-Varianten benutzten einen symmetrischen Schlüssel-Algorithmus und entwickelten sich allmählich weiter zu öffentlichen Schlüsseln. Aktuelle Ransomware nutzt eine Kombination aus symmetrischen und öffentlichen Schlüsseln. Die meisten Cyberkriminellen würden wahrscheinlich darauf verzichten umfangreiche Dateien mit öffentlichen Schlüsseln zu verschlüsseln. Diese Art der Verschlüsselung nimmt einfach viel mehr Zeit in Anspruch als eine symmetrische. So vorzugehen würde das Risiko vergrößern entdeckt zu werden bevor die Dateien vollständig verschlüsselt sind.

Besser ist es da schon, symmetrische Techniken zum Kodieren der Dateiinhalte zu verwenden und asymmetrische für den Schlüssel selbst. CryptoLocker beispielsweise verwendet AES (symmetrisch) um die betreffenden Dateien zu verschlüsseln und RSA (öffentlich) für die AES-Schlüssel. Etwas, das wir vermutlich in der näheren Zukunft vermehrt sehen werden, ist die sogenannte ECC-Verschlüsselung (Elliptical Curve Cryptography) kombiniert mit RSA. ECC ist die nächste Generation öffentlicher Schlüssel: Schneller, kleiner und trotzdem effektiver. Einige Forscher auf diesem Gebiet gehen davon aus, dass man dann mit einem 164-Bit-Schlüssel ein Sicherheitsniveau erreicht, für das andere Systeme einen 1024-Bit langen Schlüssel benötigen.

Löschen

Bei dieser Ransomware-Variante drohen die Hacker damit, dass, sollte das Opfer versuchen die Dateien selbst zu entschlüsseln, die Daten gelöscht werden und somit unwiederbringlich verloren sind. Oder alternativ, dass die Dateien vernichtet würden, sollte das Opfer nicht das geforderte Lösegeld zahlen. Bekannte Beispiele für diesen Typus sind Gpcode und FileCoder. Wenn etwas vernichtet wird, geht man davon aus, dass es auch tatsächlich von der Festplatte verschwunden ist. Forscher haben allerdings festgestellt, dass viele dieser Daten noch zugänglich sind, weil die Angreifer den bequemsten Weg gewählt haben. Das ganze hat aber auch durchaus einen cleveren Aspekt: Während der NTFS Master File Table nämlich anzeigt, dass die Dateien gelöscht sind, sind sie tatsächlich noch auf der Festplatte vorhanden. Und eine Wiederherstellung möglich.

Sperren

In diesem Fall erstellen die Angreifer einen neuen Login-Bildschirm oder eine HTML-Seite. Dabei sieht es so aus als habe eine staatliche Regulierungsbehörde auf den Rechner zugegriffen. Das Display gibt eine Warnung aus, man habe beispielsweise urheberrechtlich geschütztes Material auf dem Rechner gefunden oder auch kinderpornografische Inhalte. Es kommt auch vor, dass die Angreifer weitere Komponenten sperren. Ein populäres Beispiel ist das Sperren von Short Cuts für Tastaturen wie bei Winlock und Urausy. Das ist zwar lästig, üblicherweise sind alle Daten aber noch da.

Die Ransomware der Zukunft

Das Ziel der Cyberkriminellen ist es nicht eine gut funktionierende und überzeugende Softwarelösung zu programmieren. Ihnen geht es darum, soviel Geld wie möglich und so schnell wie möglich von zahlungswilligen Opfern zu kassieren. Die Geschichte der Ransomware ist nicht zuletzt aufgrund des cleveren Marketings der Hacker zu einer Erfolgsgeschichte geworden. Mittlerweile bieten Cyberkrimelle Ransomware bereits als RaaS = Ransomware as a Service anderen Hackern an. Der 30-Sekunden-Pitch: „Sei dabei! Zusammen mehr verdienen!“

Das könnte Sie ebenfalls interessieren:

Leitfaden Ransomware – Zahlen oder nicht zahlen? (Teil 1/4)