Ist meine Produktion sicher? Diese Frage stellt sich Industrieunternehmen drängender denn je. Denn mit der zunehmenden Automatisierung und Digitalisierung von Produktionsumgebungen steigt auch die Anzahl möglicher Einfallstore für Cyberkriminelle rasant.

Unternehmen brauchen ein solides Cyber-Security-Konzept, um sich zu schützen. Eine automatisierte Cyber-Security-Lösung kann hierbei wichtige Dienste leisten und eine umfassende Sicherheit im Produktionsnetz bieten.

Cyber-Attacken nehmen zu. Datenklau, die Manipulation von Anlagen, Erpressungsversuche – die Liste ist lang und wird immer länger. Drei Viertel der Wirtschaft sind mittlerweile betroffen. Nicht nur die großen Unternehmen, auch der Mittelstand steht im Fokus der Cyber-Kriminellen; das Innovationspotenzial ist hier hoch. Produktion und Fertigung zählen zu den häufigsten Angriffszielen – nicht zuletzt, weil das Sicherheitsniveau in der Operational Technology (OT) im Allgemeinen sowieso geringer ist als in der Information Technology (IT). Als Szenario sehr beliebt: die digitale Sabotage von Informations- und Produktionssystemen oder Betriebsabläufen. Als Folge drohen Arbeitsausfälle und finanzielle Schäden von nicht unerheblicher Natur.

Angriffsvektoren en Masse

Die Ursachen des Übels sind meist „hausgemacht“. Unternehmen, die wettbewerbsfähig bleiben möchten, müssen ihre Produktionsprozesse zunehmend automatisieren; nur so bleiben diese effizient. Als Folge dieser Automatisierung sind industrielle Umgebungen heute stärker vernetzt denn je. Neben Maschinen, Sensoren und Switchen mischen auch Telefone, Tablets, Scanner, Human Device Interfaces und oft viele weitere Unbekannte in der Kommunikation mit. IT und OT stehen dabei allerdings zu selten in einem echten Austausch. Hinzu kommt, dass gerade die OT unter Security Gesichtspunkten oft (immer noch) zu stiefmütterlich behandelt wird. Die Folge: Die IIoT (Industrial Internet of Things)-Umgebung ist höchst unübersichtlich – und wird zu selten zentral und nicht umfassend genug überwacht. Cyber-Kriminelle frohlocken, bieten diese Umgebungen doch recht einfache Angriffsvektoren. Die Sicherheitsverantwortlichen dagegen müssen immer komplexere Aufgaben bewältigen. Denn für sie ist es zunehmend schwieriger, den Überblick zu behalten, Angriffe zu erkennen, abzuwehren und/oder adäquat auf sie zu reagieren.

Wie sicher ist meine Produktion?

Um derartige Sorgen zu minimieren, müssen sich die Security-Verantwortlichen wichtige Fragen stellen, darunter: Was mache ich, wenn die klassischen Konzepte nicht (mehr) ausreichen? Welche Lösungen sind die richtigen für mich? Was muss ich tun, damit meine Infrastruktur vor Angriffen sicher ist? Wie kann ich Produktionsausfälle vermeiden? Um die richtigen Antworten finden zu können, gilt es zunächst, den IST-Zustand zu ermitteln. Von entscheidender Bedeutung hierbei ist, ob alle Netzwerk-/Kommunikationsteilnehmer und -wege bekannt sind. So können beispielsweise „Altlasten“ wie ausgediente Scanner, die unter dem Radar laufen, schnell zu einer Sicherheitslücke werden. Dies geht mit der Frage einher, ob alle Angriffspunkte tatsächlich bekannt sind. Sprich, bekomme ich es überhaupt mit, wenn ich angegriffen werde? Und wie reagiere ich im Zweifelsfall darauf? An dieser Stelle kann es sinnvoll sein, den Status Quo von externen Experten prüfen zu lassen, insbesondere wenn es an internem Know-how und Ressourcen mangelt. So sind die Mitarbeiter im OT-Bereich in puncto Security selten besonders versiert, den IT-Mitarbeitern hingegen mangelt es meist am notwendigen Verständnis für die OT – von ihren längst erreichten Kapazitätsgrenzen einmal ganz abgesehen.

Hand in Hand: IT und OT

Externe Hilfe kann auch vonnöten sein, wenn es nach der Bestandsaufnahme darum geht, die richtige Lösung für – beziehungsweise gegen – die aufgedeckten Sicherheitsproblematiken zu finden. Von Cyber Security über eine OT-Asset-Inventarisierung, die Regulierung von Kommunikation und die Bewertung von Schwachstellen bis hin zu Maßnahmen für die Infrastruktur gilt es hier, einen umfassenden Weg zu beschreiten. Wichtig in diesem Prozess ist vor allem, dass IT und OT zusammenarbeiten; denn eine Security-Lösung muss beiden Seiten gerecht werden und alle Bereiche schützen. Nur dann ist sie wirklich effektiv.

Transparenz von Anlagen und Prozessen

Cyber-Security-Lösungen können einen wichtigen Beitrag für ein ganzheitliches Cyber-Security-Konzept leisten. So wurde beispielsweise Cisco Cyber Vision speziell für die OT entwickelt, um Produktionskontinuität, Widerstandsfähigkeit und Sicherheit zu gewährleisten; notwendige Schnittstellen für eine ganzheitliche IT-OT-Sicherheitsstrategie inklusive. Die Lösung lässt sich nahtlos in den operativen Betrieb integrieren und liefert einen vollständigen Überblick über die IoT-Umgebung. Hierfür überwacht sie passiv die Teilnehmer eines Netzwerks – sprich die Kommunikation von Maschinen und Geräten – und extrahiert daraus Informationen, die Aufschluss über die gesamte Infrastruktur geben. Die Antworten auf wesentliche Fragen rund um möglicheSchwachstellen und Anomalien liefert sie übersichtlich und in Echtzeit; nebst daraus resultierendem Maßnahmenkatalog. Außerdem wichtig: Cisco Cyber Vision bietet die Basis für die Absicherung und Migration industrieller Netzte nach dem „Zones and Conduits“ Prinzip der IEC62443 Normierung, bei dem verhindert wird, dass sich einzelne Angriffe auf die gesammte Infrastruktur ausbreiten.

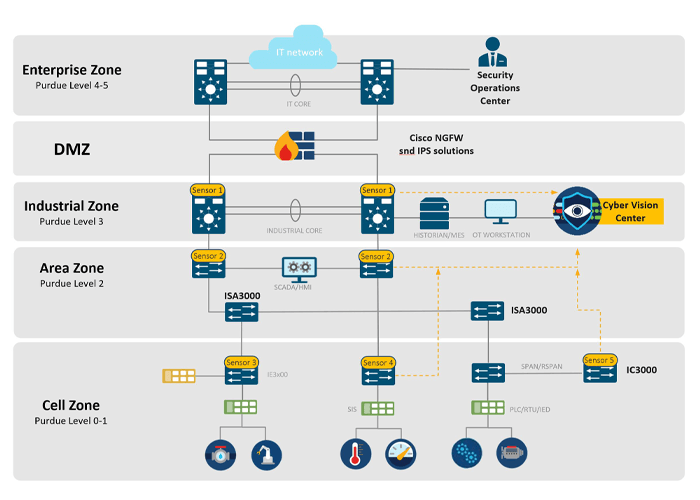

Dem klassischen Aufbau einer Produktionsumgebung entsprechend (siehe Bild) besteht Cisco Cyber Vision aus zwei Architekturstufen. Stufe 1 bilden die Cyber-Vision-Sensoren, die direkt in die Netzwerkstruktur integriert werden und unmittelbar auf Switchen, Routern oder Compute-Einheiten der unterschiedlichen Produktionszonen laufen. Sie überwachen den Netzwerkverkehr und leiten die Metadaten an das Cyber Vision Center weiter („bottom up“). Dieses sammelt dann in Stufe 2 die von den Sensoren ermittelten Daten und stellt die Logik für Analyse und Auswertung bereit. Auf dieser Basis können Unternehmen (bzw. ihre Security Operations Center, SOC) die richtigen Sicherheitsrichtlinien erstellen und durchsetzen („top down“). Es ist ihnen dabei außerdem möglich, ein konvergentes SOC aufzubauen, das, gespeist mit den Daten beider Welten (IT und OT), extrem schnell auf Sicherheitsvorfälle reagieren kann.

Mikrosegmentierung schafft Sicherheitsbarrieren

Ein wichtiger Ansatz in puncto Sicherheit ist und bleibt aber auch das Thema Mikrosegmentierung. Definierte Bereiche des Netzwerks werden stark in der Kommunikation ihrer Teilnehmer und untereinander reglementiert, damit wirklich nur diejeningen miteinander sprechen, die es auch wirklich müssen. Dies erfolgt in Anlehnung an die IEC62443 Normierung und ermöglicht eine sehr gute Eingrenzung von Angriffen und Schadensregulierung. Angreifer können sich so nicht mehr „frei“ im Netzwerk bewegen, sondern scheitern an den jeweils gebauten Barrieren. Nicht betroffene Teile der Produktionsstrecke bleiben damit von Angriffen unberührt und können weiterarbeiten. Wichtig hierbei: Physische und virtuelle Plattformen müssen gleichermaßen bedacht werden. Die Krux: Der Komplexitätsgrad rund um das Thema Mikrosegmentierung ist hoch. Verfügt ein Unternehmen jedoch über ein ganzheitliches Security-Konzept samt Cyber-Security-Lösung, liefert diese die notwendige Datenbasis für eine Mikrosegmentierung quasi direkt mit.

Für welchen Weg auch immer, Unternehmen müssen sich entscheiden – das Motto „Never Change a Running System“ ist nicht länger tragbar. Denn klar ist, dass Firmen die Produktion bestmöglich vor Cyber-Angriffen schützen müssen, um Störungen des Ablaufs und kostenintensive Produktionsausfälle zu verhindern. Sprich, mit dem Automatisierungsgrad von Anlagen und Netzwerken muss für Unternehmen auch der Automatisierungsgrad der Security steigen, wollen sie zukunftssicher aufgestellt sein.