Die Gefahr von Cyberangriffen auf IoT-Geräte und kritische Infrastrukturen im medizinischen Bereich, in Organisationen und in Unternehmen sollte nicht unterschätzt werden.

Gerade in den vergangenen Monaten nahmen die Angriffe deutlich zu, denn Cyberkriminelle nutzten die Situation der durch die Pandemie bedingten vermehrten Heimarbeit. Da immer mehr Unternehmen und Organisationen IoT verwenden, bieten auch immer mehr Unternehmen eine immer größere Angriffsfläche. Doch es gibt Möglichkeiten, IoT-Geräte und OT-Netzwerke mittels IoT-Security zu schützen.

IoT in Unternehmen

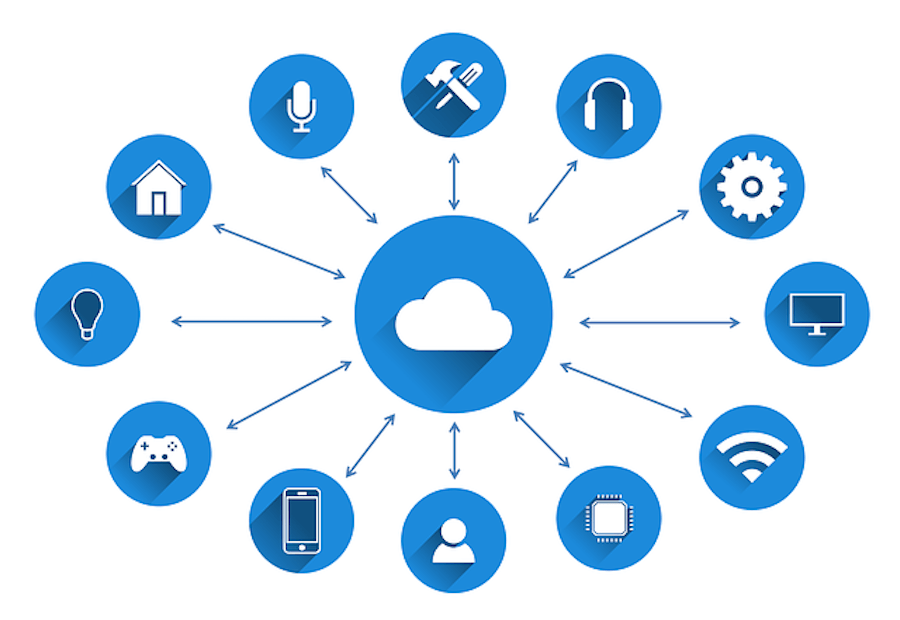

Beim IoT geht es um die Verbesserung von Geschäftsprozessen und Lösungen mit Sensoren, Geräten, Gateways und Plattformen. Das ‚Internet der Dinge‘ ist ein System miteinander verbundener Datenverarbeitungsgeräte, digitaler Maschinen, Gegenstände oder Menschen, die Daten über ein Netzwerk übertragen können, ohne dass eine Interaktion von Mensch zu Mensch oder von Mensch zu Computer notwendig ist.

Unternehmen zahlreicher Branchen nutzen zunehmend das IoT, um effizienter zu arbeiten, Kunden besser zu verstehen und einen besseren Service zu bieten. Auch Entscheidungen können mithilfe des IoT durchdachter getroffen werden.

Dabei besteht ein IoT-System aus webfähigen, intelligenten Geräten, in die Systeme wie Prozessoren und Sensoren sowie Kommunikationshardware eingebettet sind (Embedded Software). Diese Systeme werden verwendet, um Daten aus ihrer Umgebung zu erfassen, weiterzuleiten und zu verarbeiten. IoT-Geräte geben die erfassten Daten weiter, damit diese entweder zur Analyse in die Cloud gesendet oder lokal analysiert werden. In manchen Fällen kommunizieren diese Geräte auch mit anderen verwandten Geräten und nutzen die Informationen, die sie voneinander erhalten. Die Geräte erledigen die Arbeit häufig ohne menschliches Eingreifen, auch wenn ein Interagieren in Form von Anweisungen oder Datenzugriffen möglich ist.

IoT schließt in vielen Unternehmen eine Lücke und macht die OT (Operational Technology) und so die Hardware und Embedded Software zur Kontrolle und Steuerung von Geräten, Prozessen und Ereignissen zukunftsfähig. Allerdings ist leicht vorstellbar, dass diese komplexen Netzwerke Cyberkriminellen viel Angriffsfläche bieten und zum Schwachpunkt der Unternehmenssicherheit werden können.

Bildquelle: Pixabay.com ©Tumisu CC0 Public Domain

Je komplexer das Netzwerk, desto größer die Angriffsfläche für Hacker.

OT und Cyberkriminalität

Vor noch nicht allzu langer Zeit bildeten die OT-Systeme eines Unternehmens meist nur einen Kollateralschaden, wenn Angriffe auf das IT-System auch in der OT-Umgebung einschlugen. Aber auch die Cyberkriminalität hat „Fortschritte“ gemacht. So nutzen die Hacker inzwischen dedizierte Malware und spüren gezielt vernetzte Geräte, die mit dem Internet verbunden sind, auf. Cyberkriminelle haben ein leichtes Spiel, wenn Unternehmen hier keine Gegenmaßnahmen treffen. Und die Folgen für ein Unternehmen bei einem nicht abgewehrten Angriff können verheerend sein. Die Sicherheit von Menschen und Geräten steht auf dem Spiel und es werden horrende Kosten verursacht. Bereits geringfügige Manipulationen im System können beispielsweise den reibungslosen Ablauf der Produktion nachhaltig schädigen.

Da die Geräte und Maschinen in Produktionsanlagen auf Langlebigkeit ausgerichtet sind, wird hier oftmals mit veralteten Betriebssystemen gearbeitet. Es gibt häufig keinen Updates oder Security Patches mehr. Für Hacker finden sich in einem solchen Fall sehr leicht zahlreiche Schwachstellen. Darüber hinaus besitzen viele OT-Systeme nicht einmal eine integrierte Security. Und diese lässt sich auch nicht ohne weiteres installieren.

Sicherheitslösungen für die OT

Der zunächst wichtigste Punkt für die OT-Sicherheit ist die Netzwerksegmentierung. Eine effektive Segmentierung beginnt mit Netzwerktransparenz. Diese ermöglicht es, alle Geräte im Netzwerk und die Art, wie diese interagieren, zu verstehen. Auf diese Weise erhält man den Kontext, den es braucht, um effektiv zu segmentieren und Ausfallzeiten oder Sicherheitsprobleme zu vermeiden.

Folgende Grundprinzipien bilden die Basis für die OT-Sicherheit:

1. Den Zustand der Umgebung im Vergleich zur Baseline kennenlernen:

- Welche Geräte kommunizieren miteinander?

- Welche Protokolle werden verwendet? Müssen sich alle Geräte im selben Netzwerk befinden?

- Was ist die aktuelle Softwareversion im Vergleich zu der, die bisher eingesetzt wurde?

- Was ändert sich an einem der oben genannten Punkte, wenn Änderungen oder Aktualisierungen vorgenommen werden müssen

2. Den Zugriff auf nicht benötigte Dienste bzw. Software deaktivieren oder blockieren. Dies kann lokal am Endpunkt oder vorgelagert durch Netzwerksegmentierung erfolgen.

Im Rahmen der Netzwerksegmentierung sollten IT- und OT-Umgebung sauber voneinander getrennt werden. Auf diese Weise können sich Angriffe nicht uneingeschränkt ausbreiten. Durch eine Micro-Segmentierung kann die Trennung anschließend weiter verbessert werden. Kritische Assets sollten zudem mit einer Whitelisting-Lösung geschützt werden. So können nur Services und Applications im System durchgeführt werden, die per Whitelist definiert sind.

Neben der Segmentierung bietet die Anwendung maßgeschneiderter Technologien einen guten Schutz. Diese sind auf die besonderen Ansprüche an eine Produktionsumgebung abgestimmt. Darüber hinaus müssen sie mit den Umgebungsbedingungen auf dem Shopfloor zurechtkommen, OT-spezifische Protokolle beherrschen und sie brauchen eine niedrige Latenz. Dabei sind bei einem Defense-in-Depth-Modell ein Endpunkt und ein Netzwerkschutz notwendig. Darüber hinaus wird in der Regel ein zentralisiertes Monitoring empfohlen. Auf diese Weise haben die Verantwortlichen immer einen Überblick über potenziell bedrohliche Ereignisse in der OT-Umgebung.