Sicherheit ist einer der wichtigsten Faktoren in der Automobilbranche – sowohl die der Passagiere als auch die des Fahrzeugs selbst. Doch gerade dieser Aspekt wird im Zuge zunehmender Vernetzung und Software im Fahrzeug immer schwieriger.

Automobilhersteller stehen in diesem Zusammenhang vor einigen Herausforderungen. Doch Cyberangriffe können rechtzeitig abgewehrt werden. Die Exprten von CYMOTIVE zeigen wie.

Manche Leute beschreiben moderne Fahrzeuge als Computer auf Rädern. Aber mit mehr Software, Features und Vernetzung kommen auch größere Verantwortung und Risiken. In dieser sich rasch entwickelnden Branche – Stichwort Smart Mobility – sind Cyberangriffe auf Fahrzeuge bereits vorgekommen und stellen mittlerweile ein reales Problem dar. Es ist nur eine Frage der Zeit, bis vernetzte oder autonome Fahrzeuge mit dem nächsten großen Cyberangriff konfrontiert werden.

Einstieg über das Multimediasystem: So verläuft ein Cyberangriff auf ein Auto

Wie ein solches Angriffsszenario in kleinerem Rahmen aussehen kann, zeigt Cymotive Technologies anhand eines Beispiels. Das deutsch-israelische Unternehmen hat sich auf Automotive Cybersecurity spezialisiert und weiß daher genau, wie solche Szenarien typischerweise ablaufen:

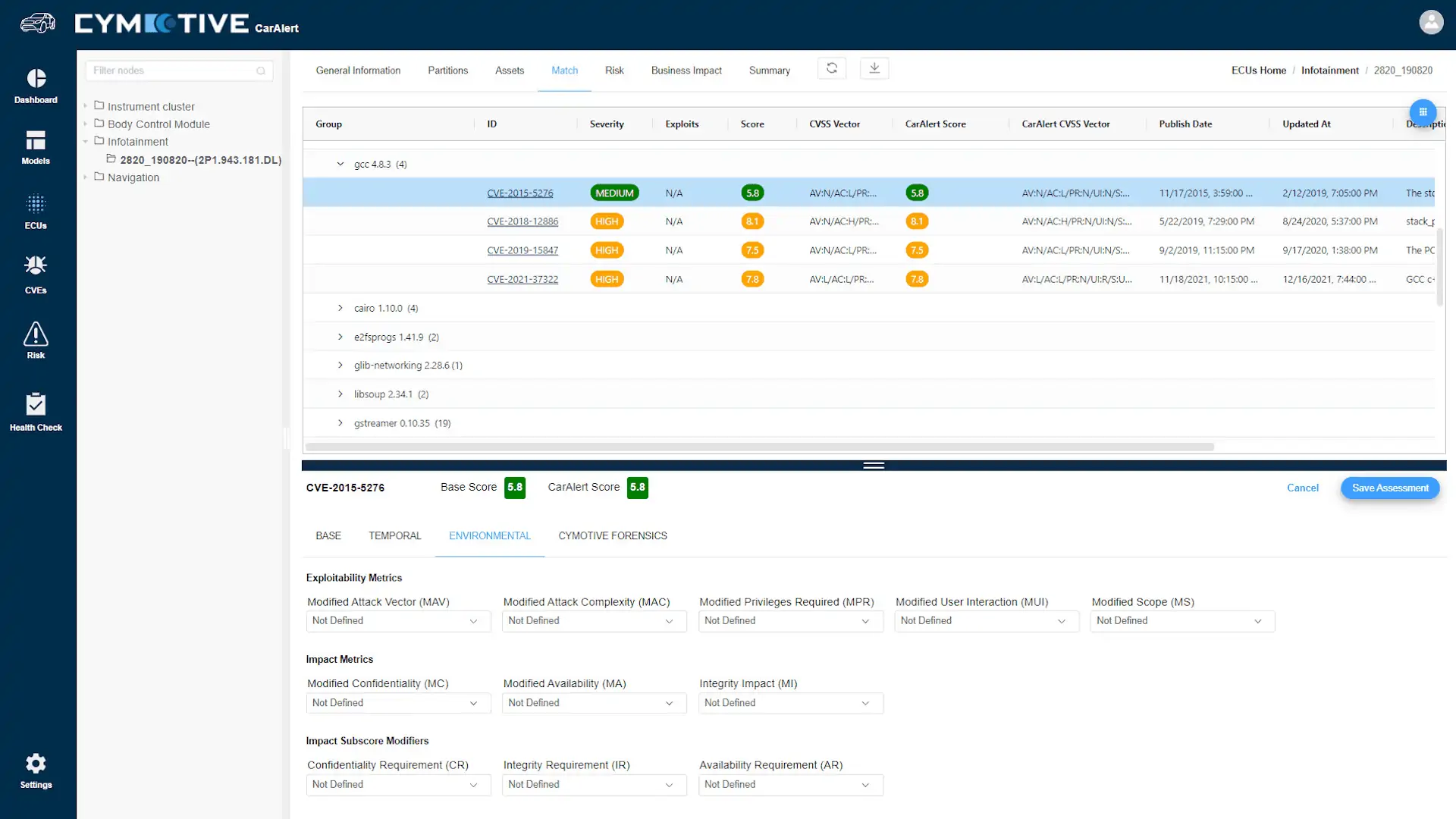

In jedem Fahrzeug gibt es verschiedene Steuergeräte (Electronic Control Unit = ECU), die für unterschiedliche Vorgänge oder Funktionen im Fahrzeug verantwortlich sind. Dazu gehört beispielsweise das Infotainment-ECU, also das Multimediasystem des Fahrzeuges, oder auch das Kommunikations-ECU, welches für den ein- und ausgehenden Datenverkehr verantwortlich ist. Diese stellen beliebte Angriffsziele dar. In solchen Systemen wurden in diesem Fall neuartige Anomalien und Exploits entdeckt.

Wichtig bei einer solchen Meldung ist es, sich zunächst einen Überblick über den Fahrzeugstatus zu verschaffen. Über spezielle Dashboards wird dokumentiert, wann das Fahrzeug aktiv war, um welches Fahrzeugmodell es sich handelt, welche anderen Anomalien entdeckt wurden sowie etwaige weitere wichtige Details.

Eine unscheinbare Störung könnte auch ein Angriff sein

Im nächsten Schritt erfolgt per Fernuntersuchung eine tiefere Betrachtung der Warnmeldungen. Viele Automobilunternehmen haben für solche Fälle zuständige Sicherheitsteams, sogenannte Fahrzeug-SOC Teams (Security Operation Center). Diesen stehen für die Untersuchung und Korrelation weitere Informationen zur Verfügung, beispielsweise der Standort des Fahrzeugs oder die spezifischen Modelle der ECUs. Seitens des Infotainment-ECUs wurde auffälliges Prozessverhalten gemeldet. Unter diese Meldung könnten viele Prozesse fallen, wie in unserem Beispiel das “Radio” und der “Display Manager”, die abgestürzt waren und erneut gestartet wurden. Zusätzlich registrierte das Ethernet-ECU ausgehenden Datenverkehr, der als verboten wahrgenommen und von der Firewall blockiert wurde. Quell-IP-Adresse war die IP-Adresse des Infotainment-ECUs, die Ziel-IP-Adresse stellte sich im weiteren Verlauf der Untersuchung als bekannter Command-and-Control-Server (CNC-Server) heraus. Solche Server nutzen Cyberkriminelle, um durch Malware kompromittierte Systeme zu senden und gestohlene Daten aus dem Zielnetzwerk zu empfangen.

Bild: CarAlert-System – vom Schwachstellen-Management-System gefundene ECU-Schwachstellen

Versuchter Angriff erfolgreich abgeblockt

Nachdem feststeht, dass es sich um einen versuchten Cyberangriff handelt, muss sichergestellt werden, dass das Fahrzeug keine Sicherheitsprobleme aufweist und dass keine Kommunikation zwischen dem Fahrzeug und der IP-Adresse stattfand.

In unserem Beispiel stellte sich durch Betrachtung der Protokolle des Infotainment-ECUs heraus, dass ein externes Laufwerk an dieses angeschlossen war. Es wurde eine unbekannte Datei ausgeführt und direkt danach gelöscht. Anti-Viren-Scans bestätigten, dass es sich um ein Schadprogramm handelte, das mit dem zuvor gefundenen CNC-Server verbunden war. So wurde während des Angriffs versucht, Details über das Fahrzeug und seinen Besitzer an den angreifenden CNC-Server zu senden. Dank der Firewall wurde dieser Versuch blockiert.

Auch wenn der Cyberangriff nicht erfolgreich war, ist die Arbeit an dieser Stelle noch nicht getan. Vielmehr stehen zuständige Teams in der Verantwortung, Schadensbegrenzung zu leisten. Dazu zählt beispielsweise, nach weiteren Hinweisen der verdächtigen IP-Adresse bei der gesamten Fahrzeugflotte zu suchen, per Over-the-Air-Update die Schwachstellen bei den betroffenen ECUs zu beheben oder auch den Fahrzeugbesitzer zu kontaktieren.

Cybersecurity nicht vernachlässigen

Bei einem solchen Cyberangriff in der Automobilindustrie sind viele Parteien und komplexe Prozesse beteiligt. Dazu gehören Sicherheits-, Analyse- und Schwachstellenmanagementteams, die gemeinsam auf den Angriff reagieren, Schwachstellen verwalten und versuchen Risiken zu bewerten, zu minimieren und abzuschwächen. Insbesondere die Vielzahl an Anbietern und ECUs, die in einem einzigen Fahrzeug aktiv sind, stellen dabei eine große Herausforderung dar.

Um von vorneherein die mögliche Angriffsfläche zu minimieren und Gefahren richtig priorisieren zu können, implementieren Unternehmen verschiedene Sicherheitstaktiken. Von zentraler Bedeutung ist dabei ein kontinuierlicher Schwachstellenmanagement-Prozess. In diesem werden fortlaufend Sicherheitslücken in den Systemen und in der eingebetteten Software identifiziert, bewertet, gemeldet und behoben.

Es besteht Handlungsbedarf

Es wird höchste Zeit für Automobilhersteller und Zulieferer über die traditionelle, funktionale Sicherheit hinauszudenken und neben der Safety verstärkt in Cybersecurity zu investieren. Denn es ist nur eine Frage der Zeit, bis wir ernsthafte, bösartige Cyberangriffe auf vernetzte Fahrzeuge sehen werden. Intrusion Detection Systeme (IDS) und Schwachstellenmanagement sind wichtige Maßnahmen, um Autos über ihren gesamten Lebenszyklus hinweg abzusichern. Erste Lösungen gibt es bereits. Auch wenn der initiale Aufwand hoch erscheinen mag, lohnt er sich und wird langfristig zum Wettbewerbsfaktor. Denn künftig wird die Cybersecurity eines Fahrzeugs mit darüber entscheiden, ob Verbraucher ein Auto kaufen oder nicht.