F&M Consulting, der Duisburger IT-Spezialist für Automation und Cybersecurity hat eine Innovation im Bereich IT-Security vorgestellt, die Cyberangriffe auf Unternehmens IT stoppt. flexpo IT-Security ist der Name der digitalen Gegenoffensive bei Cyberattacken. Mit dieser IT-Sicherheitslösung können Cyberangriffe in kürzester Zeit aktiv gestoppt werden. Dabei wird ein digitaler Gegenangriff gestartet, indem eine kontrollierte und automatisierte Abschaltung der zentralen Systeme erfolgt.

Bei flexpo handelt es sich um eine umfassende Monitoring- und IT Security Management-Lösung, welche bis zur Stromabschaltung bei vollziehenden Cyberangriffen hochautomatisiert eingreift.

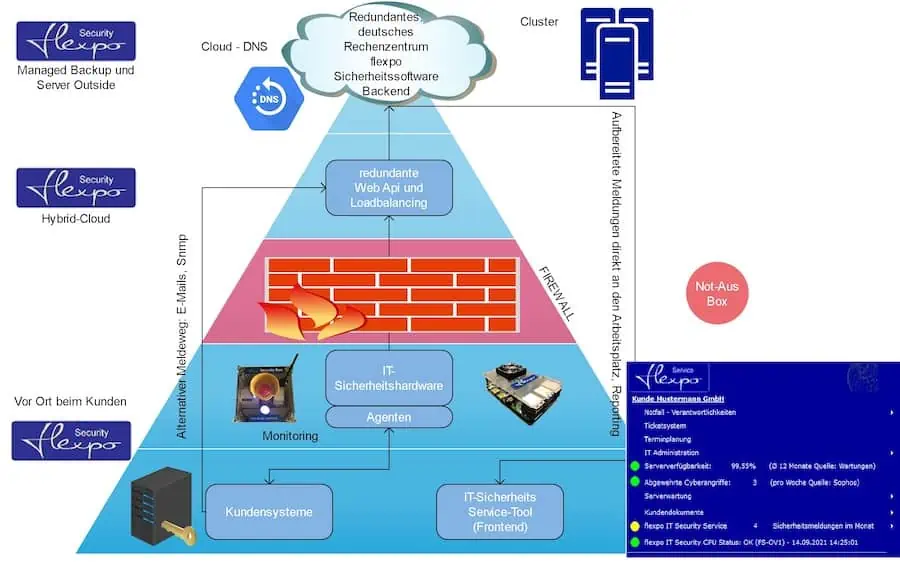

Durch kontinuierliche Datenanalysen und KI-Scoring mittels Sicherheitshardware und -software vor Ort, aber auch zusätzlich redundanter Systemlösungen in zwei Rechenzentren, werden Abweichungen vom normalen IT-Betrieb innerhalb weniger Sekunden erkannt und je nach Bedrohungslage automatisiert gemeldet oder zur sofortigen Abschaltung geführt. Um einen echten Schaden zu vermeiden, ist der größte Feind die Zeit, welche zwischen dem Start einer Verschlüsselung und dem andauernden Prozess der Verschlüsselung vergeht. Es bleiben nur max. 10-15 Minuten für eine totale Abschaltung egal zur welcher Uhrzeit und Wochentag, um maximal einen Kollateralschaden zu erleiden.

Bild 1: Aufbau der Architektur

Das Vorgehen

Die Lösung konzentriert sich hauptsächlich auf genau diese Schadensreduktion und nicht auf das Unausweichliche, einen Cyberangriff an sich. Denn dieser wird früher oder später stattfinden. Dabei wird eine kleine Blackbox CPU für das Monitoring vor und hinter der Firewall der zu überwachenden Unternehmens IT eingesetzt, welches im Sekundentakt Prozessanomalien und Muster nach üblichen Angriffstaktiken (IoCs, Indicators of Compromise) analysiert und mit einem Backend im Rechenzentrum abgleicht.

Die IT-Security Lösung verfolgt damit die Strategie und Technik der aktiven Gegenwehr und NOT Abschaltung bevor erst ein Schaden entsteht. Die ausgewählten Komponenten sind nicht auf dem Massenmarkt erhältlich, sondern Eigenentwicklungen und liefern daher auch Angreifern keine Informationen über die angewendeten Mechanismen zur Abwehr von Cyberangriffen.

Was ist hier anders?

Dem Unternehmen ist es gelungen, mit einer speziellen Kombination aus Hardware, Softwareware und Automation Cyberangriffe auf IT-Systeme durch sofortige Gegenmaßnahmen zu stoppen. Derzeitige Systeme können zwar Angriffe erkennen und melden, jedoch keine aktiven. Somit und nur so werden Schäden durch Verschlüsselungen, Datendiebstahl, Erpressung und Betriebsstillstände verhindert.

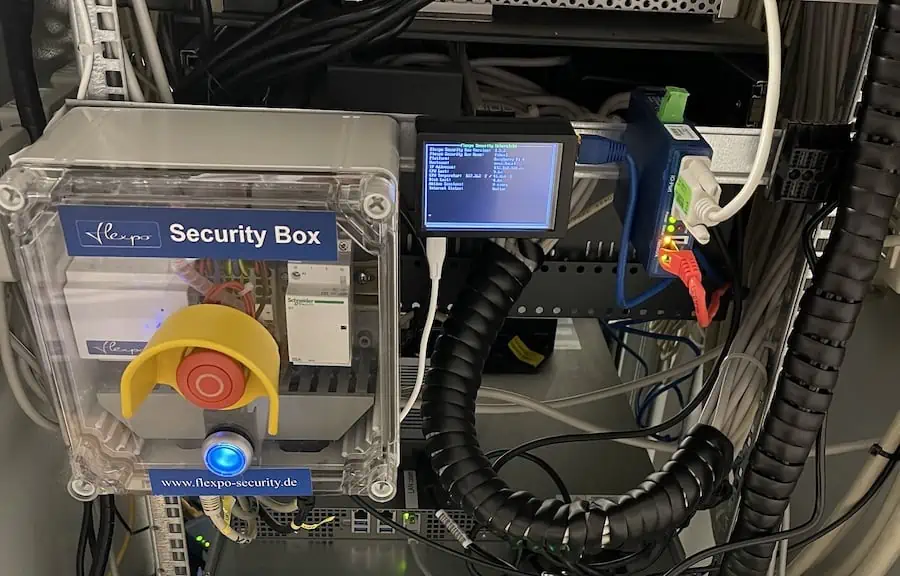

Bild 2: Flexpo, eine innovative Lösung aus Hard- und Software.

Andere Herangehensweise

Die Abwehr eines Cyberangriffs ist bei flexpo in mehrere Angriffsstufen gestaffelt und wirkt bereits sehr viel früher. Nur diese Maßnahmen können wie auch alle anderen marktüblichen derzeitigen IT-Sicherheitssysteme nicht zu 100% einen Übergriff und somit eine Infektion der IT-System verhindern. Lediglich können diese sehr viele Angriffe, wenn überhaupt erkennen, melden, jedoch nicht aktiv und automatisch eingreifen. Findet jedoch ein Angriff in einer Zeit statt, in der kein IT-Personal den Vorfall oder auch einen Alarm bemerkt, so werden alle IT-Komponenten verschlüsselt und meist zuvor auch kopiert. Bei dieser neuen IT-Security Lösung jedoch übernimmt eine zweite wichtige Phase „das Modul NOT-Aus“ einen sofortigen und hoch automatisierten Gegenangriff.

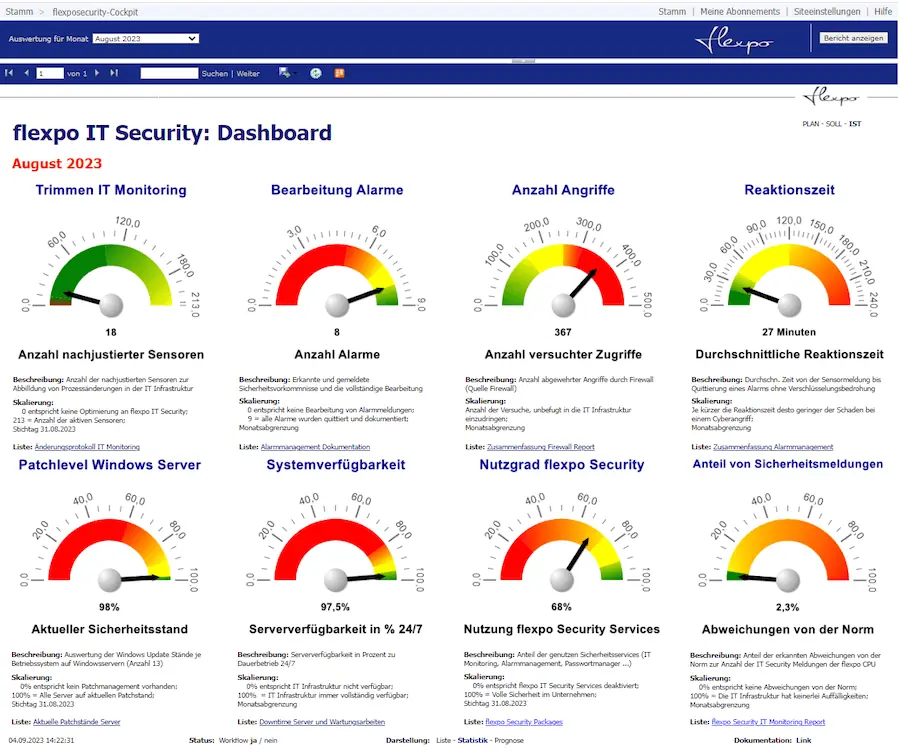

Der Wirkungsgrad

Die Wirkung der Erkennung einer Verschlüsselung liegt bei nahezu 100%. Das liegt weniger an dem Verhalten der Angreifer, sondern eher an dem Verhalten der angegriffenen Systeme. Hier besitz die Security-Lösung einen Heimvorteil, da das Systemverhalten im Falle einer Verschlüsselung oder Datendiebstahl trainiert wurde. Mit dem Beginn der Verschlüsselung greifen die automatisierten Mechanismen in Sekundenschnelle. Da die Systeme alle sehr spezielle Verhaltensmuster zeigen, welche nicht mehr im Verborgenen bleiben können, ist dieser Ansatz sehr sicher, benötigt aber eine sofortige Handlungsmaßnahme.

Da diese Angriffe fast alle Überraschungsangriffe sind und zu Zeiten der Betriebsruhe stattfinden, würde auch ein noch so ausgefeiltes Alarmmanagement nicht innerhalb weniger Minuten zu einer Systemabschaltung führen. Daher wurde das F&M IT-Sicherheitssystem mit einer unabhängigen und für den Angreifer unsichtbaren CPU ausgestattet. Dieses System verwendet ein IT-Scoring Verfahren mit speziellen Ausführungsmechanismen eines Cyberangriffes und kann auch nicht abgeschaltet werden. Selbst ein Internetausfall oder ein Stromausfall würde das System nicht stoppen können.

Bild 3: Das Dashboard zeigt, nicht alles ist im grünen Bereich.

Schaden wird ausgeschlossen

Die häufigsten Angriffe sind zwar Blitzangriffe jedoch in den meisten Fällen sind die Angreifer bereits auf den Zielsystemen (strategische Angriffe) und mit dem Umfeld vertraut. Da dieser Zugriff häufig durch Phishing eMails ausgelöst und somit eine bekannte Identität vorgetäuscht wird, erkennen auch noch so professionelle IT-Sicherheitssysteme diese Ausspähung nicht. Möglicherweise auch nicht das flexpo-IT System.

Bis zu diesem Zeitpunkt ist in den meisten Fällen aber auch noch kein messbarer Schaden entstanden. Erst wenn die Angriffswelle startet, etwa in der Nacht, an Wochenenden oder an Feiertagen, so reichen je nach Unternehmensgröße etwa zwei Stunden aus und alle Systeme sind nicht mehr einsatzbereit. Auch das Einspielen von Backups ist in vielen Fällen nicht mehr möglich, da meist Infrastrukturen, Backups, Gateways, Datenbanken in einem laufenden Betrieb gestört wurden und der 1:1 Zustand nicht mehr hergestellt werden kann.

Daher ist der Ansatz der F&M Lösung, sich auf genau diesen Fall zu konzentrieren. In zwei Jahren forensischer Arbeit wurde von den Entwicklern daher das Verhalten der infizierten Systeme bei Verschlüsselungen und Datendiebstahl analysiert und in einen Sicherheitsalgorithmus einer Blackbox verpackt. Diese kommuniziert über eigene getrennte Netzwerke (Firmengeheimnis) mit einer Notabschaltevorrichtung. Auch diese NOT-Aus Box ist eine Eigenentwicklung und auf zahlreiche Sonderfälle eines Cyberangriffs mit Verschlüsselung vorbereitet.

Die NOT-Aus Einrichtung schaltet unmittelbar mit dem Beginn einer Verschlüsselung alle Systeme stromlos und verhindert somit einen größeren Schaden. Einen Wideranlauf der IT-Systeme inkl. Beseitigung der Schadsoftware und Änderung aller Passwörter für Systemezugriffe, ist in 3-4 Stunden wieder hergestellt. Im Gegensatz zu einer erfolgreichen Verschlüsselung entsteht bei dieser aktiven Gegenwehr, kein Datendiebstahl, keine Erpressung und kein Betriebsstillstand auf unbestimmt Zeit. Ebenso wird keine Reputationsverlust bei Kunden oder Lieferanten zu beklagen sein.

Das IT-Sicherheitssystem im Einsatz

Das System wird in den verschiedenen Ausbaustufen bereits seit vier Jahren bei zahlreichen Kunden aus Industrie und Handwerk eingesetzt. Die Möglichkeit einer sofortigen Notabschaltung ist seit zwei Jahren möglich und ebenfalls im Dauereinsatz 7/24.

Seit dem Einsatz der flexpo IT-Sicherheitslösung gab es bei keinem der Kunden eine Verschlüsselung oder auch Datendiebstahl. Auch die Hochverfügbarkeit der IT-Systeme ist durch ein ebenfalls von der F&M Consulting entwickeltes Clusterverfahren auf über 98% angestiegen.

Ein System für alle

Die IT-Sicherheitslösung wird in Sicherheitspaketen je nach Unternehmensgröße angepasst und ist daher auch für sehr kleine Unternehmen ausgelegt. Die Sicherheitshardware wird gestellt und bleibt Eigentum der F&M Consulting. Lediglich eine feste Monatspauschale je Unternehmensgröße und ein Sicherheitskontingent für das Trimmen von Sicherheitssensoren, bei veränderter IT-Umgebung, fällt bei dieser Lösung an.

Das System wird einmalig (feste Tagespauschale) vor Ort in Betrieb genommen. Desweiteren folgen alle Einstellungen einer System Ist-Aufnahme für die Sicherheitstemplates (aller Agenten) und einer Risikoanalyse, auf der Ebene der wichtigsten Geschäfts- und Systemprozesse. Danach wird das Sicherheitslevel und die Sicherheitspakete definiert und scharf geschaltet.

www.flexpo-security.de