Nach über einem Jahr COVID-bezogener “Notunterkünfte” ist von zu Hause aus arbeiten unumgänglich geworden. Arbeitgeber und Arbeitnehmer haben Anpassungen ihrer Arbeitsweise vorgenommen, um die Geschäftskontinuität während dieser beispiellosen Pandemie sicherzustellen.

Es wird allgemein erwartet, dass die Arbeitgeber auch nach Abklingen der Pandemie ihren Mitarbeitern mehr Flexibilität bieten werden, um zumindest einen Teil der Arbeitswoche von zu Hause aus zu arbeiten.

All diese Entwicklungen werfen ein Schlaglicht auf die Endpunktsicherheit und die Notwendigkeit, sicherzustellen, dass Laptops, die von Mitarbeitern verwendet werden, sicher sind und das gleiche Maß an Schutz bieten wie Desktops, die sich traditionell innerhalb des Unternehmensperimeters befinden.

Jeder sagt, dass Sicherheit wichtig sei. Und doch gibt es jede Woche Berichte über Sicherheitsverletzungen. In letzer Zeit fand ich:

- Hier geht es um einen Virus in einer Android-Anwendung, der 10 Millionen Geräte gehackt hat;

- Ein Hacker verschafft sich Zugang zu einer Wasseraufbereitungsanlage in Florida mit dem Ziel, die Natriumhydroxidwerte im Wasser radikal zu verändern;

- 29 Milliarden Remote-Desktop-Protokoll (RDP)-Versuche im Jahr 2020 mit dem Ziel, mit legitimen Anmeldeinformationen auf Dienste zuzugreifen, so dass Eindringlinge unbemerkt bleiben können.

Der aktuelle Stand der Technik macht deutlich, dass dies weiterhin eine Schwachstelle ist. Ich möchte ausdrücklich darauf hinweisen, dass wir durch die Behauptungen von Antiviren-Produkten in ein falsches Gefühl der Sicherheit eingelullt werden. Ja, sie erfüllen ihren Zweck. Aber die traditionellen Methoden zur Absicherung eines Laptops mit Antivirenlösungen oder einem VPN-Client, der innerhalb von Windows läuft, reichen nicht mehr aus, um die Sicherheit dieser Geräte zu gewährleisten, insbesondere im Zuge der neuen Bedrohungen. Noch ausgeprägter wird dieses Problem, wenn diese Laptops für unternehmens- oder landessensible Anwendungsfälle eingesetzt werden.

Wir bei Lynx Software Technologies stellen uns ein neues Paradigma für den sicheren Laptop vor und lassen uns dabei vom Commercial Solutions for Classified (CSfC)-Programm der US-Regierung inspirieren.

Secure Laptop – Ein Schichtenansatz für die Sicherheit

Grundsätzlich glauben wir an einen Ansatz aus mehreren unabhängigen Sicherheitsebenen (MILS), der auf Sicherheit durch Isolation setzt. Es gilt also, sicherheitsrelevante Funktionen von der Benutzerdomäne isolieren zu können, um dadurch eine umgehungs- (Bypass) bzw. manipulationsfreie Umgebung zu schaffen.

Zwei fundamentale Eigenschaften sind für die grundlegende Sicherheit unerlässlich, nämlich die Trennung und die Kontrolle des Informationsflusses. Durch die Separierung von Sicherheitsfunktionen in verschiedene Domänen und die Kontrolle des Informationsflusses zwischen diesen Domänen bietet dieser Ansatz ein anderes Paradigma zur Gewährleistung von Vertraulichkeit und Integrität für sicherheitsrelevante Anwendungsfälle.

Neben der Festlegung von Sicherheitsrichtlinien für die Separierung und Kontrolle des Informationsflusses muss auch auf die Virtualisierung verschiedener Betriebsumgebungen geachtet werden. Diese grundlegenden Eigenschaften erschaffen unserer Meinung nach eine sichere Laptop-Konfiguration, die im Wesentlichen die folgenden Sicherheitseigenschaften bietet:

- Isolierung der Windows-Umgebung für den Benutzer

- Eine separate Domain zum Schutz von Data-in-Transit mit zwei VPNs

- Eine separate Domain zum Schutz von Data-at-Rest

- Eine isolierte Management-Domäne, um sichere Updates zu ermöglichen

Die Isolierung der Schlüsselelemente, die Daten im Ruhezustand oder während der Übertragung schützen, erhöht die Sicherheitslage einer solchen Laptop-Konfiguration erheblich. Denn keine dieser Domänen, die für die Gewährleistung der Datensicherheit von grundlegender Bedeutung sind, sind für den Benutzer oder direkt im Netzwerk zugänglich. So entsteht ein “Unternehmensperimeter für unterwegs”!!

Sichere Laptops für hochgefährdete Umgebungen

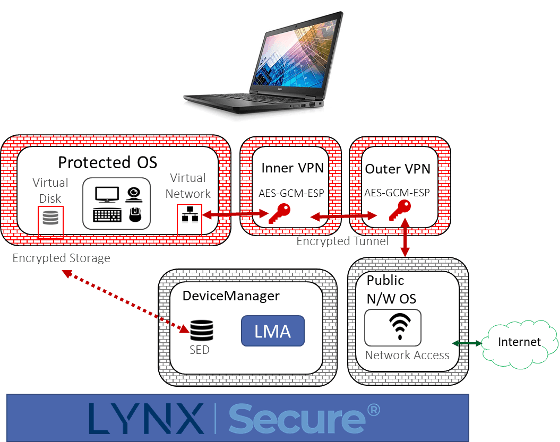

Wie würde dies in der Praxis konfiguriert? Für hochgefährdete Umgebungen könnte es wie das obige Diagramm aussehen, mit den folgenden Hauptkomponenten:

- Das geschützte Betriebssystem – typischerweise das Windows-Betriebssystem, das vom Laptop-Benutzer für die normalen täglichen Aktivitäten verwendet wird. Dieses geschützte Betriebssystem läuft isoliert innerhalb einer virtuellen Maschine und kann keine direkte Verbindung zum Internet herstellen. Das Windows-Betriebssystem kann sich nur über die VPN-Domänen mit der Außenwelt verbinden.

- Die VPN-Domänen – Zwei getrennte Domänen, das innere und das äußere VPN, die zwei VPN-Clients für den doppelten Schutz der Daten im Transit beherbergen. Jede dieser VPN-Domänen verbindet sich unabhängig mit einem separaten VPN-Server mit potenziell separaten Anmeldeinformationen, um größtmöglichen Schutz zu gewährleisten. Die VPN-Domänen sind für den Benutzer unzugänglich und können nicht umgangen oder manipuliert werden.

- Die Verwaltungsdomäne, die eine oder mehrere separate Domänen umfasst, die den Zugriff auf das selbstverschlüsselnde Laufwerk zum Schutz der Daten im Ruhezustand kontrolliert. Diese Verwaltungsdomäne beherbergt in der Regel auch den Verwaltungsagenten, der Verwaltungsfunktionen wie Over-the-Air-Upgrades und einen Fallback zu einer bekannten guten Konfiguration bereitstellt, wenn das Upgrade fehlschlägt.

Ein Boot-Authentifikator, der den Laptop durch eine Pin-Eingabe entsperrt und nur bei erfolgreicher Authentifizierung die Instanziierung des Laptops zulässt.

Die öffentliche Netzwerkdomäne – sie ist die einzige Einheit, die tatsächlich mit dem Internet verbunden ist und nicht mit den anderen sicherheitsrelevanten Domänen interagieren kann.

Effektiv bedeutet dies, dass die Firewall des Unternehmens auf den Ort ausgedehnt wird, an dem Sie arbeiten, sei es Ihr Haus, ein Café oder (ja) das Flugzeug. Die IT-Richtlinien des Unternehmens werden auf Laptop-Basis bereitgestellt und verwaltet, unabhängig davon, wo sich diese Geräte befinden. Dieser Ansatz sollte das Rad nicht neu erfinden. Kunden werden oft ihre eigene bevorzugte VPN-Funktionalität haben, die im Rahmen dieser Lösung funktionieren muss. Der Ansatz sollte es auch der IT ermöglichen, in der Unternehmenszentrale zu bleiben und alle Assets zu überwachen. Funktionen wie das Durchführen von Remote Wipes und Remote Backups eines Laptops sind natürliche Erweiterungen der Funktionalität, die Kunden gerne sehen würden.

Die Vision einer sicheren und nahtlosen Produktivität

Unternehmen der Zukunft werden in hohem Maße von der Fähigkeit der Organisationen (kommerziell und behördlich) abhängen, ein gewohntes Laptop-Benutzererlebnis nahtlos mit den strengen Sicherheitsmaßnahmen zu kombinieren, die erforderlich sind, um Remote-Arbeit zu ermöglichen.

Wir glauben, dass der erste Schritt auf diesem Weg darin besteht, sicherzustellen, dass alle handelsüblichen Laptops diese Konfigurationen unterstützen, um dem IT-Anwender im Unternehmen eine breite Auswahl zu ermöglichen. Da sich diese weiterentwickeln, kann auch die Unterstützung nativer Benutzererfahrungen auf Geräten wie Touchscreens, Hybrid-Laptops, Tablets und den unzähligen Geräten, die eine nahtlose Produktivität der Benutzer fördern, von diesen erweiterten Sicherheitskonfigurationen profitieren.

Für den staatlichen Anwender bietet die Sicherstellung von behördlichen Genehmigungen wie der CSfC, die mit verschiedenen Fähigkeitspaketen abgestimmt sind, die notwendige Sicherheit für Anwender, die mit Staatsgeheimnissen und hoch eingestuften Informationen umgehen. Diese behördlichen Genehmigungen ermöglichen Cybersicherheitslösungen, die ein höheres Maß an Sicherheit bieten, indem kommerzielle Standardtechnologien verwendet werden, die diese zeitnah umsetzen.

Autor: Arun Subbarao, Vice President, Engineering & Technology at Lynx Software Technologies, Lynx Software Technologies