Nachdem Twitter zuletzt vermehrt in den Medien kursierte, da das Unternehmen im Zuge der Corona-Krise all seinen Mitarbeitern Home-Office auf Lebenszeit gewähren wollte, machte es nun erneut Schlagzeilen. Von CEO-Fraud bis Spear-Phishing: Warum der aktuelle Twitter-Vorfall ein Warnschuss für viele Unternehmen ist und die Sicherheitslücke Mensch immer noch zu sehr unterschätzt wird.

Dieser Tag hat bei Twitter Geschichte geschrieben – leider im negativen Sinne. Am 16. Juli 2020 war es Hackern gelungen, den bisher größten Angriff auf eine Social Media Plattform durchzuführen. Der Vorfall war vor allem in seinem Ausmaß und Umfang schockierend – nicht nur prominente, sondern tausende Profile waren betroffen. Auch hatte Twitter noch Stunden später mit der Wiederherstellung und vor allem damit zu kämpfen, herauszufinden, was überhaupt passiert war.

War Twitter nicht hinreichend geschützt?

Von komplexen Passwörtern bis hin zur Absicherung durch Zwei-Faktor-Authentifizierung mit einem zusätzlichen Code waren die Sicherheitsvorkehrungen der betroffenen Prominenten eigentlich überdurchschnittlich stark abgesichert.

Lag es dann also daran, dass bei Twitter zu viele Mitarbeiter Zugriff auf sicherheitskritische Daten und Konten hatten? Denn anscheinend konnten die Hacker interne Sicherheitsvorkehrungen aushebeln, um Datendiebstahl zu begehen. Nun hat Twitter in einem Blogbeitrag das Rätsel gelöst: Eine Mischung aus Social Engineering und Spear-Phishing auf einzelne Personen mithilfe von Telefonanrufen soll den Angreifern die virtuellen Tore geöffnet haben.

Auch bei einem amerikanischen Pipelinebetreiber sorgte Spear-Phishing für zwei Ausfalltage, indem zuerst trotz interner Sicherheitsvorkehrungen das firmeneigene Netzwerk durch Ransomware kompromittiert wurde, um im nächsten Schritt an Zugangsdaten zu Steuerungsanlagen zu gelangen. Die besten Sicherheits-Systeme nützen eher wenig, wenn der User anfällig für Manipulation und Täuschungsversuche ist.

IT-Sicherheit steht und fällt mit dem Mitarbeiter

Dies zeigt, dass trotz effektiver Systeme für Privileged Access und Account Management in Unternehmen ein essentieller Faktor zu sehr in den Hintergrund rücken kann – der gewöhnliche User, der zwar nicht direkt Zugriff auf wichtige Passwörter und Daten hat, aber trotzdem Bestandteil der Infrastruktur ist.

Er verwaltet also nicht den digitalen Tresor, aber vielleicht sitzt er an der Pforte im Eingangsbereich und winkt Hacker arglos durch. Haben diese erst einmal die erste Hürde ins Unternehmen genommen, ist es ein Leichtes, durch Spähattacken und Beobachtungen an notwendige Informationen zu gelangen und weiter vorzudringen.

Security Awareness als A und O

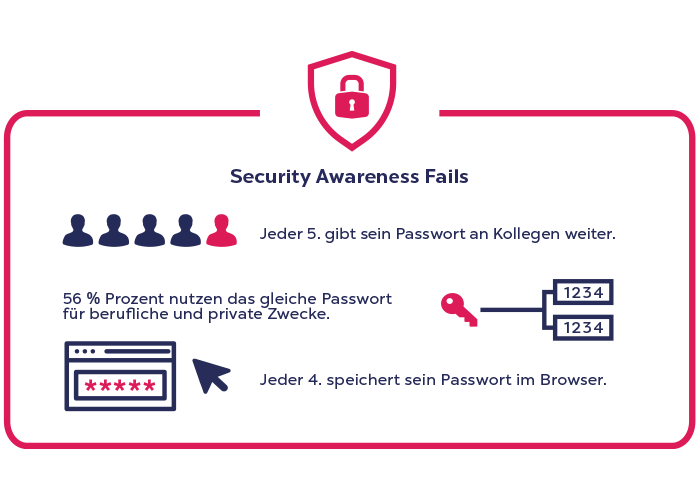

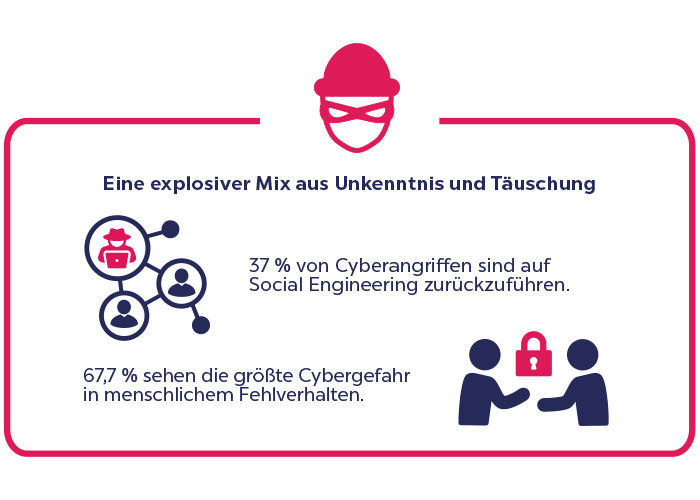

Fragt man Unternehmen, sehen zwar 67,6 % die interne IT-Sicherheit durch das menschliche Fehlverhalten ihrer Mitarbeiter gefährdet (Statista Studie 2019). Jedoch nur 22,9 % empfinden Social Engineering als große Cyberbedrohung. Unternehmen ist nicht klar, dass diese User dann als Einstiegstor genutzt werden können.

Die Schwachstelle Mensch beginnt bei Unwissenheit und Arglosigkeit im Umgang mit sensiblen Daten, führt über mangelndes technisches Know-how und endet mit fehlenden Anlaufstellen für deren Fragen und Belange. Nicht umsonst waren 2019 laut Bitkom 37 % der Angriffsmethoden auf digitales oder analoges Social Engineering zurückzuführen.

Dazu kommt, dass sich Hacker bei ihren Angriffen oft mehreren Methoden bedienen, um das bestmögliche Ergebnis zu erzielen. Die einzelnen Attacken sind hierbei bestens verzahnt und Social Engineering ist als explosive Zutat fast immer dabei.

Smart Work – eine neue Sicherheits-Challenge

Nun kommt noch eine andere Komponente ins Spiel – Smart-Work-Konzepte, die Mitarbeitern das orts- und zeitunabhängige Arbeiten ermöglichen. Ob die Home-Office-Regelung bei Twitter ihren Teil zum Sicherheitsvorfall beigetragen hat, lässt sich an dieser Stelle nur mutmaßen. Sicher ist, dass Mitarbeiter auf solch einschneidende Prozesse vorbereitet werden müssen, da das Risiko für Social Engineering sonst gerade in ungewohnter Arbeitsatmosphäre steigen kann. Laut aktuellen Berichten von Interpol hat Human Hacking besonders seit dem Ausbruch von COVID-19 weltweit zugenommen.

Gut ersichtlich ist diese Entwicklung auch an gängigen Angriffsmethoden wie CEO-Fraud, auch Chef-Betrug genannt, die im Home-Office noch zugenommen haben. Hier werden Mitarbeiter manipuliert, hohe Geldsummen zu überweisen. Die Gefahr, auf diese Tricks hereinzufallen, ist gerade für Mitarbeiter, die isoliert im Home-Office sitzen, besonders relevant.

Denn durch die physische Distanz und mangelnden Prozesse ist es nicht möglich, den Chef mal eben auf dem Flur über die gewünschte Transaktion anzusprechen. Und da soziale Interaktionen durch die physische Distanz im Home-Office eher abnehmen, steigt auch die Wahrscheinlichkeit, Mitarbeiter durch das Ausüben von Druck oder das Entgegenbringen von Wertschätzung eher manipulieren zu können. Dies bestätigt auch eine Online-Ausstellerbefragung der it-sa 2020, laut dieser fast jeder dritte von Kunden gemeldete Sicherheitsvorfall auf Social Engineering zurückzuführen ist.

Vom Risiko- zum Sicherheitsfaktor

Social Engineering wird also solange als sicherheitsrelevantes Thema bestehen bleiben, bis Unternehmen die Notwendigkeit erkennen, jeden Mitarbeiter aufzuklären, individuell zu schulen und besser in sicherheitskritische Prozesse miteinzubeziehen. Verantwortung für Systeme kann ein effizientes Werkzeug sein. Denn nur eine Kombination aus Security Awareness, regelmäßigen Schulungen und den notwendigen Tools und Prozessen zur Umsetzung der Inhalte kann die Sicherheitslücke Mensch nachhaltig schließen und das Unternehmen vor Datenmissbrauch schützen.

Human Hacking zeigt, dass sich jedes noch so gut durchdachte Sicherheitskonzept leicht aushebeln lässt, wenn Ihre Mitarbeiter freiwillig Passwörter oder andere Geheimnisse preisgeben. Da Hacker sich dabei immer neue Taktiken ausdenken, muss der Mensch als Schwachstelle immer wieder in den Mittelpunkt sicherheitskritischer Prozesse rücken, um sein Sicherheitsbewusstsein bestmöglich zu schärfen und Angreifern dadurch das Leben so schwer wie möglich zu machen.