In einer Zeit, in der immer mehr Unternehmen von Cyberangriffen betroffen sind, die auf den Diebstahl sensibler Daten abzielen, ist es essenziell, Sicherheitslücken zu schließen. Ein besonders beliebtes Einfallstor bei Hackern: aktive Benutzerkonten von ehemaligen Mitarbeitern.

Um derartige Schwachstellen in der IT-Sicherheit zu verhindern, bedarf es einer geeigneten Access Governance-Lösung, die vergebene Berechtigungen analysiert und übersichtlich darstellt. Neben den gesetzlichen sollte diese Lösung vor allem auch die unternehmenseigenen Anforderungen berücksichtigen. Gerade für Microsoft-Umgebungen ist eine speziell entwickelte Software ratsam, die Systemverantwortliche dabei unterstützt, die Richtlinien und Benutzerkonstellationen im AD und im NTFS-Filesystem zu überwachen.

Damit auch bei großen Umgebungen nicht der Überblick verloren geht, welcher Mitarbeiter worauf zugreifen darf, ist eine softwarebasierte Auswertung der Berechtigungen notwendig. Denn ohne den Einsatz einer passenden Lösung müssen IT-Systemadministratoren AD-Objekte und Fileserver-Strukturen manuell analysieren und auf Konformität zu Best-Practice-Richtlinien prüfen. Dies ist nicht nur sehr aufwendig, sondern birgt noch dazu ein hohes Fehlerpotenzial. Daher ist der Einsatz einer professionellen Access Governance-Lösung anzuraten.

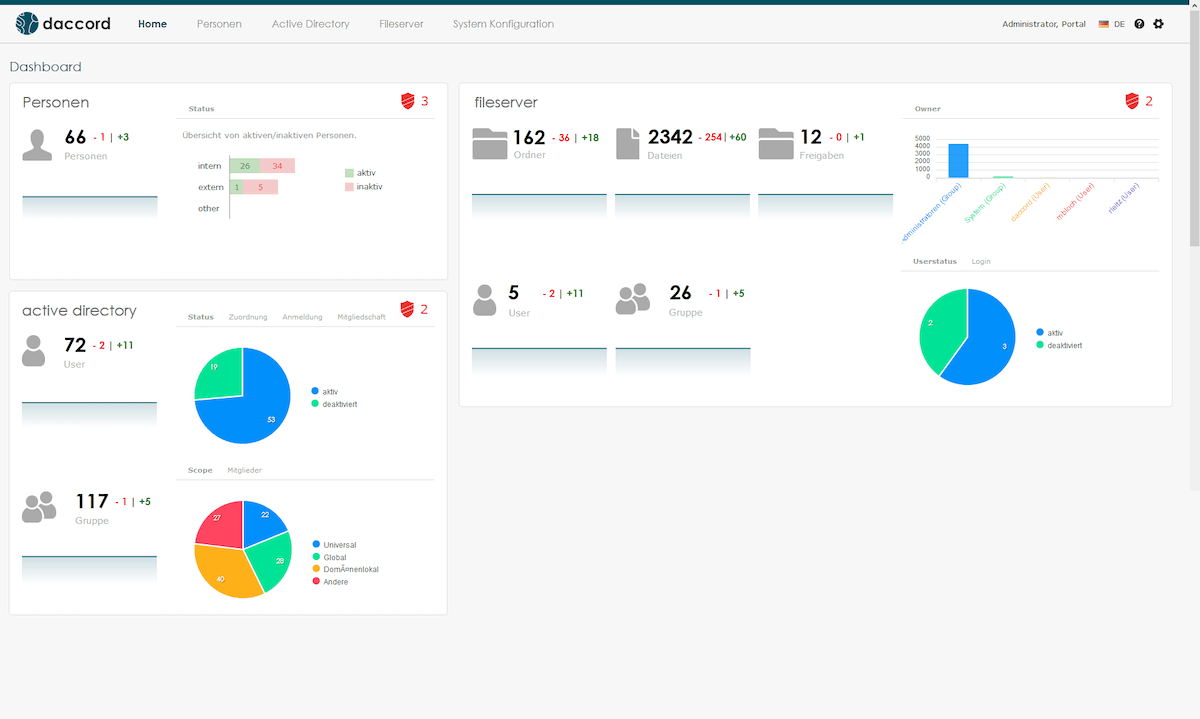

Bild 1: Anschauliche Dashboard-Ansichten zum schnellen Überblick

Wesentliche Features

Die Software sollte ohne zusätzliche Dienstleistungen einfach installier- und konfigurierbar sein und die Zugriffsberechtigungen der einzelnen Benutzer und Gruppen innerhalb der firmeninternen Microsoft-Infrastruktur identifizieren sowie erfassen. Zudem sollte das Tool imstande sein, die ermittelten Daten nach der Analyse des AD und des NTFS-Filesystems in ein leistungsfähiges Datenbanksystem zu importieren. Damit sich Missstände feststellen lassen, ist eine automatisierte Überprüfung der Berechtigungen hinsichtlich der Microsoft-Best-Practice-Vorgaben sinnvoll. Ein entsprechendes Richtlinienpaket sollte zusammen mit der Lösung ausgeliefert werden. Wichtig ist jedoch, dass der verantwortliche Administrator in der Lage ist, einzelne Policies auszustellen beziehungsweise ein Risikolevel zu definieren, ab dem ein Wert als kritisch angezeigt wird. Ein in der Lösung integriertes Web-Dashboard kann schließlich dafür sorgen, die Informationen strukturiert darzustellen und fehlerhafte Berechtigungskonstellationen sofort zu erkennen.

Microsoft Guidelines

Auf Basis hinterlegter Policies von Microsoft lassen sich Abweichungen verzeichnen. Fallen Verstöße gegen gewisse aktivierte Richtlinien auf, bildet eine moderne Lösung diese ab und spricht Handlungsempfehlungen aus.

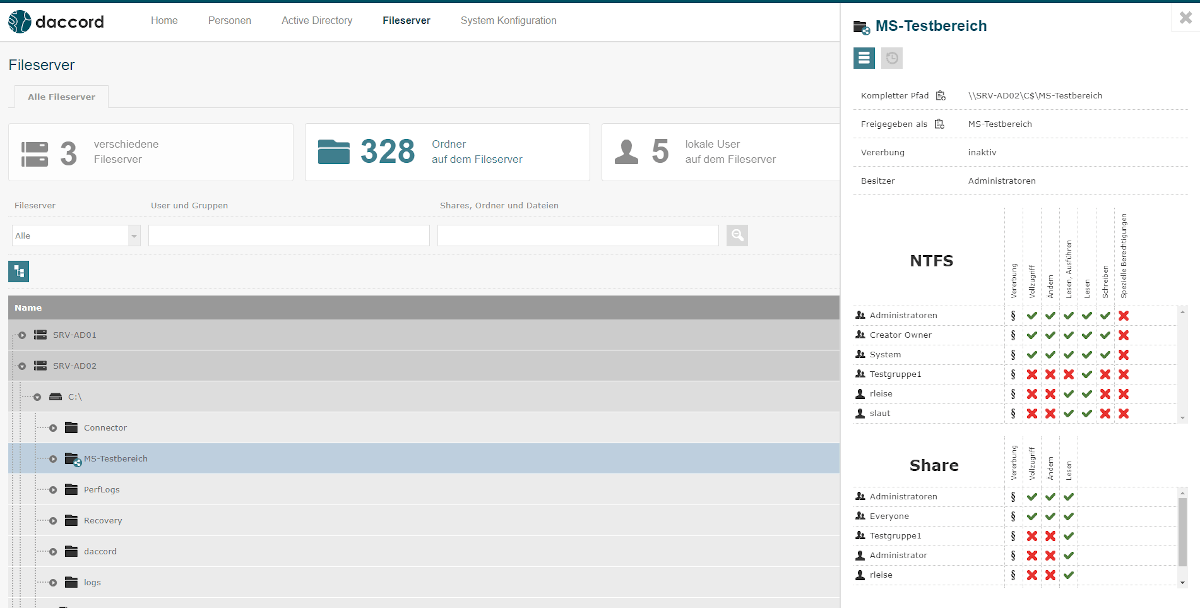

NTFS

Microsoft rät beispielsweise dazu, dass Benutzerkonten möglichst keine direkt vergebenen Berechtigungen auf Ordner oder Dateien besitzen sollten. Ergibt die Auswertung allerdings, dass es Konten mit solchen Berechtigungen gibt, empfiehlt Microsoft den Einsatz des AGDLP-Konzeptes. Demgemäß sollten Administratoren die Benutzerkonten den globalen Gruppen zuweisen, die wiederum Mitglied der domänenlokalen Gruppen werden, und letztlich die Berechtigungen in ebendiesen domänenlokalen Gruppen vergeben. Darüber hinaus sollten auf Empfehlung von Microsoft hin nur in Ausnahmefällen Benutzerkonten mit Vollzugriff auf Datenbereiche vorhanden sein, die innerhalb dieses Bereiches dazu fähig sind, die Zugriffsrechte und Besitzer zu verändern. Stattdessen bietet es sich an, mit den NTFS-Berechtigungen „Ändern“, „Lesen“ und „Schreiben“ zu arbeiten, da auf diesem Wege keine Besitzerfunktionen geändert werden können. Der Vollzugriff sollte lediglich Administratoren gestattet sein.

Bild 2: Übersicht über die NTFS-Filestruktur

Active Directory

Mit sich selbst verschachtelte AD-Gruppen können innerhalb von Anwendungen oder Skripten zu Problemen in Form von Abstürzen, unendlichen Schleifen oder ungewollten Fehlermeldungen führen. Fallen Gruppen dieser Art auf, gilt es Gruppenkonstellationen zu überprüfen und zirkuläre Verschachtelungen zu vermeiden. Um die IT-Sicherheit zu gewährleisten, sollte die Vergabe höher privilegierte Konten (HPU) nach dem Minimalprinzip erfolgen. Mithilfe einer eigens für Microsoft-Umgebungen entwickelten Access Governance-Software lässt sich die Anzahl an Zuweisungen von Benutzern zur Domänen-Admin-Gruppe kontrollieren. Sobald das vorab festgelegte Risikolevel erreicht ist, überzeugt eine solche Lösung durch die anschauliche Darstellung von Unstimmigkeiten im Vergleich zu den Policies.

Abgleich mit dem Personalsystem

Insbesondere verwaiste Benutzerkonten stellen eine immense Bedrohung dar. Häufig begeben sich Cyberkriminelle explizit auf die Suche nach veralteten Konten, über die sie sich Zugang zu den Systemen verschaffen können, um Daten abzugreifen oder Schadsoftware zu installieren. Werden durch den Abgleich mit einem vorhandenen Personalsystem Benutzerkonten entdeckt, die ausgeschiedenen oder zurzeit inaktiven Personen zugewiesen sind, informiert eine angemessene Lösung über diese Auffälligkeit und ruft zur Deaktivierung oder Löschung des Kontos auf.

Fazit

Alle Unternehmen haben die Aufgabe, das Thema IT-Sicherheit ernst zu nehmen und kontinuierlich für den Schutz von Daten zu sorgen. Ob Unter- oder Überberechtigungen, noch aktive Konten von Mitarbeitern, die das Unternehmen verlassen haben, oder leere Gruppen und Gruppenmitgliedschaften – IT-Administratoren sollten über eine auf die individuellen Anforderungen abgestimmte Access Governance-Lösung verfügen, die sämtliche Ungereimtheiten in puncto Zugriffsberechtigungen aufdeckt.