Mit der kostenlosen Lösung Sevico (Secure Virtual Conferencing) ermöglicht das Schweizer Unternehmen Schramm & Partner sichere virtuelle Konferenzen für vertrauliche Einsatzgebiete.

Sevico erweitert die Lösung Jitsi um einen Enterprise Stack und ermöglicht den Einsatz von VideoConferencing in besonders sensiblen Bereichen wie vertrauliche Personal-, Kunden-, Mandanten oder Patientengespräche.

Home Office statt Büroplatz, Videokonferenzen statt Meetings am grossen Tisch: In Zeiten von Social Distancing sind VideoConferencing-Lösungen in den Mittelpunkt der digitalen Kommunikation gerückt. Zwar bieten zahlreiche Provider eine kostenlose Jitsi-Installation ohne Registrierung an, um so eine Alternative zu den wegen Datenschutz und Sicherheit in die Kritik geratenen Anbietern liefern zu können. Die Datenhoheit wird dadurch aber lediglich weg von US-Unternehmen hin zu einem regionalen Provider verlagert. Neben sicherheitstechnischen Aspekten fehlen meist auch erweiterte Funktionen zur Organisation von Meetings.

Vertrauliche Konferenzen unter eigener Datenhoheit

Welcher Arzt, welche Bank, welcher Rechtsanwalt darf also seine Besprechungen über einen fremden Provider durchführen? Und wer möchte die Datenhoheit tatsächlich einem Dritten anvertrauen? Die Antworten sind simpel: Keiner.

«Mit Sevico ändert sich dies grundlegend, da nun auch vertrauliche Konferenzen virtuell durchgeführt werden können», sagt Heiko Schramm, Geschäftsführer der Schramm & Partner GmbH. «Das Ganze ist kostenlos, ohne Haken und das Wichtigste: unter vollständiger Datenhoheit auf den eigenen Servern des jeweiligen Unternehmens», betont er. Sevico erweitert Jitsi um zahlreiche Enterprise Funktionen. Die bekannten Vorteile von Jitsi bleiben erhalten, darunter insbesondere die Teilnahme an Meeting ohne Installation von Zusatzsoftware.

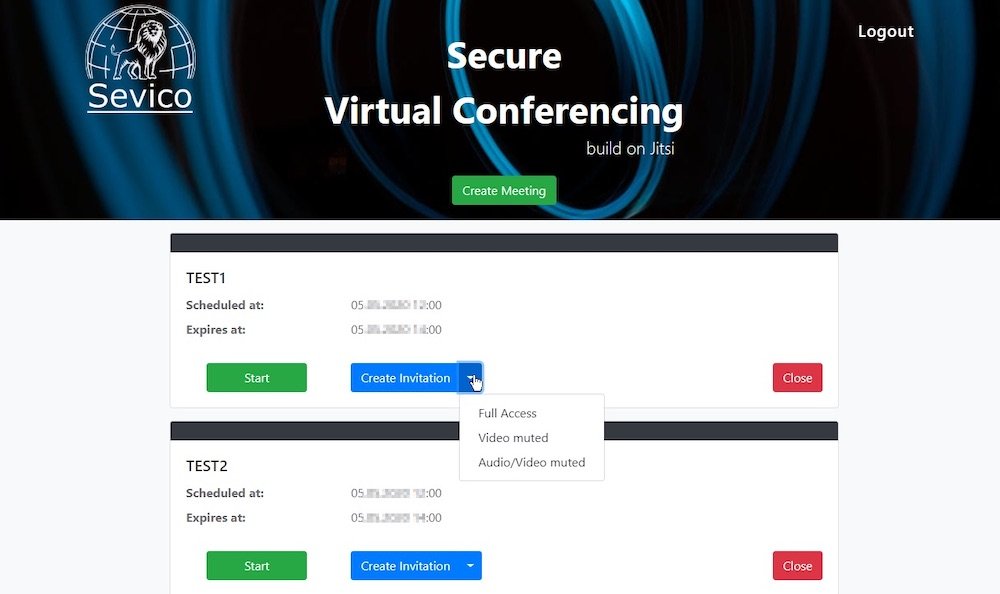

Die Lösung bietet ein Portal zur Planung und Kontrolle der Meetings. So können nun selbst Unternehmen aus der Finanzbranche oder dem Gesundheitswesen von der modernen Form der Kundenkommunikation profitieren, denen die Nutzung einer gehostete Lösung aus unterschiedlichsten Gründen nicht möglich ist.

Sicherheit durch Einladungslinks mit 128 Bit UUIDs

Hierzu setzt Sevico auf die modernsten kryptographischen Technologien und sorgt mit den erweiterten Protokollierungsfunktionen für Compliance. Die bei Jitsi übliche anonyme Teilnahme an Meetings wird durch Einladungslinks mit 128 Bit UUIDs ersetzt. Dies erlaubt die gezielte Verteilung an die gewünschten Gäste und die Eingabe von komplizierten Meeting Passwörtern zu deren Schutz entfällt. Zudem lassen sich mit der Lösung auch Fachkonferenzen, reine Audiokonferenzen oder Webinare organisieren. Die Authentifizierung der Moderatoren kann wahlweise durch eine eigene PKI oder ein integriertes Benutzermanagement erfolgen. In beiden Fällen ist kein Zugriff auf das interne Unternehmensnetzwerk nötig. Weiter ermöglicht es den Aufbau eines skalierbaren Clusters, in dem die Meetings dynamisch verteilt werden und einzelne Knoten zu Wartungszwecken deaktiviert werden können.

www.sevico.ch