Leben ohne Risiko gibt es nicht, weder im privaten Umfeld noch im Geschäftsleben. Risiken, deren Einschätzung und ihre Absicherung bestimmen viele Bereichen unser Lebens. Vor allem in der IT-Welt, denn hier existieren zahlreiche Risiken, die einen großen Verlust oder gar einen Konkurs nach sich ziehen können.

Die täglichen Meldungen über Datendiebstahl oder Hackerangriffe verdeutlichen dies immer wieder.

Neben den geläufigen Themen gibt es zudem Risiken im Zusammenhang mit der Einhaltung gesetzlicher Vorschriften oder Regularien für bestimmte Branchen. Beispiele sind die DSGVO, das Netz- und Informationssystemsicherheitsgesetz (NISG) für mehr Cybersicherheit oder spezielle Zertifizierungen, etwa nach den Normen ISO 27001 (Informationssicherheit) oder die Prüfung nach ISAE 3402 (internes Kontrollsystem).

Welche Risiken es gibt, können die meisten Unternehmenslenker oder IT-Leiter sehr gut einschätzen. Wie hoch ihre Eintrittswahrscheinlichkeit ist und vor allem welcher Schaden anfällt, dieses abzuschätzen und im Blick zu haben ist alles andere als trivial. Große Unternehmen delegieren das Risikomanagement daher an spezialisierte Fachabteilungen. Mittelständische Unternehmen (KMU) haben jedoch oft nicht die Ressourcen, um das intern an Spezialisten zu delegieren und sind daher auf Alternativen angewiesen. Zum Glück gibt es diese. Im Folgenden möchte ich einen 5-Punkte-Plan vorstellen, mit dem das Risikomanagement auch für KMU relativ einfach durchführbar ist.

In 5 Schritten zum Risikomanagement

Vor der Einführung eines Risikomanagements stellt sich für KMU die Frage, wie eine „vernünftige“ Implementierung aussehen kann, bei der Aufwand, Kosten und Nutzen zueinander in einem angemessenen Verhältnis stehen. Hilfreiche Ansatzpunkte liefern hierbei die Normen „ISO 31000 (Risikomanagement)“, „ISO 27005 (Information Security Risk Management)“ sowie unterschiedliche Branchenstandards mit allen Vor- und Nachteilen, die es abzuwägen gilt. Adacor hat diese Standards analysiert und sie auf brauchbare, einfach zu realisierende Ansatzpunkte hin ausgewertet. Dabei wurde ein 5-Stufen-Modell entwickelt, das über die reinen IT-Risiken hinaus nutzbar ist.

- Firmenwerte identifizieren und Risikoszenarien zuordnen

- Rahmenparameter definieren und Punktwerte festlegen

- Risiken bewerten und Handlungsvorgaben differenzieren

- Risikoanalyse durchführen und Gegenmaßnahmen definieren plus umsetzen

- Wertaktualität überwachen und Prozesskontinuität sicherstellen

Wenn Unternehmen ein effizientes Risikomanagement einführen wollen, müssen dafür im Vorfeld einige Weichen gestellt werden. Vorab erfolgt dazu eine klare Definition der Aufgaben, die im Zusammenhang mit der Implementierung zu erledigen sind, inklusive einer eindeutigen Zuweisung der personellen Verantwortlichkeiten. Sind die wichtigsten Voraussetzungen erfüllt, kann schrittweise die Umsetzung des Risikomanagements erfolgen.

Im ersten Schritt gilt es, vorhandene Firmenwerte zu identifizieren und Risikoszenarien zuordnen. Dabei umfasst der Begriff „Firmenwert“ alles, was für den Fortbestand des Geschäftsbetriebs wichtig ist. Dazu zählen zum Beispiel die Geschäftsräume, Anwendungen, IT-Systeme, Prozesse, Personal und Lieferanten. Hier müssen diejenigen Dinge identifiziert werden, die potenziell einem Risiko ausgesetzt sind und damit Einfluss auf den Geschäftsbetrieb nehmen können. Im Anschluss daran werden Risikoszenarien denen die Firmenwerte ausgesetzt sind, katalogisiert. Sehr hilfreich ist hier der Katalog der Elementargefährdungen des BSI als Orientierung.

Punktesystem hilft, die Risiken zu quantifizieren

Um Risiken praxisnah bewerten zu können, müssen zuerst die passenden Parameter definiert werden. Klassisch wird das Risiko gemäß der Formel „Risiko = Häufigkeit x Schaden” berechnet. Für die Parameter „Häufigkeit“ und „Schaden“ werden dazu verschiedene Abstufungen festgelegt und Punktwerte vergeben. Relevant ist hierbei die tatsächliche Häufigkeit, mit der das Ereignis zu erwarten ist. Das könnte beispielsweise wie folgt aussehen:

- Hoch – täglich bis wöchentlich (3 Punkte)

- Mittel – monatlich bis jährlich (2 Punkte)

- Niedrig – seltener als jährlich (1 Punkt)

Analog dazu wird auch für die Einschätzung der Folgen eines Schadens ein Punktesystem entwickelt:

- Niedrig (zu vernachlässigen) – keine Folgen (1 Punkt)

- Mittel (begrenzt) – geringe Folgen (2 Punkte)

- Hoch (beträchtlich) – hohe Folgen (3 Punkte)

- Sehr hoch (existenzbedrohend) – existenzbedrohende Folgen (4 Punkte)

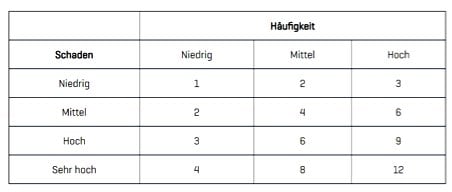

Aus den Punktescores für Schaden und Häufigkeit lässt sich entsprechend der Formel (Risiko = Häufigkeit x Schaden) eine Risikomatrix erstellen, die einzelne Risiken wie beispielsweise einen Blitzschlag bewertet und definierten Werten Handlungsvorgaben zuweist. Mit dieser Systematik kann die unternehmensspezifische „Risikotoleranz“ abgebildet werden.

Um aus den Werten eine konkrete Handlungsanweisung ableiten zu können, werden die dazu gehörigen Handlungsvorgaben unterschieden und konkreten Punktzahlen zugewiesen. In der Beispielmatrix könnte ein akzeptables Risiko ohne notwendige Handlung bei 1 bis 2 Punkten liegen. Ein Risiko mit 3-7 Punkte bedeutet ein akzeptables Risiko, das abgesichert werden sollte. Im Bereich von 8 bis 12 Punkten ist das Risiko nicht mehr akzeptabel und es müssen Schritte unternommen werden, um den Eintritt des Risikos zu verhindern bzw. die auftretenden Schäden abzuschwächen, um den Geschäftsbetrieb aufrecht halten zu können.

Risikomanagement braucht Kontinuität

Probleme lösen sich bekanntlich nur in den seltensten Fällen von allein. Mit der Risikomatrix haben Unternehmen ein Werkzeug an der Hand, um ihre Risiken einschätzen und große Risiken mit Priorität behandeln zu können. Für die konkrete Risikoanalyse können die drei genannten Schritte (Firmenwerte identifizieren, Risikoszenarien zuordnen und Risiken bewerten) in einer Tabelle abgebildet werden. Jede einzelne Maßnahme kann in der Liste als zusätzliche Spalten gepflegt werden. Sie sollte entweder die Häufigkeit oder den Schaden verringern und im normalen Aufgabenmanagement der Firma fest verankert sein.

Wichtig ist, dass die Risikoanalyse permanent auf Aktualität und Stimmigkeit hin überprüft wird. Jeder, der unternehmerisch tätig ist, weiß, dass die Wirtschaft sich ständig verändert und Firmen auf die veränderten Variablen reagieren müssen. Hinzu kommt, dass sich im Laufe der Zeit auch die Risikotoleranz eines Unternehmens verändern kann. Die Stufen der Rahmenparameter und die dazugehörigen Punktwerte, die Schadensdefinitionen, die Risikobewertungen und die Handlungsanweisungen sollten daher konsequent und fortlaufend validiert werden.