Schatten-IT ist per se erst einmal nicht schlecht. Ihre Urheber haben es gut gemeint: Sie möchten aktuelle Prozesse beschleunigen oder schnell neue Ideen umsetzen. Oft geht es dabei sogar um die Chancen der Digitalisierung, den rasanten technologischen Wandel und den großen Marktdruck des Gesamtunternehmens.

Doch: der Digitale Wandel funktioniert nur mit einer transparenten Systemlandschaft. Anwendungen, die an der IT vorbei installiert werden, gehen hier völlig konträr und gefährden damit die Digitalisierung des Gesamtunternehmens, und das hat Folgen für die Wettbewerbsfähigkeit. Je nach Ausmaß und Ausgestaltung kann die Schatten-IT monströse Ausmaße annehmen und das ganze Unternehmen gefährden, und das völlig unter dem Radar des CIOs. [1]

Unter der Oberfläche

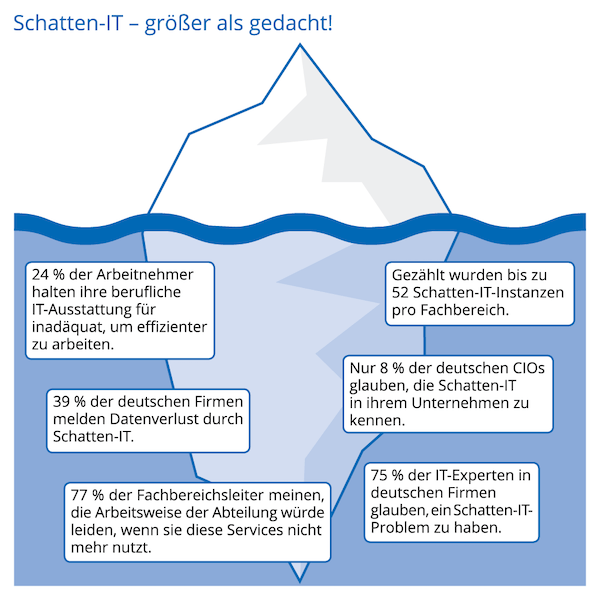

Ergebnisse aus der Forschung belegen, dass Schatten-ITs noch häufiger und umfangreicher vorkommen, als viele Unternehmen vermuten.[2]

Bild 1 macht dies anschaulich. So wie der Teil des Eisbergs, der sich unter der Oberfläche befindet, ein Risiko für die Schifffahrt darstellt, so birgt auch die Schatten-IT ein immenses Risiko für ein Unternehmen.

Bild 1: Die Gefahren der Schatten IT werden unterschätzt. [2]

Trends wie Consumerization of IT, Work-Life-Balance und New Work sorgen dafür, dass neue technologische Entwicklungen heute meist direkt beim Mitarbeiter, und damit also beim “normalen User”, ankommen. Cloud-Anwendungen wie Dropbox, soziale Netzwerke oder Messenger-Dienste gehören zum alltäglichen Repertoire. Im Homeoffice und im Rahmen flexibler Arbeitszeiten nutzen Arbeitnehmer außerdem zunehmend eigene Systeme für berufliche Zwecke. Dazu kommen individuelle Auswertungstools, die z. B. im BI/Analytics-Bereich zum Einsatz kommen, und in den Fachbereichen selbstentwickelt werden. Technisch handelt es sich dabei meist um Excel Listen, Access Lösungen oder um Applikationen mit älteren Technologien, die nicht so einfach in die bestehende Systemlandschaft integriert werden können.

Mal eben selbst kreiert

Schatten-IT entsteht zumeist dort, wo in der IT-Abteilung Ressourcen fehlen, um die Fachbereiche bei ihren Anforderungen zeitnah zu unterstützen. Das ist kein böser Wille der Administratoren. Ihr Fokus liegt einfach auf der IT-Unterstützung der wesentlichen bzw. sichtbaren Wertschöpfungsprozesse, sowie der Einhaltung von IT-Strategie und Compliance-Richtlinien, sodass oft weder Zeit noch personelle Ressourcen für relativ kleine Satellitensysteme übrigbleiben. Wie wichtig solche Lösungen für die Fachabteilungen sein können, ist der IT dabei oft nicht bewusst, wird unterschätzt und vernachlässigt. Oft fehlt es hier auch einfach an Kenntnissen und Verständnis über die einzelnen Fachabteilungen. Auch neue Trends in der Fachabteilung sind hier häufig unbekannt.

Die Folge: Die Fachabteilung wartet verzweifelt auf Systeme, die für sie selbst und ihre tägliche Arbeit von elementarer Wichtigkeit sind und entschließt sie sich am Ende zur Selbsthilfe und entwickelt eigene Lösungen.

Bürokratie umgehen

Hinzu kommt, dass der Fachabteilung meist für solche Anforderungen und Bedürfnisse kein dediziertes IT-Budget zur Verfügung steht. So kommt es, dass die neuen Systeme häufig offiziell gar nicht als IT-System definiert werden, um die Hürden für das Budget und die IT-Compliance zu umgehen. Diese „selbstgestrickten“ Systeme bleiben so im Verborgenen und sind insbesondere hinsichtlich Compliance, Daten-, Zukunfts- und Ausfallsicherheit sehr riskant. Doch führen sie zunächst oftmals schneller zu einer Lösung als der mühsame und zeitraubende Weg über die offizielle IT. So wachsen historische und organische IT-Systeme in den Fachabteilungen von Unternehmen, und die IT steht am Ende vor einer riesigen heterogenen Landschaft, und kann die Sicherheit nicht gewährleisten.

Das unerkannte Risiko

Wo die Schatten-IT unentdeckt unter der Oberfläche bleibt, unterhalb des Radars der IT-Abteilung, entzieht sie sich auch dem Einflussbereich des CIOs. Dennoch ist der CIO für diese Systeme mit verantwortlich und kann für diese auch – hinsichtlich der Einhaltung der IT-Compliance – haftbar gemacht werden. Und diese Verantwortlichkeiten sind durchaus ernst zu nehmen: Die Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) überprüft Organisationen mittlerweile vermehrt im Rahmen von Kreditsonderprüfungen (Artikel §44 KWG), und nimmt dabei die IT-Governance als Ganzes unter die Lupe.

Zudem bietet die Schatten-IT meist große Lücken für potenzielle Angreifer oder juristische Klagen. Bei aller Eigeninitiative ist vielen Fachabteilungen nicht bewusst, welche Risiken sie mit einer Schatten-IT eingehen: Auf diversen versteckten Servern liegen oft hochbrisante Daten. Im Zeitalter von DSGVO und Wirtschaftsspionage stellt das ein großes Risiko für das ganze Unternehmen dar.

IT-Sicherheit in Gefahr

Ein weiteres Risiko ist die Zukunftssicherheit der Systeme: Da sich beim Aufsetzen dieser Systeme in der Regel niemand Gedanken über ihre Weiterentwicklung gemacht hat, ebenso wenig über ihre Ausfall- oder Datensicherheit, fehlt ein Plan B bei technischen oder personellen Ausfällen. Des Weiteren beinhalten diese Systeme jede Menge Prozess- und Unternehmenswissen, das meist nicht dokumentiert ist. Was passiert, wenn die alten Rechner ihren Dienst aufgeben? Daten gehen dann für immer verloren, weil keine Sicherungen existieren. Ebenfalls existieren keine Komponenten mehr, um eine uralte Hardware zu reparieren. Wichtige Arbeitsschritte können nicht mehr durchgeführt werden, weil die IT-technische Unterstützung mitsamt Daten wegfällt.

Auch fehlen Backup- und Recovery-Konzepte für diese Systeme, weil die IT sie oft gar nicht kennt. Nicht zu unterschätzen ist ebenfalls die Gefahr von Hackerangriffen auf unzureichend geschützte Rechner, deren letztes Virenprogramm manchmal schon so alt ist, dass es das Abitur machen könnte. Die Risiken und Probleme kommen leider meist erst zutage, wenn ein System nicht mehr läuft. Doch dann ist es schon zu spät – und für die Problemlösung wird aus der Schatten-IT dann am Ende doch noch ein „IT-System“.

Wer kennt sich hier noch aus?

Was passiert, wenn es neue Anforderungen gibt, an die der Prozess angepasst werden muss? Wer kann sich noch an die Implementierung erinnern, wer hat die Sources oder kennt die zugrundeliegenden Formeln? Den Fachabteilungen geht das eigentliche Prozesswissen verloren. Die fehlende Dokumentation, auf die man im Notfall zurückgreifen könnte, hatten wir bereits erwähnt.

Zukunftssicher sind diese Systeme also nicht. Und was passiert, wenn ein solches System ausfällt? Ein Ausfall kann massive Auswirkungen haben: Diese vermeintlich kleinen „unwichtigen“ Systeme liefern oftmals wichtige Basisdaten für die Produktion. Steht das System über Tage nicht zur Verfügung, weil der Server nicht funktioniert oder Sources nicht mehr vorhanden sind, kommt es schnell zu größeren Ausfällen, die auch die Kernprozesse betreffen können. Hohe Kosten zur Wiederherstellung und Neuentwicklung des Systems und Produktionsausfälle für das Unternehmen sind die Folge.

Was also tun? Das lesen Sie hier im Teil 2

Sarina Mohammad und Ines Möckel, Opitz Consulting, www.opitz-consulting.com

Literatur

[1] https://www.computerwoche.de/a/schatten-anwendungen-torpedieren-business-integration,3547258

[2] https://www.security-finder.ch/fileadmin/dateien/pdf/studien-berichte/eco-umfrage_It-Sicherheit-2016.pdf