Mit dem hohen wirtschaftlichen Potenzial, das Quantum-Computing bereits heute in Aussicht stellt, war vor ein paar Jahren noch nicht zu rechnen. Ihr Leistungssprung befähigt die neuen Supercomputer allerdings auch, gängige Verschlüsselungen zu brechen. Unternehmen und öffentliche Einrichtungen müssen sich daher bereits heute auf einen Paradigmenwechsel zur Post-Quantenkryptografie vorbereiten. Einen vielversprechenden Lösungsansatz gibt es – eine Devise auch.

„AI first“ – künstliche Intelligenz zuerst. Das Leitmotiv gab der Google-CEO Sundar Pichai im vergangenen Sommer auf der Google-Entwicklerkonferenz I/O aus. So kündigte der Konzernchef an, intern alle Produkte neudenken zu wollen, um die Probleme der Nutzer mit künstlicher Intelligenz und maschinellem Lernen zu lösen. Dem Ziel hat sich auch das „Google Quantum AI Lab“ verschrieben, das einen Quantenrechner bauen will, der reale Problem lösen soll. Der Weg dahin führt über bessere Quantensimulationen und Anwendungen für künstliche Intelligenz.

Einen wichtigen Zwischenschritt markiert nun „Bristlecone“, den Julian Kelly, Research Scientist am Quantum AI Lab, Anfang März im Google Research Blog erstmals vorstellte. Demnach handelt es sich bei „Bristlecone“ um einen Quanten-Prozessor, der auf eine Rechenleistung von 72 Quantenbits kommen soll. Zur Einordnung: Ein Quantenbit, auch Qubit abgekürzt, bildet nicht nur binär „Null” oder „Eins” ab, sondern kann unendlich viele Zwischenzustände einnehmen. Gleichzeitig, wohlgemerkt. Darin liegt die Ursache, warum Quantencomputer hochkomplexe Berechnungen parallel innerhalb von Millisekunden durchführen können. Klassische Superrechner brauchen dafür entweder wesentlich länger oder scheitern gänzlich.

Bild 1: Der neue Bristlecone-Chip (Quelle: Google)

Erste Prototypen bringen Gefahr mit sich

Intensiv beschäftigen sich neben Google auch IBM, Intel, D-Wave Systems, Microsoft und andere damit, Quanteneffekte in extrem hohe Rechenleistung umzumünzen. Erst im November 2017 hatte IBM mit seinem 50-Qubit-Prozessor das bis dato leistungsstärkste Modell vorgestellt. Bislang handelt es sich bei den Vorstellungen jeweils um Prototypen, die ihre Fähigkeiten jedoch bereits in Tests für Verkehrssimulationen, Finanztransaktionsberechnungen, in der Materialforschung und der Bildanalyse unter Beweis stellen. Manche Experten rechnen damit, dass die neuen Supercomputer in fünf bis 15 Jahren marktreif sind. Das riesige wirtschaftliche Potenzial der Quantenrechner lässt sich heute nur erahnen. Konkreter zeichnet sich allerdings eine Gefahr ab: Die Quantentechnologie wird in der Lage sein, herkömmliche Verschlüsselungsverfahren zu knacken, die bisher als sicher galten – ein gewaltiges Sicherheitsrisiko.

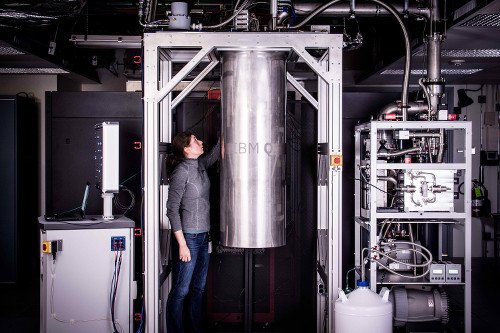

Bild 2: Der Quantenrechner von IBM in seiner Kühlvorrichtung (Quelle: IBM)

Risikobewertung aus mehreren Perspektiven

Grundsätzlich lässt sich nicht ausschließen, dass sich Cyberkriminelle oder auch sogenannte „Nation State Actors“ mit zweifelhaften Absichten Zugang zu Quantenrechnern verschaffen – etwa über die Cloud. So erhalten sie die Technik, um kryptografische Schlüssel zu knacken und auf verschlüsselte Daten zuzugreifen. Viele Geheimdienste investieren ebenfalls in Know-How rund um Quantum Computing, um dadurch ihre Analyse- und Auswertungskapazitäten zu stärken.

Unter anderem IBM und Google bieten entsprechende Cloud-Services schon heute an. Sie ermöglichen Unternehmen und Forschungseinrichtungen einen preiswerten Einstieg ins Quantum-Computing. Schließlich ist die Hardware selbst extrem teuer, was vor allem derzeit noch an den aufwendigen Kühlsystemen liegt.

Weitere Umstände können dazu beitragen, dass sich Quantenrechner zu einem noch größeren Risiko entwickeln werden. Einerseits fehlen Fachleute, um die IT-Sicherheit in den Unternehmen entsprechend vorzubereiten. Anderseits reichen die Investitionen in Sicherheitslösungen oft nicht aus. Das zeichnet sich besonders bei den Ausgaben für sichere Verschlüsselungslösungen ab. Hacker nehmen bei ihren Angriffen die Schwachpunkte der IT-Sicherheitsarchitektur ins Visier: in den meisten Fällen eine unzureichende Verschlüsselung der Daten oder eine fehlerhafte Schlüsselverwaltung.

Asymmetrische Verfahren trifft es zuerst

Die Risikobewertung führt zu dem Ergebnis, dass Quantenrechner mittelfristig in der Lage sein werden, komplexe Verschlüsselungsverfahren zu brechen. Im Fokus steht hier vor allem der weit verbreitete RSA-Algorithmus. Das Verfahren sichert den Großteil unserer alltäglichen digitalen Aktivitäten, von Onlinebestellungen bis zum Zahlen mit EC-Karte. Hierfür nutzt der Algorithmus eine Kombination aus öffentlichen und privaten Schlüsseln, welche durch das Multiplizieren von großen Primzahlen entstehen. Quantenrechner mit einer ausreichenden Zahl an Qubits werden in der Lage sein, das Produkt der Primfaktoren zu zerlegen und damit die Verschlüsselung aufzubrechen. Voraussichtlich bereits 2026 wird es soweit sein, so schätzt IBM, dass der 2048-Bit-RSA-Schlüssel geknackt wird.

Das symmetrische Pendant zum RSA-Algorithmus bildet der AES (Advanced Encryption Standard). Bei diesem Ansatz nutzen beide Kommunikationspartner denselben geheimen Schlüssel zum Ver- und Entschlüsseln von Nachrichten, weshalb beide Nutzer zunächst den Schlüssel über sichere Verbindungen erhalten müssen. Es ist mit viel Aufwand verbunden, die Schlüssel auszutauschen und zu verwalten, vor allem in Umgebungen, wo eine Vielzahl von Schlüsseln genutzt wird. Bewerkstelligen lässt sich das nur mit hoher Rechenleistung und einem großen Arbeitsspeicher. Anschaulich wird das Szenario zum Beispiel in einer Industrie-4.0-Umgebung, in der Predictive Maintenance praktiziert wird. In dem Umfeld kommen Sensoren zum Einsatz, die den Zustand der Maschinen kontinuierlich überwachen um zu ermitteln, wann eine Wartung durchgeführt werden sollte. Diese Sensoren sollen im Schnitt zehn oder mehr Jahre Daten übertragen. Die Nutzungsdauer gleicht denen von Werkzeugmaschinen sowie Mess- und Regeleinrichtungen im normalen Produktionsumfeld – und entspricht der steuerlichen Abschreibungsfrist. Insbesondere die Sensoren in einer Industrie-4.0-Umgebung stoßen jedoch bei Rechenleistung und Arbeitsspeicher schnell an ihr Limit. Symmetrische Krypto-Verfahren eignen sich in diesem Umfeld somit nicht.

Experten stufen symmetrische Verfahren als vorerst sicher ein. Es existiert jedoch bereits der sogenannte Love-Grover-Algorithmus, mit dem ein Quantenrechner das Sicherheitsniveau einer symmetrischen Verschlüsselung auf die Hälfte reduzieren kann.

Hardware-Sicherheitsmodule bieten Schutz

Quantenrechner läuten die Ära der Post-Quantenkryptografie ein, die neue Sicherheitsstrategien erfordert. Einer künftigen Quantencomputer-Attacke darf und muss ein Verschlüsselungssystem nicht schutzlos ausgeliefert sein – es gibt vielversprechende Sicherheitstechnologien, die sich als flexible und zuverlässige Lösung einsetzen lassen. Insbesondere Hardware-Sicherheitsmodule (HSM) sind prädestiniert für diese Aufgabe und bieten den nötigen Schutz für Daten und Kommunikation. Wenn auf solchen Krypto-Systemen, so wie sie der Sicherheitsspezialist Utimaco anbietet, entsprechende quantensichere Verschlüsselungsalgorithmen implementiert werden, dann können selbst Quantenrechner der Verschlüsselung nichts anhaben. Prinzipiell lässt sich ein HSM, unter Zuhilfenahme eines Software Development Kits (SDK) mit verschiedener Verschlüsselungssoftware und den entsprechenden Algorithmen bestücken und in die Sicherheitsarchitektur integrieren. Diese erfüllt die Anforderungen der Post-Quantensicherheit, wenn Anwender ihre Sicherheitslösung auf folgende Punkte hin prüfen:

- Flexibilität beim Anpassen an aktuelle Gegebenheiten und Anforderungen muss vorhanden sein. Updates sollten auch im Feld funktionieren, etwa durch Nachladen von Firmware oder Scripts mit neuen Algorithmen (Krypto-Agilität), wobei wichtige Zertifizierungen erhalten bleiben.

- Die Lösung sollte große Schlüssellängen unterstützen.

- Die Rechenleistung sollte großzügig ausgelegt sein, um die Hardware-Komponenten für die Verschlüsselung mit neuen Algorithmen nicht tauschen zu müssen.

Wer hinter allen drei Punkten ein Haken setzen kann, für den steht jederzeit die passende Sicherheitsstrategie bereit. Heute wie morgen gilt: „Security first“ – Sicherheit als erste Priorität – lässt sich nur durch Krypto-Agilität erreichen.